Dokumentace

Konfigurace OCPP

provoz zařízení cFos Power Brain Wallbox jako klienta OCPP na backendu

V nástěnném boxu cFos Power Brain musíte v nastavení Charging Manager nastavit správu zátěže na "monitor". Poté klikněte na ozubené kolečko v dlaždici wallboxu pro přístup k nastavení. Tam přejděte do oblasti "OCPP gateway settings" (Nastavení brány OCPP).

| Adresa URL brány OCPP | Adresa URL backendu OCPP, např. ws://ocpp.backend.com/ pro nešifrovaná připojení nebo wss://ocpp.secure-backend.com/ pro připojení šifrovaná pomocí TLS. U některých backendů je také nutné zadat cestu, např. ws://ocpp.backend.com/path/to/resource/. |

| Heslo brány OCPP | Pokud provozovatel backendu zadá heslo pro připojení OCPP, musí být zadáno zde. Pokud backendový operátor heslo nezadá, může toto pole zůstat prázdné. |

| ID klienta brány OCPP | ID, pod kterým brána podává hlášení do backendu. Toto ID by měl obvykle zadat provozovatel backendu. Některé backendy identifikují své klienty pomocí jednotlivých klíčů, které jsou součástí adresy URL, např. ws://xyz123.backend.com/ nebo ws://ocpp.backend.com/xyz123/. V takovém případě si může zákazník libovolně zvolit ID klienta. |

Provozování wallboxu OCPP s nástrojem cFos Charging Manager

Za tímto účelem klikněte na "Settings" (Nastavení) příslušného EVSE a zadejte následující údaje:

| Typ zařízení | EVSE s OCPP 1.6 |

| Adresa | Zde je třeba zadat ID ChargeBoxu, které bylo nakonfigurováno ve wallboxu. |

| Id | Zde musíte zadat ID konektoru. U wallboxů s jedním nabíjecím bodem je to vždy 1, u dvou nabíjecích bodů je to 1 nebo 2 atd. |

V nastavení Správce nabíjení vyberte v části "OCPP Server TLS" možnost "Vypnuto", pokud nemají být přijímána žádná šifrovaná připojení, "Zjistit", pokud mají být přijímána šifrovaná i nešifrovaná připojení, a "Zapnuto", pokud mají být přijímána pouze šifrovaná připojení. V části "OCPP Server Port" vyberte port TCP, na kterém mají být přijímána spojení OCPP (výchozí 19520). Heslo serveru OCPP je volitelné a musí být rovněž zadáno ve wallboxu, pokud je uvedeno.

Ve wallboxu nakonfigurujte v nastavení OCPP jako protokol OCPP-1.6J. Jako server zadejte IP adresu Charging Manageru a vybraný port OCPP. Obvykle se před tento údaj vkládá ws://. Například ws://192.168.178.42:19520/

Předcházející ws:// znamená, že spojení bude navázáno nešifrovaně. To by mělo obvykle stačit, pokud jsou wallbox a cFos Charging Manager ve stejné místní síti. Pokud však má být spojení šifrované, mělo by se místo toho použít wss://. Ujistěte se, že výběr ws:// nebo wss:// odpovídá výběru parametru "OCPP Server TLS" (viz výše). Pro ws:// musí být parametr "OCPP Server TLS" nastaven na "Off" (vypnuto) nebo "Recognise" (rozpoznat), pro wss:// musí být nastaven na "On" (zapnuto) nebo "Recognise" (rozpoznat).

ID ChargeBoxu vybrané ve Správci nabíjení musí být zadáno také ve wallboxu. Existují wallboxy, u kterých toto číslo nelze volně vybrat, ale je pevně dané a odpovídá například sériovému číslu boxu. To pak musí být odpovídajícím způsobem zadáno v Charging Manageru.

U některých wallboxů se port zadává do samostatného pole. U některých zařízení může nebo musí být ws:// vynecháno, u jiných je povinné. Většina wallboxů musí být po změně nastavení OCPP restartována.

Odstranění profilů nakládání

Správce nabíjení cFos používá OCPP k nastavení nabíjecích profilů v připojeném wallboxu nebo nabíjecí stanici. Ve výchozím profilu je uvedeno, že nabíjení není povoleno. Některé nabíjecí stanice tyto nabíjecí profily ukládají i po resetu. Pokud má být taková nabíjecí stanice později provozována bez aplikace cFos Charging Manager, je třeba tamní nabíjecí profily nejprve vymazat. To lze provést pomocí nástroje cFos Charging Manager takto:

- Připojte nabíjecí stanici k Charging Manageru prostřednictvím OCPP. Identifikátor nabíjecí stanice se musí objevit ve spodní části příslušné dlaždice v aplikaci Charging Manager.

- V aplikaci Charging Manager v části Nastavení \ Parametry \ Pro deaktivaci zařízení vyberte možnost "Zrušit omezení nabíjecího proudu" a nastavení uložte.

- Ve Správci nabíjení klikněte na zelené ozubené kolečko na dlaždici, která patří k nabíjecí stanici. Vypněte přepínač "Aktivováno" v levém horním rohu a uložte nastavení. Tím se vymažou všechny profily nabíjení v dané stanici.

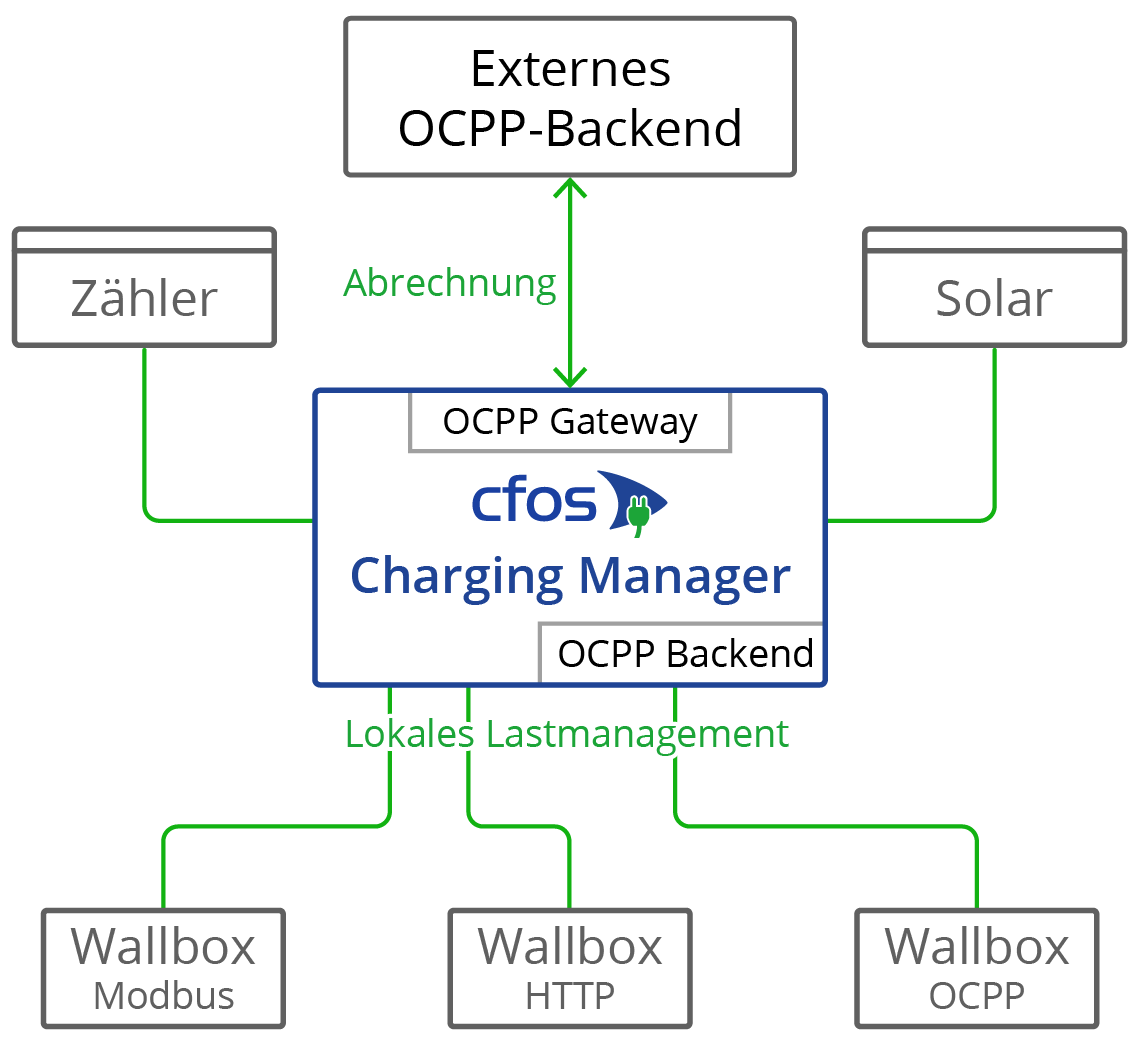

Brána OCPP ve správci nabíjení cFos

Poskytuje backendu standardizované rozhraní bez ohledu na to, co konkrétní wallbox umí. Wallbox musí být pouze dálkově ovladatelný správcem cFos Charging Manager, přičemž podpora OCPP není nutná.

Pokud wallbox podporuje OCPP, může správce cFos Charging Manager kompenzovat některé nedostatky oproti backendu. Funkce brány OCPP:

- Způsob, aby se wallbox, který nemůže používat OCPP, zobrazoval v backendu jako wallbox s OCPP

- Ovládání wallboxu s podporou OCPP, který je přihlášen k externímu backendu (např. pro účely fakturace), pomocí OCPP v místní správě zátěže

Některé wallboxy s OCPP, jako například Innogy eBox professional S nebo Mennekes Amtron, mohou v souladu s kalibračními předpisy přenášet data měřičů do backendu OCPP. Brána OCPP systému cFos Charging Manager může taková data měřičů transparentně předávat do backendu.

Některé wallboxy s OCPP mohou odesílat data Giro-E z terminálu karty EC do backendu. Správce nabíjení cFos tato data transparentně předává do backendu.

Brána není nut ná k provozu Wallboxu cFos Power Brain, protože Wallbox cFos Power Brain umožňuje současný provoz OCPP do backendu pro autorizaci a fakturaci, stejně jako Modbus pro řízení zátěže. Za tímto účelem nakonfigurujte klienta OCPP v části "cFos Power Brain Configuration" a aktivujte také Modbus. Poté v části "Start" zadejte Wallbox cFos Power Brain a zadejte adresu nebo údaje portu COM a ID Modbus.

Pokud chcete nastavit bránu, musíte nakonfigurovat následující parametry. Za tímto účelem klikněte na "Settings" (Nastavení) příslušného EVSE a zadejte následující údaje:

| Adresa URL brány OCPP | Adresa URL backendu účtování OCPP, např. ws://ocpp.backend.com/ pro nešifrovaná připojení nebo wss://ocpp.secure-backend.com/ pro připojení šifrovaná pomocí TLS. U některých backendů je také nutné zadat cestu, např. ws://ocpp.backend.com/path/to/resource/. |

| Heslo brány OCPP | Pokud provozovatel backendu zadá heslo pro připojení OCPP, musí být zadáno zde. Pokud backendový operátor nezadá heslo, může toto pole zůstat prázdné. |

| ID klienta brány OCPP | ID, pod kterým brána podává hlášení do backendu. Toto ID by měl obvykle zadat provozovatel backendu. Některé backendy identifikují své klienty pomocí jednotlivých klíčů, které jsou součástí adresy URL, např. ws://xyz123.backend.com/ nebo ws://ocpp.backend.com/xyz123/. V takovém případě si může zákazník libovolně zvolit ID klienta. |

Certifikáty pro klienty a servery OCPP

Certifikáty se používají při použití šifrovaných připojení TLS mezi klientem a serverem. K úspěšnému navázání takového spojení potřebuje server vždy certifikát a související soukromý klíč. Správce nabíjení cFos již má na palubě certifikát podepsaný vlastním podpisem. Proto není třeba importovat žádné vlastní certifikáty. Tato možnost však existuje jak na straně serveru, tak na straně klienta.

Na straně serveru můžete importovat vlastní certifikát a odpovídající soukromý klíč. Tento certifikát může být podepsán vlastními silami nebo oficiální certifikační autoritou. Pokud v klientovi není uložen žádný certifikát certifikační autority, je spojení TLS navázáno v každém případě. Pokud je v klientovi uložen jeden nebo více certifikátů certifikační autority, musí se shodovat příslušné certifikáty serveru (bezpečnostní profil OCPP 2). Samotný certifikát serveru může být uložen jako certifikát certifikační autority. Pokud má klient připojení k internetu, mohou tam být uloženy také kořenové certifikáty certifikačních autorit, které podepsaly certifikát serveru. Lze však uložit i vlastní kořenový certifikát, který podepsal certifikát serveru.

Jako další úroveň zabezpečení lze certifikát použít i v opačném směru (bezpečnostní protokol OCPP 3). Za tímto účelem je v klientovi uložen certifikát a odpovídající soukromý klíč. Mezi certifikáty certifikačních autorit obdrží server také tento certifikát nebo kořenový certifikát, který podepsal klientský certifikát. To znamená, že spojení TLS je navázáno pouze v případě, že server může ověřit také klientský certifikát.

Certifikáty si můžete vytvořit sami, např. pomocí programu OpenSSL, který je k dispozici zdarma pro Windows a Linux. Následuje několik příkladů použití OpenSSL. Příklady používají konfigurační soubor uložený ve formátu UTF8 ve spojení s parametrem -config. To má tu výhodu, že v certifikátu lze použít i umlauty a další znaky Unicode. Konfigurační soubor má vždy následující formát:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Vytvoření soukromého klíče rootCA.key pro kořenový certifikát:openssl genrsa -des3 -out rootCA.key 4096

Vytvořte kořenový certifikát rootCA.crt s vlastním podpisem pomocí soukromého klíče rootCA.key vytvořeného výše a konfiguračního souboru rootCA.cnf (parametr -days určuje, kolik dní bude certifikát platný):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Vytvoření soukromého klíče client.key pro klientský certifikát:openssl genrsa -out client.key 2048

Vytvořte žádost o podepsání certifikátu (CSR) client.csr pro klientský certifikát pomocí výše vytvořeného soukromého klíče client.key a konfiguračního souboru client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Vytvoření klientského certifikátu client1.crt, který je podepsán výše uvedeným kořenovým certifikátem rootCA.crt a souvisejícím soukromým klíčem rootCA.key (parametr -days opět určuje, jak dlouho je certifikát platný):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Paralelní provoz OCPP a Modbus

Wallbox cFos Power Brain můžete provozovat paralelně se sběrnicí Modbus a OCPP, např. jej integrovat do místního řízení zátěže prostřednictvím sběrnice Modbus a připojit k fakturačnímu backendu prostřednictvím OCPP. Za tímto účelem je třeba v nastavení skříňky cFos Power Brain Wallbox zapnout funkci "Enable Modbus" a nakonfigurovat port TCP nebo parametr COM, aby bylo možné skříňku Wallbox adresovat prostřednictvím sběrnice Modbus. Kromě toho musí být v nastavení OCPP nastavena adresa URL na backend OCPP, ID klienta OCPP a případně ID konektoru OCPP. OCPP pak spustí načítání procesů, tj. transakcí. Pomocí přenášeného RFID tedy zjistí, zda je transakce autorizovaná, a v případě potřeby zahájí načítání. Pokud není k dispozici žádná čtečka RFID, můžete nakonfigurovat pevnou RFID, která je známá backendu OCPP. Nabíjecí proud lze nyní regulovat řízením zátěže pomocí Modbusu, tj. lze snížit nabíjecí proud určený nabíjecím profilem OCPP. Nabíjecí profil určuje maximální nabíjecí proud. Nabíjecí proud je tedy vždy minimem nabíjecích proudů specifikovaných sběrnicí Modbus a OCPP. Nabíjení lze také dočasně deaktivovat a znovu aktivovat prostřednictvím sběrnice Modbus nebo OCPP. Nabíjení probíhá pouze tehdy, pokud Modbus i OCPP backend nabíjení povolují.