مستندات

پیکربندی OCPP

cFos Power Brain Wallbox را به عنوان یک مشتری OCPP در یک باطن اجرا کنید

باید مدیریت بار را در تنظیمات مدیر شارژ در cFos Power Brain Wallbox روی "مانیتور" تنظیم کنید. سپس روی چرخ دنده در کاشی wallbox کلیک کنید تا به تنظیمات بروید. در آنجا به قسمت «تنظیمات دروازه OCPP» بروید.

| URL دروازه OCPP | نشانی وب/ OCPP، به عنوان مثال ws///برای اتصالات رمزگذاری نشده یا wss://برای اتصالات رمزگذاری شده با TLS. برخی از Backendها نیز نیاز به تعیین مسیر دارند، به عنوان مثال ws://ocpp.backend.com/path/to/resource/. |

| رمز عبور دروازه OCPP | اگر اپراتور Backend یک رمز عبور برای اتصال OCPP مشخص کند، این رمز باید در اینجا وارد شود. اگر اپراتور Backend رمز عبوری را مشخص نکند، این قسمت می تواند خالی بماند. |

| شناسه کلاینت دروازه OCPP | شناسه ای که با آن دروازه به باطن گزارش می دهد. این شناسه معمولاً باید توسط اپراتور backend مشخص شود. برخی از Backendها مشتریان خود را از طریق کلیدهای جداگانه که بخشی از URL هستند شناسایی می کنند، به عنوان مثال ws://xyz123.backend.com/ یا ws://ocpp.backend.com/xyz123/. در این حالت، مشتری ممکن است بتواند آزادانه شناسه مشتری را انتخاب کند. |

با CFos Charging Manager یک Wallbox OCPP را اجرا کنید

برای انجام این کار ، روی "تنظیمات" مربوط به جعبه دیواری مربوطه کلیک کنید و موارد زیر را وارد کنید:

| نوع وسیله | EVSE با OCPP 1.6 |

| نشانی | در اینجا باید شناسه ChargeBox را که در wallbox پیکربندی شده است وارد کنید. |

| شناسه | در اینجا باید شناسه کانکتور را وارد کنید. برای وال باکس هایی با یک نقطه شارژ این همیشه 1 است، برای دو نقطه شارژ 1 یا 2 و غیره است. |

در تنظیمات مدیر شارژ، در زیر "OCPP Server TLS" گزینه "خاموش" را انتخاب کنید اگر اتصالات رمزگذاری شده پذیرفته نشود، "تشخیص" اگر هم اتصالات رمزگذاری شده و هم بدون رمزگذاری پذیرفته شوند، و "روشن" اگر فقط اتصالات رمزگذاری شده باید پذیرفته شوند. پذیرفته شود. در زیر "OCPP Server Port" پورت TCP را انتخاب کنید که اتصالات OCPP روی آن باید پذیرفته شود (استاندارد 19520). رمز عبور سرور OCPP اختیاری است و در صورت مشخص شدن باید در wallbox نیز وارد شود.

در wallbox، OCPP-1.6J را به عنوان پروتکل در تنظیمات OCPP پیکربندی کنید. به عنوان سرور، آدرس IP مدیر شارژ و پورت OCPP انتخاب شده را وارد کنید. معمولاً قبل از آن یک ws وجود دارد:// . بنابراین به عنوان مثال ws://:19520/

ws قبلی:// نشان می دهد که اتصال بدون رمزگذاری برقرار شده است. این معمولاً تا زمانی که Wallbox و مدیر شارژ cFos در یک شبکه محلی هستند کافی است. با این حال، اگر قرار است اتصال به شکل رمزگذاری شده برقرار شود، به جای آن باید wss:// پیشوند شود. لطفاً مطمئن شوید که انتخاب شما از ws:// یا wss:// با انتخاب پارامتر "OCPP Server TLS" مطابقت دارد (به بالا مراجعه کنید). برای ws:// پارامتر "OCPP Server TLS" باید روی "Off" یا "Detect" تنظیم شود، برای wss:// باید روی "On" یا "Detect" تنظیم شود.

شناسه ChargeBox انتخاب شده در Charging Manager نیز باید در Wallbox وارد شود. دیوار باکس هایی وجود دارد که نمی توان آن را آزادانه انتخاب کرد، اما ثابت است و به عنوان مثال با شماره سریال جعبه مطابقت دارد. سپس باید بر این اساس در مدیر شارژ وارد شود.

در برخی از وال باکس ها پورت در یک فیلد جداگانه وارد می شود. در برخی از دستگاه ها ws:// می تواند یا باید حذف شود، در برخی دیگر اجباری است. اکثر Wallbox ها پس از تغییر تنظیمات OCPP نیاز به راه اندازی مجدد دارند.

پروفایل های شارژ را حذف کنید

مدیر شارژ cFos پروفایل های به اصطلاح شارژ را از طریق OCPP در یک جعبه دیواری یا ایستگاه شارژ متصل به آن تنظیم می کند. نمایه پیش فرض می گوید که بارگیری مجاز نیست. برخی از ایستگاه های شارژ نیز این پروفایل های شارژ را حتی پس از تنظیم مجدد ذخیره می کنند. اگر قرار است چنین ایستگاه شارژی در تاریخ دیگری بدون مدیر شارژ cFos راه اندازی شود، ابتدا باید پروفایل های شارژ در آنجا حذف شوند. این کار را می توان با مدیر شارژ cFos به صورت زیر انجام داد:

- ایستگاه شارژ را از طریق OCPP به مدیر شارژ متصل کنید. شناسه ایستگاه شارژ باید در پایین کاشی مربوطه در مدیر شارژ ظاهر شود.

- در مدیر شارژ در تنظیمات \ پارامترها \ وقتی دستگاه غیرفعال است: "لغو محدودیت فعلی شارژ" را انتخاب کنید و تنظیمات را ذخیره کنید.

- در مدیر شارژ، روی چرخ دنده سبز کاشی که متعلق به ایستگاه شارژ است کلیک کنید. در آنجا سوئیچ "فعال شده" را در بالا سمت چپ خاموش کرده و تنظیمات را ذخیره می کنید. با این کار تمام پروفایل های شارژ در ایستگاه حذف می شود.

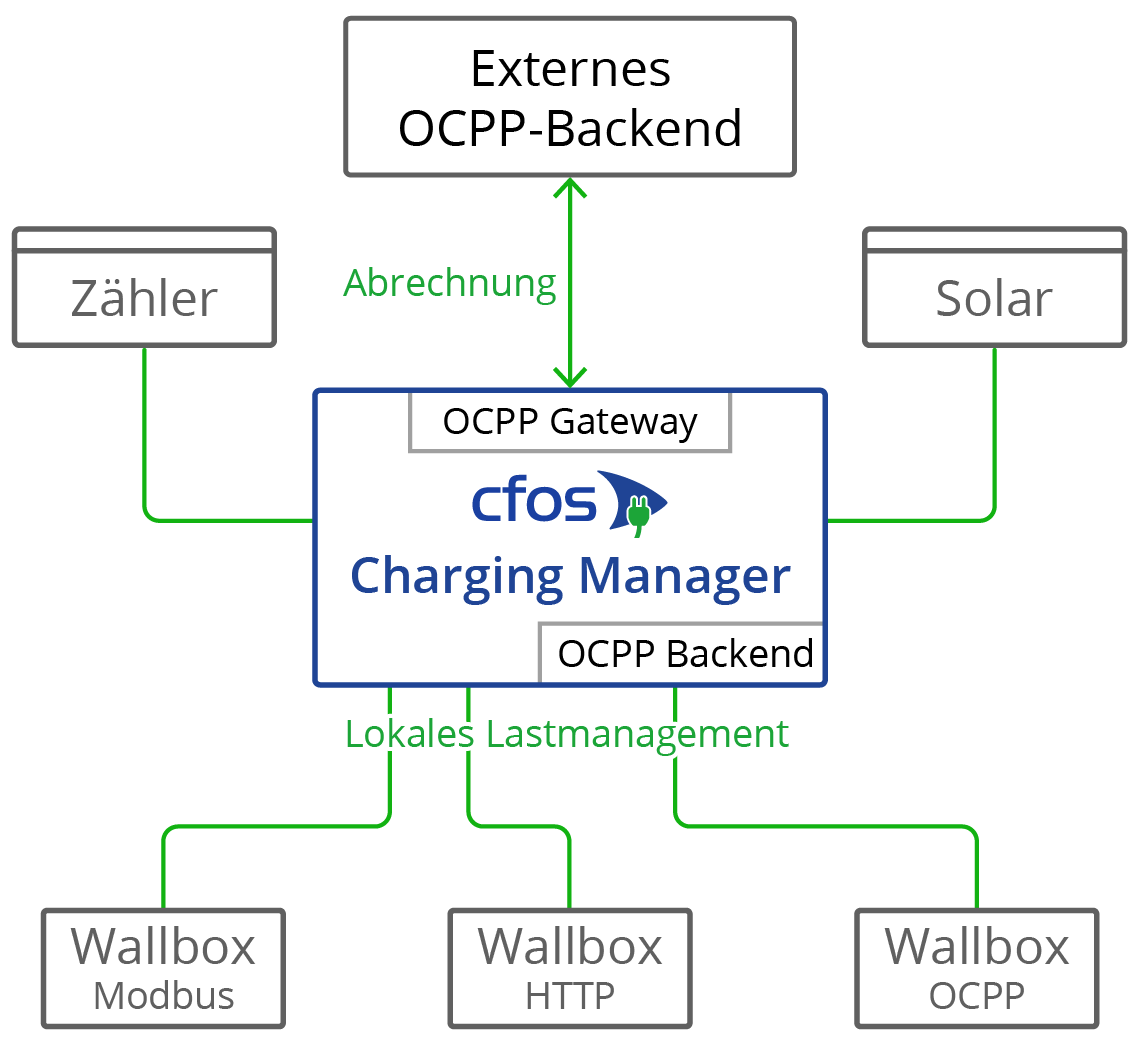

دروازه OCPP در مدیر شارژ cFos

بدون در نظر گرفتن اینکه دیوار باکس خاص چه کاری می تواند انجام دهد، یک رابط یکنواخت را برای backend فراهم می کند. Wallbox فقط باید توسط مدیر شارژ cFos از راه دور قابل کنترل باشد، در حالی که پشتیبانی OCPP مورد نیاز نیست.

اگر Wallbox از OCPP پشتیبانی کند، مدیر شارژ cFos می تواند برخی از نقاط ضعف را در مقایسه با باطن جبران کند. ویژگی های دروازه OCPP:

- وال باکسی را که نمی تواند از OCPP استفاده کند، در قسمت پشتی مانند یک جعبه دیواری با OCPP نشان دهید

- با استفاده از OCPP در مدیریت بار محلی، یک Wallbox فعال با OCPP را کنترل کنید که به یک پشتیبان خارجی (به عنوان مثال برای مقاصد صورتحساب) وارد شده است.

برخی از والباکسهای دارای OCPP، مانند Innogy eBox Professional S یا Mennekes Amtron، میتوانند دادههای متری را که با قانون کالیبراسیون مطابقت دارند، به باطن OCPP منتقل کنند. دروازه OCPP مدیر شارژ cFos می تواند به طور شفاف چنین داده های متر را به باطن ارسال کند.

برخی از wallboxهای دارای OCPP میتوانند دادههای Giro-E را از ترمینال کارت EC به باطن ارسال کنند. مدیر شارژ cFos این را به صورت شفاف به باطن ارسال می کند.

برای راه اندازی cFos Power Brain Wallbox به gateway نیازی نیست ، زیرا cFos Power Brain Wallbox به کارکرد همزمان OCPP به backend برای مجوز و صورتحساب و همچنین Modbus برای مدیریت بار اجازه می دهد. برای انجام این کار، کلاینت OCPP را در «CFos Power Brain Configuration» پیکربندی کنید و همچنین Modbus را فعال کنید. سپس یک cFos Power Brain Wallbox را در قسمت Start وارد کنید و آدرس یا داده پورت COM و شناسه Modbus را وارد کنید.

اگر می خواهید دروازه را تنظیم کنید ، باید پارامترهای زیر را پیکربندی کنید. برای انجام این کار ، بر روی "تنظیمات" مربوط به EVSE کلیک کنید و موارد زیر را وارد کنید:

| URL دروازه OCPP | نشانی وب پشتیبان صورتحساب OCPP، به عنوان مثال ws///برای اتصالات رمزگذاری نشده یا wss///برای اتصالات رمزگذاریشده با TLS. برخی از Backendها نیز نیاز به تعیین مسیر دارند، به عنوان مثال ws://ocpp.backend.com/path/to/resource/. |

| رمز عبور دروازه OCPP | اگر اپراتور Backend یک رمز عبور برای اتصال OCPP مشخص کند، این رمز باید در اینجا وارد شود. اگر اپراتور Backend رمز عبوری را مشخص نکند، این قسمت می تواند خالی بماند. |

| شناسه کلاینت دروازه OCPP | شناسه ای که با آن دروازه به باطن گزارش می دهد. این شناسه معمولاً باید توسط اپراتور backend مشخص شود. برخی از Backendها مشتریان خود را از طریق کلیدهای جداگانه که بخشی از URL هستند شناسایی می کنند، به عنوان مثال ws://xyz123.backend.com/ یا ws://ocpp.backend.com/xyz123/. در این حالت، مشتری ممکن است بتواند آزادانه شناسه مشتری را انتخاب کند. |

گواهی برای سرویس گیرندگان و سرورهای OCPP

گواهی ها هنگام استفاده از اتصالات TLS رمزگذاری شده بین مشتری و سرور استفاده می شود. برای برقراری موفقیت آمیز چنین اتصالی، سرور همیشه به یک گواهی و یک کلید خصوصی مرتبط نیاز دارد. مدیر شارژ cFos قبلاً یک گواهی خود امضا شده در هیئت مدیره دارد. بنابراین لازم نیست گواهینامه های خود را وارد کنید. با این حال، این گزینه در سمت سرور و مشتری وجود دارد.

در سمت سرور، گواهی شما و کلید خصوصی مربوطه می تواند وارد شود. این گواهی می تواند توسط یک مرجع رسمی صدور گواهینامه (CA) امضا شود یا امضا شود. اگر هیچ گواهی CA در کلاینت ذخیره نشود، یک اتصال TLS همیشه برقرار می شود. اگر یک یا چند گواهینامه CA در کلاینت ذخیره شده باشد، گواهینامه های سرور مربوطه باید مطابقت داشته باشند (OCPP Security Profile 2). خود گواهی سرور می تواند به عنوان گواهی CA ذخیره شود. اگر کلاینت به اینترنت متصل باشد، گواهیهای ریشه از مقامات صدور گواهینامه که گواهی سرور را امضا کردهاند نیز میتوانند در آنجا ذخیره شوند. با این حال، شما همچنین می توانید گواهی ریشه خود را که گواهی سرور را امضا کرده است، ذخیره کنید.

به عنوان یک سطح امنیتی اضافی، گواهی می تواند در جهت مخالف نیز استفاده شود (پروتکل امنیتی OCPP 3). برای این منظور، یک گواهی و کلید خصوصی مرتبط در مشتری ذخیره می شود. در بین گواهینامه های CA، سرور نیز این گواهی یا گواهی ریشه ای را دریافت می کند که گواهی مشتری را امضا کرده است. این بدان معنی است که اتصال TLS تنها در صورتی برقرار می شود که سرور بتواند گواهی مشتری را تأیید کند.

شما می توانید گواهی ها را خودتان ایجاد کنید، به عنوان مثال با برنامه OpenSSL که به صورت رایگان برای ویندوز و لینوکس در دسترس است. در اینجا چند مثال با استفاده از OpenSSL آورده شده است. مثالها از یک فایل پیکربندی ذخیره شده در فرمت UTF8 در ارتباط با پارامتر -config استفاده میکنند. این مزیت را دارد که از umlaut ها و سایر کاراکترهای یونیکد نیز می توان در گواهی استفاده کرد. فایل پیکربندی همیشه فرمت زیر را دارد:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

ایجاد یک کلید خصوصی rootCA.key برای گواهی ریشه:openssl genrsa -des3 -out rootCA.key 4096

با استفاده از کلید خصوصی rootCA.key ایجاد شده در بالا و فایل پیکربندی rootCA.cnf یک گواهی ریشه خودامضا rootCA.crt ایجاد کنید (پارامتر -days مشخص میکند که گواهی چند روز معتبر است):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

ایجاد یک کلید خصوصی client.key برای گواهی مشتری:openssl genrsa -out client.key 2048

ایجاد یک درخواست امضای گواهی (CSR) client.csr برای گواهی مشتری با استفاده از کلید خصوصی client.key ایجاد شده در بالا و فایل پیکربندی client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

ایجاد یک گواهی مشتری client1.crt که با گواهی ریشه فوق rootCA.crt و کلید خصوصی rootCA.key مربوطه امضا شده است (دوباره، پارامتر -days مدت اعتبار گواهی را مشخص می کند):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

عملیات موازی OCPP و Modbus

شما می توانید یک cFos Power Brain Wallbox را به موازات Modbus و OCPP کار کنید، به عنوان مثال برای ادغام آن در مدیریت بار محلی از طریق Modbus و اتصال آن به یک باطن صورتحساب از طریق OCPP. برای انجام این کار، "فعال کردن Mosbus" باید در تنظیمات cFos Power Brain Wallbox روشن شود و یک پورت TCP یا پارامتر COM باید پیکربندی شود تا بتوان Wallbox را از طریق Modbus آدرس دهی کرد. علاوه بر این، یک URL به باطن OCPP، شناسه مشتری OCPP و در صورت لزوم، شناسه اتصال OCPP باید در تنظیمات OCPP تنظیم شود. سپس OCPP بارها، یعنی تراکنش ها را شروع می کند. بر اساس RFID ارسال شده، تعیین می کند که آیا تراکنش مجاز است یا خیر و سپس در صورت لزوم بارگیری را آغاز می کند. اگر خواننده RFID وجود نداشته باشد، می توانید یک RFID ثابت را که برای Backend OCPP شناخته شده است، پیکربندی کنید. اکنون می توان جریان شارژ را با مدیریت بار با استفاده از Modbus تنظیم کرد، یعنی جریان شارژ مشخص شده توسط پروفایل شارژ OCPP را می توان کاهش داد. مشخصات شارژ حداکثر جریان شارژ را مشخص می کند. بنابراین جریان شارژ همیشه حداقل جریان شارژ مشخص شده از طریق Modbus و OCPP است. شارژ همچنین می تواند به طور موقت از طریق Modbus یا OCPP غیرفعال و دوباره فعال شود. ما فقط در صورتی بارگذاری می کنیم که هر دو - Modbus و OCPP backend - اجازه بارگیری را بدهند.