Дакументацыя

Канфігурацыя OCPP

Кіруйце cFos Power Brain Wallbox у якасці кліента OCPP на сервернай праграме

Вы павінны ўсталяваць кіраванне нагрузкай на «маніторынг» у наладах Charging Manager ў cFos Power Brain Wallbox. Затым націсніце на шасцярэньку на плітцы Wallbox, каб перайсці да налад. Там вы пракруціце да вобласці «Параметры шлюза OCPP».

| URL шлюза OCPP | URL-адрас бэкэнда OCPP, напрыклад, ws///для/ злучэнняў або wss://для злучэнняў з шыфраваннем TLS. Для некаторых бэкэндаў таксама патрабуецца ўказаць шлях, напрыклад, ws://ocpp.backend.com/path/to/resource/. |

| Пароль шлюза OCPP | Калі бэкэнд-аператар вызначае пароль для злучэння OCPP, яго трэба ўвесці тут. Калі бэкэнд-аператар не ўказвае пароль, гэтае поле можа заставацца пустым. |

| Ідэнтыфікатар кліента шлюза OCPP | Ідэнтыфікатар, з якім шлюз паведамляе бэкэнду. Звычайна гэты ідэнтыфікатар павінен вызначацца аператарам бэкэнда. Некаторыя бэкэнды ідэнтыфікуюць сваіх кліентаў праз індывідуальныя ключы, якія з'яўляюцца часткай URL, напрыклад ws://xyz123.backend.com/ або ws://ocpp.backend.com/xyz123/. У гэтым выпадку кліент можа свабодна выбіраць ідэнтыфікатар кліента. |

Кіруйце OCPP Wallbox з cFos Charging Manager

Для гэтага націсніце "Налады" для адпаведнай сцяны і ўвядзіце наступнае:

| Тып прылады | EVSE з OCPP 1.6 |

| адрас | Тут вы павінны ўвесці ідэнтыфікатар ChargeBox, які быў настроены ў Wallbox. |

| Ідэнтыфікатар | Тут трэба ўвесці ідэнтыфікатар раздыма. Для насценных скрынак з адной зараднай кропкай гэта заўсёды роўна 1, для дзвюх зарадных кропак - 1 або 2 і г.д. |

У наладах Charging Manager у раздзеле «OCPP Server TLS» выберыце опцыю «Выкл.», калі не павінны прымацца зашыфраваныя злучэнні, «Выяўляць», калі павінны прымацца як зашыфраваныя, так і незашыфраваныя злучэнні, і «Укл.», калі павінны прымацца толькі зашыфраваныя злучэнні. быць прынятым. У раздзеле «Порт сервера OCPP» выберыце порт TCP, на якім павінны прымацца злучэнні OCPP (стандарт 19520). Пароль сервера OCPP не з'яўляецца абавязковым і, калі ён указаны, таксама павінен быць уведзены ў Wallbox.

У Wallbox наладзьце OCPP-1.6J у якасці пратаколу ў наладах OCPP. У якасці сервера ўвядзіце IP-адрас Charging Manager і абраны порт OCPP. Гэтаму звычайна папярэднічае ws:// . Так, напрыклад, ws://:19520/

Папярэдні ws:// паказвае, што злучэнне ўстаноўлена незашыфраваным. Звычайна гэтага дастаткова, пакуль Wallbox і cFos Charging Manager знаходзяцца ў адной лакальнай сетцы. Аднак, калі злучэнне павінна быць усталявана ў зашыфраваным выглядзе, замест гэтага варта дадаць прэфікс wss:// . Калі ласка, пераканайцеся, што ваш выбар ws:// або wss:// супадае з вашым выбарам параметру «OCPP Server TLS» (гл. вышэй). Для ws:// параметр «OCPP Server TLS» павінен быць усталяваны ў «Off» або «Detect», для wss:// ён павінен быць усталяваны ў «On» або «Detect».

Ідэнтыфікатар ChargeBox, абраны ў Charging Manager, таксама павінен быць уведзены ў Wallbox. Існуюць насценныя скрынкі, дзе гэта не можа быць свабодна выбрана, але фіксавана і адпавядае, напрыклад, серыйнаму нумару скрынкі. Затым гэта неабходна ўвесці адпаведным чынам у Charging Manager.

У некаторых Wallbox порт уводзіцца ў асобным полі. На некаторых прыладах ws:// можна або трэба прапусціць, на іншых гэта абавязкова. Пасля змены налад OCPP большасць прылад Wallbox неабходна перазапусціць.

Выдаліць профілі зарадкі

Менеджэр зарадкі cFos усталёўвае так званыя профілі зарадкі праз OCPP у прыладзе Wallbox або падлучанай да яе зараднай станцыі. Профіль па змаўчанні кажа, што загрузка забароненая. Некаторыя зарадныя станцыі таксама захоўваюць гэтыя профілі зарадкі нават пасля скіду. Калі такая зарадная станцыя будзе працаваць пазней без cFos Charging Manager, профілі зарадкі павінны быць спачатку выдалены. Гэта можна зрабіць з дапамогай cFos Charging Manager наступным чынам:

- Падключыце зарадную станцыю да Charging Manager праз OCPP. Ідэнтыфікатар зараднай станцыі павінен з'явіцца ўнізе адпаведнай пліткі ў Charging Manager.

- У дыспетчару зарадкі ў раздзеле «Настройкі \ Параметры \ Калі прылада адключана» выберыце «Адмяніць ліміт току зарадкі» і захавайце налады.

- У дыспетчары зарадкі націсніце на зялёную шасцярэньку пліткі, якая належыць зараднай станцыі. Там вы адключыце перамыкач «Актывавана» ў левым верхнім куце і захаваеце налады. Гэта выдаліць усе профілі зарадкі на станцыі.

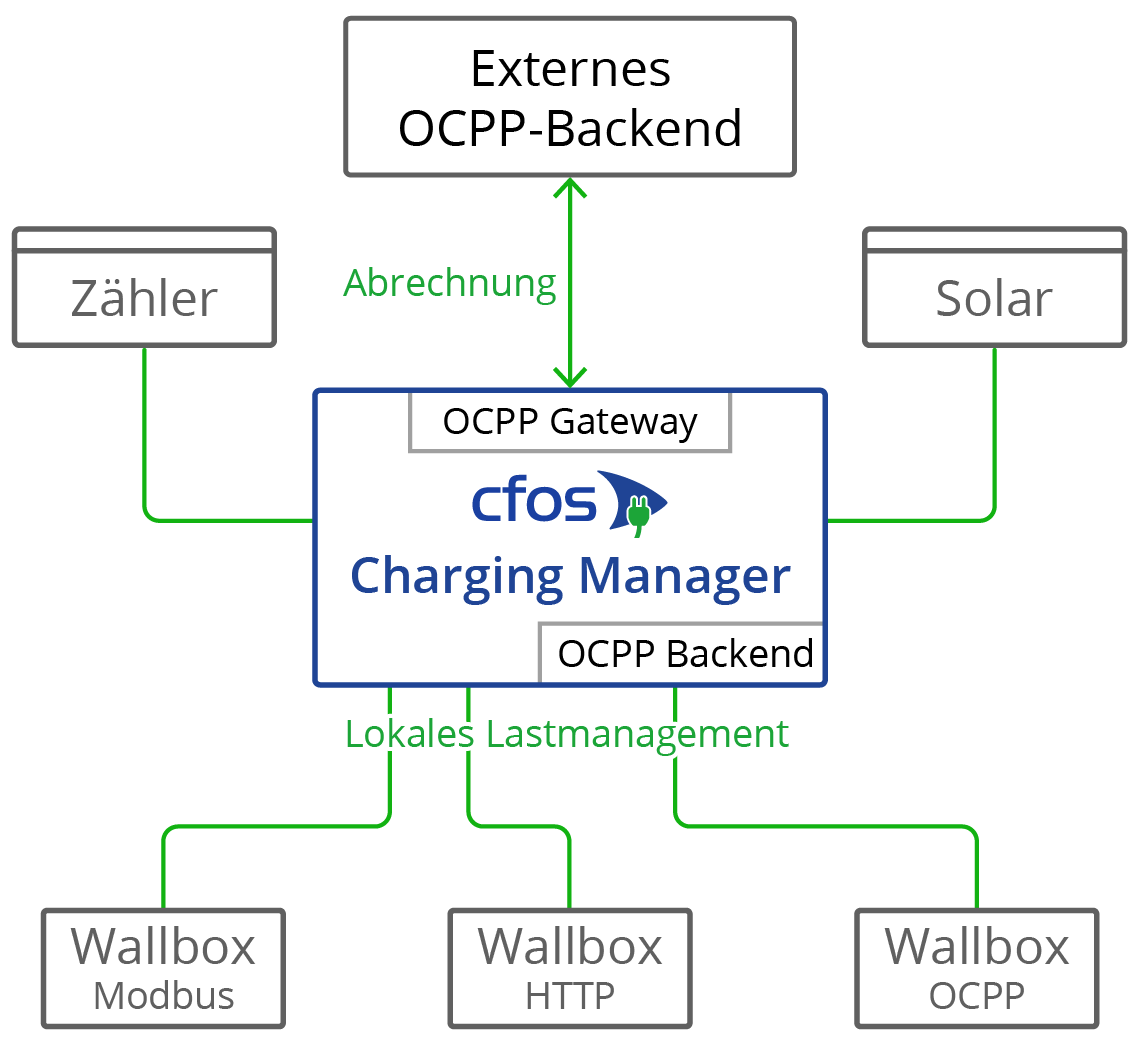

Шлюз OCPP у cFos Charging Manager

Ён забяспечвае бэкэнд з аднастайным інтэрфейсам, незалежна ад таго, што можа зрабіць канкрэтны wallbox. Wallbox павінен толькі дыстанцыйна кіравацца з дапамогай cFos Charging Manager, а падтрымка OCPP не патрабуецца.

Калі Wallbox падтрымлівае OCPP, cFos Charging Manager можа кампенсаваць некаторыя недахопы ў параўнанні з бэкэндам. Асаблівасці шлюза OCPP:

- Зрабіце так, каб Wallbox, які не можа выкарыстоўваць OCPP, выглядаў на бэкендзе як Wallbox з OCPP

- Кіруйце Wallbox з падтрымкай OCPP, які ўвайшоў у знешні бэкэнд (напрыклад, для выстаўлення рахункаў) з дапамогай OCPP у лакальным кіраванні нагрузкай

Некаторыя насценныя скрынкі з OCPP, такія як Innogy eBox professional S або Mennekes Amtron, могуць перадаваць даныя глюкометра, якія адпавядаюць закону аб каліброўцы, на бэкэнд OCPP. Шлюз OCPP cFos Charging Manager можа празрыста перасылаць такія даныя лічыльніка ў бэкэнд.

Некаторыя прыстаўкі Wallbox з OCPP могуць адпраўляць даныя Giro-E з тэрмінала карты EC на бэкэнд. Менеджэр зарадкі cFos празрыста перадае гэта на бэкэнд.

Шлюз не патрабуецца для працы cFos Power Brain Wallbox, таму што cFos Power Brain Wallbox дазваляе адначасовую працу OCPP з бэкэндам для аўтарызацыі і выстаўлення рахункаў, а таксама Modbus для кіравання нагрузкай. Для гэтага наладзьце кліент OCPP у раздзеле «Канфігурацыя cFos Power Brain», а таксама актывуйце Modbus. Затым увядзіце cFos Power Brain Wallbox у «Пуск» і ўвядзіце адрас або дадзеныя COM-порта і Modbus ID.

Калі вы хочаце наладзіць шлюз, вы павінны наладзіць наступныя параметры. Для гэтага націсніце "Налады" для адпаведнага EVSE і ўвядзіце наступнае:

| URL шлюза OCPP | URL-адрас сістэмы выстаўлення рахункаў OCPP, напрыклад, ws///для незашыфраваных злучэнняў або wss///для злучэнняў, зашыфраваных TLS. Для некаторых бэкэндаў таксама патрабуецца ўказаць шлях, напрыклад, ws://ocpp.backend.com/path/to/resource/. |

| Пароль шлюза OCPP | Калі бэкэнд-аператар вызначае пароль для злучэння OCPP, яго трэба ўвесці тут. Калі бэкэнд-аператар не ўказвае пароль, гэтае поле можа заставацца пустым. |

| Ідэнтыфікатар кліента шлюза OCPP | Ідэнтыфікатар, з якім шлюз паведамляе бэкэнду. Звычайна гэты ідэнтыфікатар павінен вызначацца аператарам бэкэнда. Некаторыя бэкэнды ідэнтыфікуюць сваіх кліентаў праз індывідуальныя ключы, якія з'яўляюцца часткай URL, напрыклад ws://xyz123.backend.com/ або ws://ocpp.backend.com/xyz123/. У гэтым выпадку кліент можа свабодна выбіраць ідэнтыфікатар кліента. |

Сертыфікаты для кліентаў і сервераў OCPP

Сертыфікаты выкарыстоўваюцца пры выкарыстанні зашыфраваных TLS-злучэнняў паміж кліентам і серверам. Каб паспяхова ўсталяваць такое злучэнне, сервер заўсёды патрабуе сертыфіката і звязанага з ім закрытага ключа. cFos Charging Manager ужо мае на борце самападпісаны сертыфікат. Таму не трэба імпартаваць уласныя сертыфікаты. Аднак гэты варыянт існуе як на баку сервера, так і на баку кліента.

На баку сервера можна імпартаваць ваш уласны сертыфікат і звязаны з ім прыватны ключ. Гэты сертыфікат можа быць падпісаны самастойна або падпісаны афіцыйным цэнтрам сертыфікацыі (CA). Калі ў кліенце не захоўваецца сертыфікат ЦС, заўсёды будзе ўсталёўвацца злучэнне TLS. Калі адзін або некалькі сертыфікатаў ЦС захоўваюцца ў кліенце, адпаведныя сертыфікаты сервера павінны супадаць (профіль бяспекі OCPP 2). Сам сертыфікат сервера можа захоўвацца як сертыфікат ЦС. Калі кліент мае падключэнне да Інтэрнэту, там таксама могуць захоўвацца каранёвыя сертыфікаты ад цэнтраў сертыфікацыі, якія падпісалі сертыфікат сервера. Аднак вы таксама можаце захоўваць уласны каранёвы сертыфікат, які падпісаў сертыфікат сервера.

У якасці дадатковага ўзроўню бяспекі можна таксама выкарыстоўваць сертыфікат у адваротным кірунку (Пратакол бяспекі OCPP 3). Для гэтага сертыфікат і звязаны з ім закрыты ключ захоўваюцца ў кліенце. Сярод сертыфікатаў ЦС сервер таксама атрымлівае гэты сертыфікат або каранёвы сертыфікат, які падпісаў сертыфікат кліента. Гэта азначае, што злучэнне TLS усталёўваецца, толькі калі сервер можа праверыць сертыфікат кліента.

Вы можаце ствараць сертыфікаты самастойна, напрыклад, з дапамогай праграмы OpenSSL, якая даступная бясплатна для Windows і Linux. Вось некалькі прыкладаў выкарыстання OpenSSL. У прыкладах выкарыстоўваецца файл канфігурацыі, захаваны ў фармаце UTF8 у спалучэнні з параметрам -config. Гэта мае перавагу ў тым, што ў сертыфікатах таксама можна выкарыстоўваць умляуты і іншыя сімвалы Unicode. Файл канфігурацыі заўсёды мае наступны фармат:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Стварэнне прыватнага ключа rootCA.key для каранёвага сертыфіката:openssl genrsa -des3 -out rootCA.key 4096

Стварыце самападпісаны каранёвы сертыфікат rootCA.crt з дапамогай закрытага ключа rootCA.key, створанага вышэй, і файла канфігурацыі rootCA.cnf (параметр -days вызначае, колькі дзён сапраўдны сертыфікат):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Стварэнне прыватнага ключа client.key для сертыфіката кліента:openssl genrsa -out client.key 2048

Стварэнне запыту на подпіс сертыфіката (CSR) client.csr для сертыфіката кліента з выкарыстаннем прыватнага ключа client.key, створанага вышэй, і файла канфігурацыі client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Стварэнне сертыфіката кліента client1.crt, які падпісаны вышэй каранёвым сертыфікатам rootCA.crt і звязаным прыватным ключом rootCA.key (зноў жа, параметр -days вызначае, як доўга сертыфікат дзейнічае):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Паралельная праца OCPP і Modbus

Вы можаце кіраваць прыладай cFos Power Brain Wallbox паралельна з Modbus і OCPP, напрыклад, каб інтэграваць яе ў лакальнае кіраванне нагрузкай праз Modbus і падключыць да сістэмы выстаўлення рахункаў праз OCPP. Для гэтага неабходна ўключыць «Актываваць Mosbus» у наладах cFos Power Brain Wallbox і наладзіць TCP-порт або параметр COM, каб можна было звяртацца да Wallbox праз Modbus. Акрамя таго, у наладах OCPP неабходна задаць URL-адрас бэкэнда OCPP, ідэнтыфікатар кліента OCPP і, пры неабходнасці, ідэнтыфікатар злучальніка OCPP. Затым OCPP пачынае загрузку, гэта значыць транзакцыі. На падставе перададзенага RFID ён вызначае, ці дазволена транзакцыя, і пры неабходнасці пачынае загрузку. Калі счытвальнік RFID адсутнічае, вы можаце наладзіць фіксаваны RFID, які вядомы бэкэнду OCPP. Зарадны ток цяпер можна рэгуляваць з дапамогай кіравання нагрузкай з дапамогай Modbus, г.зн. зарадны ток, зададзены профілем зарадкі OCPP, можна паменшыць. Профіль зарадкі вызначае максімальны ток зарадкі. Такім чынам, зарадны ток заўсёды роўны мінімальнаму з зарадных токаў, вызначаных праз Modbus і OCPP. Зарадку таксама можна часова адключыць і зноў актываваць праз Modbus або OCPP. Мы загружаем, толькі калі абодва - Modbus і бэкэнд OCPP - дазваляюць загрузку.