문서

OCPP 구성

백엔드에서 cFos 파워 브레인 월박스를 OCPP 클라이언트로 운영하기

씨포스 파워브레인 월박스에서 충전 관리자 설정에서 부하 관리를 "모니터링"으로 설정해야 합니다. 그런 다음 월박스 타일의 톱니바퀴를 클릭하여 설정에 액세스합니다. 거기에서 "OCPP 게이트웨이 설정" 영역으로 스크롤합니다.

| OCPP 게이트웨이 URL | OCPP 백엔드의 URL(예: 암호화되지 않은 연결의 경우 ws://ocpp.backend.com/, TLS로 암호화된 연결의 경우 wss://ocpp.secure-backend.com/). 일부 백엔드의 경우 경로를 지정해야 합니다(예: ws://ocpp.backend.com/path/to/resource/). |

| OCPP 게이트웨이 비밀번호 | 백엔드 운영자가 OCPP 연결에 대한 비밀번호를 지정한 경우 이 비밀번호를 여기에 입력해야 합니다. 백엔드 운영자가 비밀번호를 지정하지 않은 경우 이 필드는 비워 둘 수 있습니다. |

| OCPP 게이트웨이 클라이언트 ID | 게이트웨이가 백엔드에 보고하는 ID입니다. 이 ID는 일반적으로 백엔드 운영자가 지정해야 합니다. 일부 백엔드는 URL의 일부인 개별 키를 통해 클라이언트를 식별합니다(예: ws://xyz123.backend.com/ 또는 ws://ocpp.backend.com/xyz123/). 이 경우 고객은 클라이언트 ID를 자유롭게 선택할 수 있습니다. |

CFos 충전 관리자로 OCPP 월박스 운영하기

이렇게 하려면 해당 월박스의 "설정"을 클릭하고 다음을 입력합니다:

| 장치 유형 | OCPP 1.6이 포함된 EVSE |

| 주소 | 여기에 월박스에서 구성한 ChargeBox ID를 입력해야 합니다. |

| Id | 여기에 커넥터 ID를 입력해야 합니다. 충전 지점이 하나인 월박스의 경우 항상 1, 충전 지점이 둘인 경우 1 또는 2 등입니다. |

충전 관리자 설정에서 암호화된 연결을 허용하지 않으려면 'OCPP 서버 TLS'에서 '끄기' 옵션을 선택하고, 암호화된 연결과 암호화되지 않은 연결을 모두 허용하려면 '감지'를, 암호화된 연결만 허용하려면 '켜기'를 선택합니다. "OCPP 서버 포트"에서 OCPP 연결을 수락할 TCP 포트를 선택합니다(기본값 19520). OCPP 서버 비밀번호는 선택 사항이며, 비밀번호가 지정되어 있는 경우에는 반드시 월박스에도 입력해야 합니다.

Wallbox의 OCPP 설정에서 OCPP-1.6J를 프로토콜로 구성합니다. 충전 관리자의 IP 주소와 선택한 OCPP 포트를 서버로 입력합니다. 이 주소 앞에는 보통 ws://가 붙습니다. 예: ws://192.168.178.42:19520/

앞의 ws://는 연결이 암호화되지 않은 상태로 설정됨을 나타냅니다. 일반적으로 월박스와 cFos 충전 관리자가 동일한 로컬 네트워크에 있는 한 이 정도면 충분합니다. 그러나 연결을 암호화하려면 wss://를 대신 사용해야 합니다. Ws:// 또는 wss://의 선택이 "OCPP 서버 TLS" 매개변수(위 참조)의 선택과 일치하는지 확인하세요. Ws://의 경우 "OCPP 서버 TLS" 파라미터를 "끄기" 또는 "인식"으로 설정해야 하며, wss://의 경우 "켜기" 또는 "인식"으로 설정해야 합니다.

충전 관리자에서 선택한 ChargeBox ID를 월박스에도 입력해야 합니다. 예를 들어 자유롭게 선택할 수 없고 고정되어 있으며 상자의 일련 번호와 일치하는 월박스가 있습니다. 이 경우 충전 관리자에 해당 번호를 입력해야 합니다.

일부 월박스에서는 포트가 별도의 필드에 입력됩니다. 일부 장치의 경우 ws://를 생략할 수 있거나 생략해야 하며, 다른 장치의 경우 필수 입력 사항입니다. 대부분의 월박스는 OCPP 설정이 변경된 후 다시 시작해야 합니다.

로딩 중인 프로필 삭제

CFos 충전 관리자는 OCPP를 사용하여 연결된 월박스 또는 충전 스테이션에서 충전 프로필을 설정합니다. 기본 프로필은 충전이 허용되지 않는 것으로 설정되어 있습니다. 일부 충전소는 재설정 후에도 이러한 충전 프로필을 저장합니다. 이러한 충전소를 나중에 cFos 충전 관리자 없이 작동하려면 먼저 해당 충전소의 충전 프로필을 삭제해야 합니다. 이 작업은 cFos 충전 관리자를 사용하여 다음과 같이 수행할 수 있습니다(

)

- OCPP를 통해 충전소를 충전 매니저에 연결합니다. 충전소의 식별자는 충전 관리자의 해당 타일 하단에 표시되어야 합니다.

- 충전 관리자의 설정 \ 매개변수 \ 장치 비활성화의 경우에서 "충전 전류 제한 취소"를 선택하고 설정을 저장합니다.

- 충전 관리자에서 충전 스테이션에 속한 타일의 녹색 톱니바퀴를 클릭합니다. 왼쪽 상단의 "활성화됨" 스위치를 끄고 설정을 저장합니다. 그러면 스테이션의 모든 충전 프로필이 삭제됩니다.

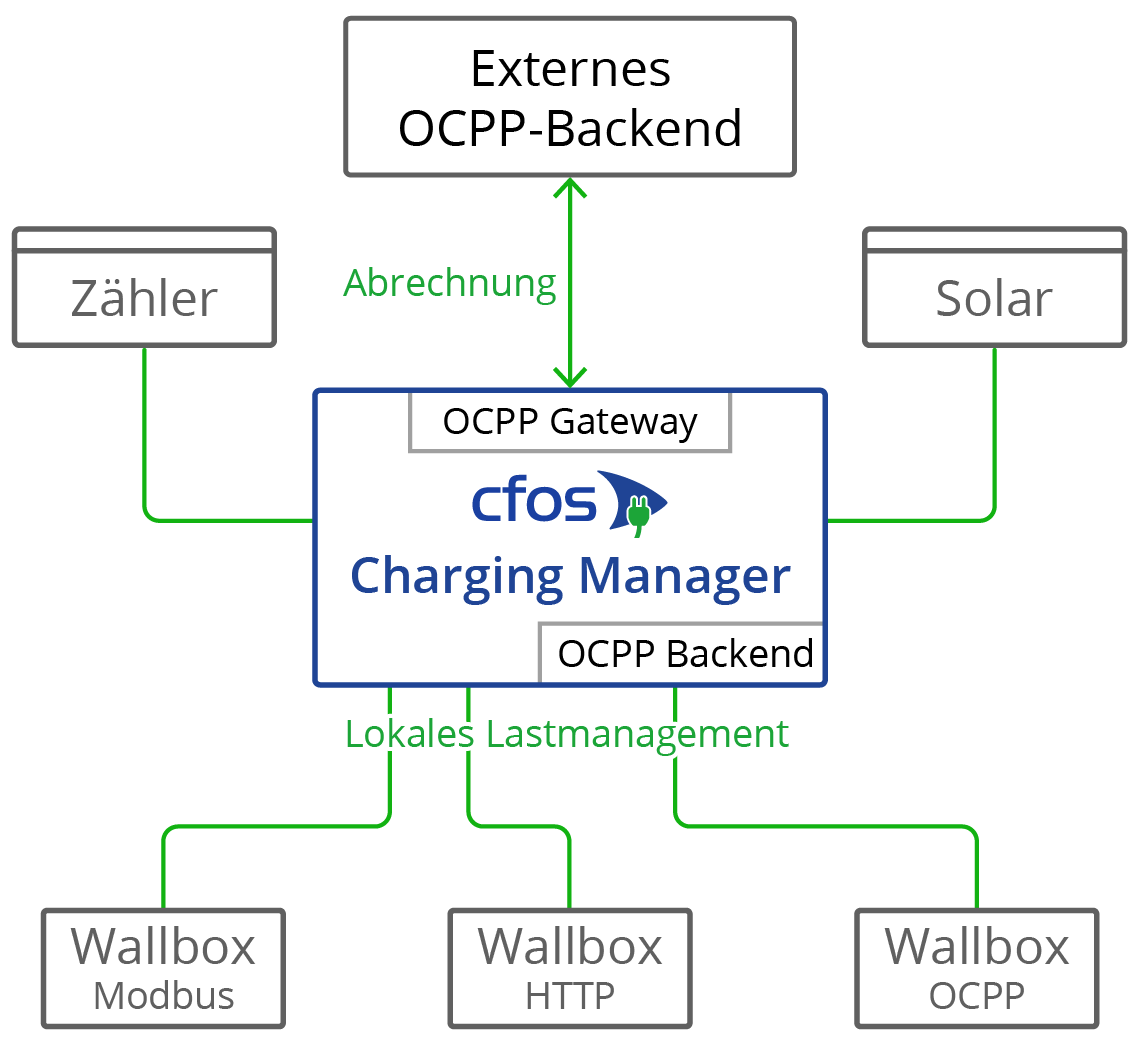

CFos 충전 관리자의 OCPP 게이트웨이

이 게이트웨이는 특정 월박스가 무엇을 할 수 있는지에 관계없이 백엔드에 표준화된 인터페이스를 제공합니다. 이 게이트웨이는 부하 관리에서 설정된 모든 월박스를 OCPP 월박스처럼 보이도록 OCPP 백엔드에 설정할 수 있습니다. 월박스는 cFos 충전 관리자가 원격으로 제어하기만 하면 되며, OCPP 지원은 필요하지 않습니다.

월박스가 OCPP를 지원하는 경우, cFos 충전 관리자는 백엔드에 비해 몇 가지 약점을 보완할 수 있습니다. OCPP 게이트웨이의 기능:

- OCPP를 사용할 수 없는 월박스가 백엔드에 OCPP를 사용하는 월박스로 표시되도록 설정하기

- 로컬 부하 관리에서 OCPP를 사용하여 외부 백엔드(예: 청구 목적)에 로그인한 OCPP 지원 월박스를 제어합니다

Innogy eBox professional S 또는 Mennekes Amtron과 같이 OCPP가 탑재된 일부 월박스는 교정법에 따라 계량기 데이터를 OCPP 백엔드로 전송할 수 있습니다. CFos Charging Manager의 OCPP 게이트웨이는 이러한 계량기 데이터를 백엔드로 투명하게 전달할 수 있습니다.

OCPP가 탑재된 일부 월박스는 EC 카드 단말기의 Giro-E 데이터를 백엔드로 전송할 수 있습니다. CFos 충전 관리자는 이 데이터를 백엔드로 투명하게 전달합니다.

게이트웨이는 인증 및 과금을 위한 백엔드와 부하 관리를 위한 모드버스의 동시 작동이 가능하므로 cFos Power Brain Wallbox를 작동하기 위해 게이트웨이가 필요하지 않습니다. 이렇게 하려면 "cFos Power Brain 구성"에서 OCPP 클라이언트를 구성하고 모드버스도 활성화합니다. 그런 다음 "시작"에서 cFos Power Brain Wallbox를 입력하고 주소 또는 COM 포트 데이터와 모드버스 ID를 입력합니다.

게이트웨이를 설정하려면 다음 매개변수를 구성해야 합니다. 이렇게 하려면 해당 월박스의 "설정"을 클릭하고 다음을 입력합니다:

| OCPP 게이트웨이 URL | OCPP 계정 백엔드의 URL(예: 암호화되지 않은 연결의 경우 ws://ocpp.backend.com/, TLS로 암호화된 연결의 경우 wss://ocpp.secure-backend.com/). 일부 백엔드의 경우 경로를 지정해야 합니다(예: ws://ocpp.backend.com/path/to/resource/). |

| OCPP 게이트웨이 비밀번호 | 백엔드 운영자가 OCPP 연결에 대한 비밀번호를 지정한 경우 이 비밀번호를 여기에 입력해야 합니다. 백엔드 운영자가 비밀번호를 지정하지 않은 경우 이 필드는 비워 둘 수 있습니다. |

| OCPP 게이트웨이 클라이언트 ID | 게이트웨이가 백엔드에 보고하는 ID입니다. 이 ID는 일반적으로 백엔드 운영자가 지정해야 합니다. 일부 백엔드는 URL의 일부인 개별 키를 통해 클라이언트를 식별합니다(예: ws://xyz123.backend.com/ 또는 ws://ocpp.backend.com/xyz123/). 이 경우 고객은 클라이언트 ID를 자유롭게 선택할 수 있습니다. |

OCPP 클라이언트 및 서버용 인증서

인증서는 클라이언트와 서버 간에 암호화된 TLS 연결을 사용할 때 사용됩니다. 이러한 연결을 성공적으로 설정하려면 서버에 항상 인증서와 연결된 개인 키가 필요합니다. CFos 충전 관리자에는 이미 자체 서명된 인증서가 탑재되어 있습니다. 따라서 자체 인증서를 가져올 필요가 없습니다. 그러나 이 옵션은 서버와 클라이언트 측 모두에 존재합니다.

서버 측에서 자신의 인증서와 해당 개인 키를 가져올 수 있습니다. 이 인증서는 자체 서명하거나 공식 인증 기관(CA)에서 서명할 수 있습니다. 클라이언트에 CA 인증서가 저장되어 있지 않으면 어떤 경우에도 TLS 연결이 설정됩니다. 하나 이상의 CA 인증서가 클라이언트에 저장되어 있는 경우, 각각의 서버 인증서가 일치해야 합니다(OCPP 보안 프로필 2). 서버 인증서 자체를 CA 인증서로 저장할 수 있습니다. 클라이언트가 인터넷에 연결되어 있는 경우, 서버 인증서를 서명한 인증 기관의 루트 인증서도 여기에 저장할 수 있습니다. 그러나 서버 인증서를 서명한 자신의 루트 인증서를 저장할 수도 있습니다.

추가 보안 수준으로 인증서를 반대 방향으로도 사용할 수 있습니다(OCPP 보안 프로토콜 3). 이를 위해 인증서와 해당 개인 키가 클라이언트에 저장됩니다. 서버는 CA 인증서 중 이 인증서 또는 클라이언트 인증서에 서명한 루트 인증서도 받습니다. 즉, 서버가 클라이언트 인증서도 확인할 수 있는 경우에만 TLS 연결이 설정됩니다.

예를 들어 Windows 및 Linux에서 무료로 제공되는 OpenSSL 프로그램을 사용하여 인증서를 직접 만들 수 있습니다. 다음은 OpenSSL을 사용한 몇 가지 예제입니다. 이 예제에서는 -config 매개변수와 함께 UTF8 형식으로 저장된 구성 파일을 사용합니다. 이것은 인증서에서 움라우트 및 기타 유니코드 문자도 사용할 수 있다는 장점이 있습니다. 구성 파일의 형식은 항상 다음과 같습니다:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

루트 인증서에 대한 개인 키 rootCA.key를 만듭니다:openssl genrsa -des3 -out rootCA.key 4096

위에서 만든 개인 키 rootCA.key와 구성 파일 rootCA.cnf를 사용하여 자체 서명된 루트 인증서 rootCA.crt를 만듭니다(매개 변수 -days는 인증서의 유효 기간(일)을 지정합니다):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

클라이언트 인증서에 대한 개인 키 client.key를 만듭니다:openssl genrsa -out client.key 2048

위에서 만든 개인 키 client.key와 구성 파일 client.cnf를 사용하여 클라이언트 인증서에 대한 CSR(인증서 서명 요청) client.csr을 만듭니다:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

위의 루트 인증서 rootCA.crt 및 연결된 개인 키 rootCA.key로 서명된 클라이언트 인증서 client1.crt를 생성합니다(매개 변수 -days는 인증서의 유효 기간을 다시 지정합니다):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

병렬 작동 OCPP 및 모드버스

예를 들어 모드버스를 통해 로컬 부하 관리에 통합하고 OCPP를 통해 청구 백엔드에 연결하는 등 모드버스 및 OCPP와 함께 cFos Power Brain Wallbox를 병렬로 작동할 수 있습니다. 이를 위해서는 cFos Power Brain Wallbox의 설정에서 "모드버스 활성화"를 켜야 하며, 모드버스를 통해 Wallbox를 주소 지정할 수 있도록 TCP 포트 또는 COM 파라미터를 구성해야 합니다. 또한 OCPP 백엔드에 대한 URL, OCPP 클라이언트 ID 및 해당되는 경우 OCPP 커넥터 ID를 OCPP 설정에서 설정해야 합니다. 그러면 OCPP가 로딩 프로세스, 즉 트랜잭션을 시작합니다. 따라서 전송된 RFID를 사용하여 거래가 승인되었는지 여부를 확인한 다음 필요한 경우 로딩을 시작합니다. RFID 리더를 사용할 수 없는 경우 OCPP 백엔드에 알려진 고정 RFID를 구성할 수 있습니다. 이제 모드버스를 통한 부하 관리로 충전 전류를 조절할 수 있습니다. 즉, OCPP 충전 프로필에 지정된 충전 전류를 줄일 수 있습니다. 충전 프로필은 최대 충전 전류를 지정합니다. 따라서 충전 전류는 항상 모드버스 및 OCPP에서 지정한 충전 전류 중 최소값입니다. Modbus 또는 OCPP를 통해 충전을 일시적으로 비활성화했다가 다시 활성화할 수도 있습니다. 충전은 모드버스와 OCPP 백엔드 모두 충전을 허용하는 경우에만 이루어집니다.