Dokumentation

OCPP-konfiguration

betjening af cFos Power Brain Wallbox som en OCPP-klient på en backend

I cFos Power Brain Wallbox skal du indstille belastningsstyringen til "monitor" under Charging Manager-indstillingerne. Klik derefter på tandhjulet i wallbox-flisen for at få adgang til indstillingerne. Der skal du rulle til området "OCPP gateway settings".

| URL til OCPP-gateway | URL'en til OCPP-backend, f.eks. ws://ocpp.backend.com/ for ukrypterede forbindelser eller wss://ocpp.secure-backend.com/ for TLS-krypterede forbindelser. For nogle backends er det også nødvendigt at angive en sti, f.eks. ws://ocpp.backend.com/path/to/resource/. |

| Adgangskode til OCPP-gateway | Hvis backend-operatøren angiver en adgangskode til OCPP-forbindelsen, skal den indtastes her. Hvis backend-operatøren ikke angiver en adgangskode, kan dette felt forblive tomt. |

| OCPP Gateway-klient-ID | Det ID, som gatewayen rapporterer til backend med. Dette ID bør normalt specificeres af operatøren af backend'en. Nogle backends identificerer deres klienter via individuelle nøgler, der er en del af URL'en, f.eks. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I dette tilfælde kan kunden frit vælge klient-ID. |

Betjening af en OCPP-wallbox med cFos Charging Manager

For at gøre dette skal du klikke på "Settings" (indstillinger) på den tilsvarende EVSE og indtaste følgende:

| Enhedstype | EVSE med OCPP 1.6 |

| Adresse | Her skal du indtaste det ChargeBox-ID, der blev konfigureret i wallboxen. |

| Id | Her skal du indtaste stik-ID'et. For wallboxe med ét ladepunkt er det altid 1, for to ladepunkter er det 1 eller 2 osv. |

I Charging Manager-indstillingerne skal du vælge "Off" under "OCPP Server TLS", hvis der ikke skal accepteres krypterede forbindelser, "Detect", hvis der skal accepteres både krypterede og ukrypterede forbindelser, og "On", hvis der kun skal accepteres krypterede forbindelser. Under "OCPP Server Port" skal du vælge den TCP-port, som OCPP-forbindelserne skal accepteres på (standard 19520). Adgangskoden til OCPP-serveren er valgfri og skal også indtastes i wallboxen, hvis den er angivet.

I wallboxen skal du konfigurere OCPP-1.6J som protokol i OCPP-indstillingerne. Indtast Charging Managers IP-adresse og den valgte OCPP-port som server. Dette indledes normalt med ws://. For eksempel ws://192.168.178.42:19520/

Den foranstillede ws:// angiver, at forbindelsen vil blive etableret ukrypteret. Dette bør normalt være tilstrækkeligt, så længe wallboxen og cFos Charging Manager er i det samme lokale netværk. Men hvis forbindelsen skal være krypteret, skal wss:// bruges i stedet. Sørg for, at dit valg af ws:// eller wss:// stemmer overens med dit valg af parameteren "OCPP Server TLS" (se ovenfor). For ws:// skal parameteren "OCPP Server TLS" være indstillet til "Off" eller "Recognise", for wss:// skal den være indstillet til "On" eller "Recognise".

Det ChargeBox ID, der er valgt i Charging Manager, skal også indtastes i wallboxen. Der findes wallboxe, hvor dette ikke kan vælges frit, men er fast og f.eks. svarer til boksens serienummer. Dette skal så indtastes tilsvarende i Charging Manager.

På nogle wallboxe indtastes porten i et separat felt. For nogle enheder kan eller skal ws:// udelades, for andre er det obligatorisk. De fleste wallboxe skal genstartes, efter at OCPP-indstillingerne er blevet ændret.

Slet indlæsningsprofiler

CFos Charging Manager bruger OCPP til at indstille opladningsprofiler i en wallbox eller ladestation, der er forbundet til den. Standardprofilen angiver, at opladning ikke er tilladt. Nogle ladestationer gemmer disse opladningsprofiler, selv efter en nulstilling. Hvis en sådan ladestation på et senere tidspunkt skal betjenes uden cFos Charging Manager, skal ladeprofilerne først slettes. Dette kan gøres med cFos Charging Manager på følgende måde

- Forbind ladestationen til Charging Manager via OCPP. Ladestationens identifikation skal vises nederst på den tilsvarende flise i Charging Manager.

- Vælg "Cancel charging current limit" i Charging Manager under Settings \ Parameters \ For device deactivation, og gem indstillingerne.

- Klik på det grønne tandhjul på den flise, der hører til ladestationen, i Charging Manager. Sluk for kontakten "Aktiveret" i øverste venstre hjørne, og gem indstillingerne. Dette sletter alle opladningsprofiler i stationen.

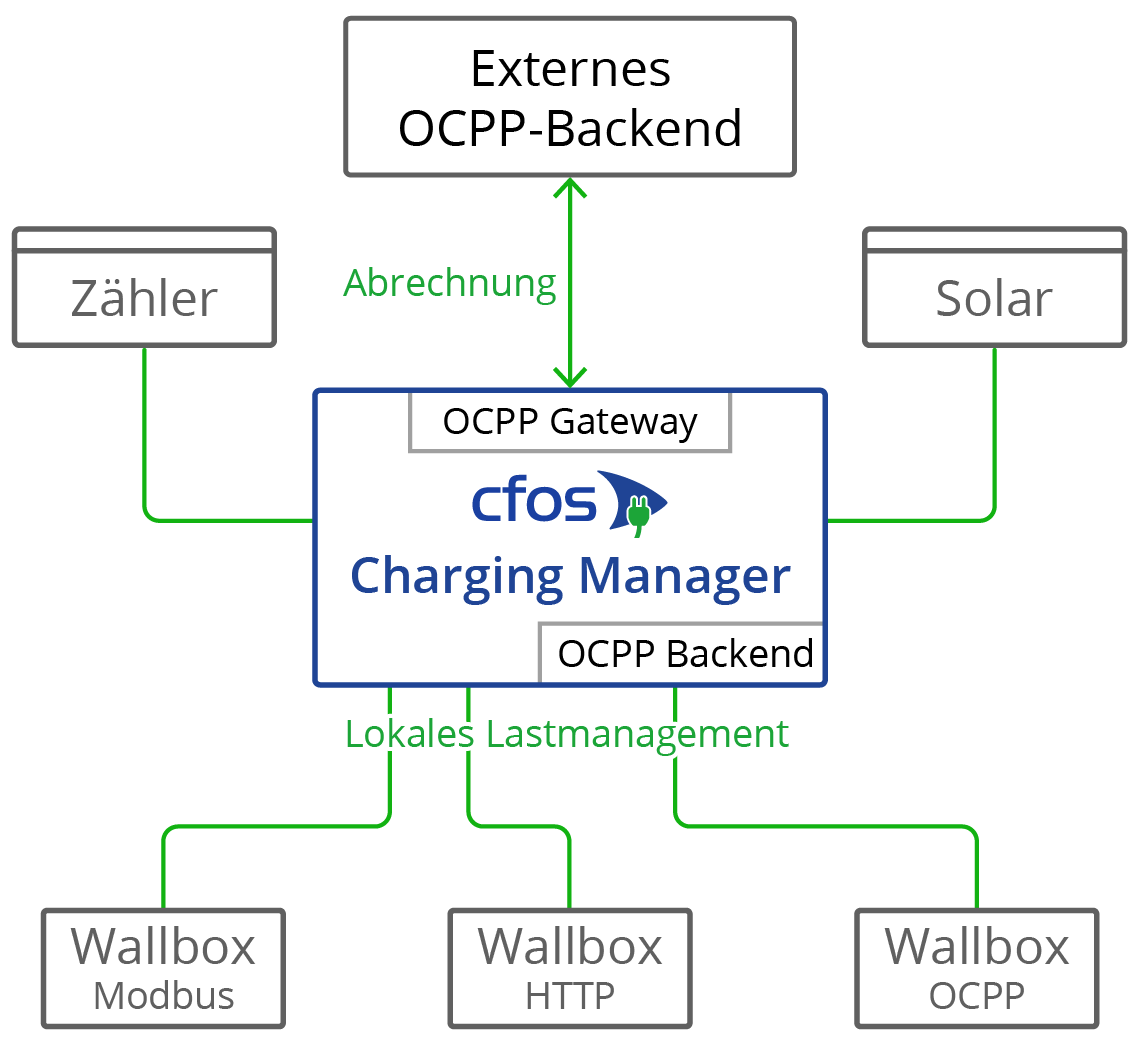

OCPP-gateway i cFos Charging Manager

Det giver backend'en en standardiseret grænseflade, uanset hvad den specifikke wallbox kan gøre. Wallboxen behøver kun at kunne fjernstyres af cFos Charging Manager, mens OCPP-understøttelse ikke er påkrævet.

Hvis wallboxen understøtter OCPP, kan cFos Charging Manager kompensere for nogle svagheder sammenlignet med backend. OCPP-gatewayens funktioner:

- Få en wallbox, der ikke kan bruge OCPP, til at fremstå i backend som en wallbox med OCPP

- Styr en OCPP-aktiveret wallbox, der er logget ind på en ekstern backend (f.eks. til faktureringsformål) ved hjælp af OCPP i lokal belastningsstyring

Nogle wallboxe med OCPP, såsom Innogy eBox professional S eller Mennekes Amtron, kan overføre målerdata til OCPP-backend i overensstemmelse med kalibreringsloven. OCPP-gatewayen i cFos Charging Manager kan videresende sådanne målerdata transparent til backend.

Nogle wallboxe med OCPP kan sende Giro-E-data fra EC-kortterminalen til backend. CFos Charging Manager videresender disse data transparent til backend.

Gatewayen er ikke nødvendig for at drive en cFos Power Brain Wallbox, da cFos Power Brain Wallbox tillader samtidig drift af OCPP til backend for autorisation og fakturering, samt Modbus til belastningsstyring. For at gøre dette skal du konfigurere OCPP-klienten under "cFos Power Brain Configuration" og også aktivere Modbus. Indtast derefter en cFos Power Brain Wallbox under "Start", og indtast adressen eller COM-portdata og Modbus ID.

Hvis du ønsker at konfigurere gatewayen, skal du konfigurere følgende parametre. For at gøre dette skal du klikke på "Settings" (indstillinger) på den tilsvarende EVSE og indtaste følgende:

| URL til OCPP-gateway | URL-adressen for OCPP-counting-backend'en, f.eks. ws://ocpp.backend.com/ for ukrypterede forbindelser eller wss://ocpp.secure-backend.com/ for TLS-krypterede forbindelser. For nogle backends er det også nødvendigt at angive en sti, f.eks. ws://ocpp.backend.com/path/to/resource/. |

| Adgangskode til OCPP-gateway | Hvis backend-operatøren angiver en adgangskode for OCPP-forbindelsen, skal denne angives her. Hvis backend-operatøren ikke angiver en adgangskode, kan dette felt forblive tomt. |

| OCPP Gateway-klient-ID | Det ID, som gatewayen rapporterer til backend med. Dette ID bør normalt specificeres af operatøren af backend'en. Nogle backends identificerer deres klienter via individuelle nøgler, der er en del af URL'en, f.eks. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I dette tilfælde kan kunden frit vælge klient-ID. |

Certifikater til OCPP-klienter og -servere

Certifikater bruges ved brug af krypterede TLS-forbindelser mellem klient og server. For at etablere en sådan forbindelse skal serveren altid have et certifikat og en tilhørende privat nøgle for at kunne etablere en sådan forbindelse. cFos Charging Manager har allerede et selvsigneret certifikat om bord. Der skal derfor ikke importeres egne certifikater. Denne mulighed findes dog både på server- og klientsiden.

På serversiden kan du importere dit eget certifikat og den tilhørende private nøgle. Dette certifikat kan være selvsigneret eller signeret af en officiel certifikatmyndighed (CA). Hvis der ikke er gemt noget CA-certifikat i klienten, oprettes der under alle omstændigheder en TLS-forbindelse. Hvis et eller flere CA-certifikater er gemt i klienten, skal de respektive servercertifikater matche (OCPP Security Profile 2). Selve servercertifikatet kan gemmes som CA-certifikat. Hvis klienten har en forbindelse til internettet, kan rodcertifikater fra certificeringsmyndigheder, der har signeret servercertifikatet, også gemmes der. Du kan dog også gemme dit eget rodcertifikat, som har signeret servercertifikatet.

Som et ekstra sikkerhedsniveau kan et certifikat også bruges i den modsatte retning (OCPP Security Protocol 3). Til dette formål gemmes et certifikat og den tilhørende private nøgle i klienten. Blandt CA-certifikaterne modtager serveren også dette certifikat eller et rodcertifikat, der har signeret klientcertifikatet. Det betyder, at TLS-forbindelsen kun oprettes, hvis serveren også kan verificere klientcertifikatet.

Du kan selv oprette certifikater, f.eks. med programmet OpenSSL, som er gratis tilgængeligt til Windows og Linux. Her følger nogle få eksempler på anvendelse af OpenSSL. Eksemplerne anvender en konfigurationsfil gemt i UTF8-format i forbindelse med parameteren -config. Dette har den fordel, at umlautter og andre Unicode-tegn også kan anvendes i certifikatet. Konfigurationsfilen har altid følgende format:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Oprettelse af en privat nøgle rootCA.key til et rodcertifikat:openssl genrsa -des3 -out rootCA.key 4096

Opret et selvsigneret rodcertifikat rootCA.crt ved hjælp af den private nøgle rootCA.key, der er oprettet ovenfor, og konfigurationsfilen rootCA.cnf (parameteren -days angiver, hvor mange dage certifikatet er gyldigt i):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Oprettelse af en privat nøgle client.key til et klientcertifikat:openssl genrsa -out client.key 2048

Opret en CSR (Certificate Signing Request) client.csr for et klientcertifikat ved hjælp af den private nøgle client.key, der er oprettet ovenfor, og konfigurationsfilen client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Oprettelse af et klientcertifikat client1.crt, som er signeret med rodcertifikatet rootCA.crt ovenfor og den tilhørende private nøgle rootCA.key (parameteren -days angiver igen, hvor længe certifikatet er gyldigt):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Parallel drift OCPP og Modbus

Du kan betjene en cFos Power Brain Wallbox parallelt med Modbus og OCPP, f.eks. for at integrere den i lokal belastningsstyring via Modbus og forbinde den til en faktureringsbackend via OCPP. For at gøre dette skal "Enable Modbus" være slået til i indstillingerne for cFos Power Brain Wallbox, og en TCP-port eller COM-parameter skal være konfigureret, så wallboxen kan adresseres via Modbus. Derudover skal en URL til OCPP-backend, OCPP-klient-ID'et og, hvis relevant, OCPP-forbindelses-ID'et indstilles under OCPP-indstillingerne. OCPP begynder derefter at indlæse processer, dvs. transaktioner. Den bruger derfor den transmitterede RFID til at afgøre, om transaktionen er autoriseret, og starter derefter indlæsningen, hvis det er nødvendigt. Hvis der ikke er en RFID-læser til rådighed, kan du konfigurere en fast RFID, som OCPP-backend kender. Ladestrømmen kan nu reguleres af laststyringen via Modbus, dvs. den ladestrøm, der er angivet i OCPP-ladeprofilen, kan reduceres. Ladeprofilen specificerer den maksimale ladestrøm. Ladestrømmen er derfor altid det mindste af de ladestrømme, der er angivet af Modbus og OCPP. Opladning kan også midlertidigt deaktiveres og genaktiveres via Modbus eller OCPP. Opladning finder kun sted, hvis både Modbus og OCPP-backend tillader opladning.