ドキュメント

OCPPの設定

cFos Power Brain WallboxをOCPPクライアントとしてバックエンドで動作させる

cFos Power Brain Wallboxでは、充電マネージャー設定で負荷管理を「モニター」に設定する必要があります。次に、ウォールボックスタイルの歯車をクリックして設定にアクセスします。そこで「OCPPゲートウェイ設定」エリアまでスクロールします。

| OCPPゲートウェイURL | OCPP バックエンドの URL。例えば、暗号化されていない接続の場合は ws://ocpp.backend.com/、TLS で暗号化された接続の場合は wss://ocpp.secure-backend.com/。バックエンドによっては、ws://ocpp.backend.com/path/to/resource/ のようにパスを指定する必要もあります。 |

| OCPPゲートウェイのパスワード | バックエンド・オペレータが OCPP 接続のパスワードを指定する場合は、ここに入力する必要があります。バックエンド・オペレータがパスワードを指定しない場合、このフィールドは空のままにしておくことができます。 |

| OCPPゲートウェイ・クライアントID | ゲートウェイがバックエンドに報告する ID。この ID は通常バックエンドのオペレータが指定します。バックエンドによっては、ws://xyz123.backend.com/ や ws://ocpp.backend.com/xyz123/のように、URLの一部である個々のキーでクライアントを識別するものもあります。この場合、顧客はクライアントIDを自由に選ぶことができる。 |

cFosチャージング・マネージャーでOCPPウォールボックスを操作する

そのためには、該当するEVSEの「設定」をクリックし、以下を入力してください。

| デバイスの種類 | OCPP1.6搭載EVSE |

| 住所 | ここでは、ウォールボックスで設定されたChargeBox IDを入力する必要があります。 |

| アイド | ここにコネクタIDを入力する必要があります。充電ポイントが1つのウォールボックスの場合は常に1、充電ポイントが2つの場合は1または2などです。 |

チャージング・マネージャの設定で、暗号化された接続を受け付けない場合は、"OCPP Server TLS "の下で "Off "を選択し、暗号化された接続と暗号化されていない接続の両方を受け付ける場合は "Detect "を選択し、暗号化された接続のみを受け付ける場合は "On "を選択します。OCPP Server Port "では、OCPP接続を受け付けるTCPポートを選択します(デフォルトは19520)。OCPP サーバー・パスワードはオプションで、指定する場合はウォールボックスにも入力する 必要があります。

ウォールボックスの OCPP 設定で、プロトコルとして OCPP-1.6J を設定します。チャージング・マネージャーのIPアドレスと、サーバーとして選択したOCPPポートを入力します。これは通常、ws://で始まります。例えば、ws://192.168.178.42:19520/

先頭の ws:// は、接続が暗号化されずに確立されることを示します。ウォールボックスとcFosチャージングマネージャーが同じローカルネットワーク内にある限り、通常はこれで十分です。ただし、接続を暗号化する場合は、代わりにwss://を使用する必要があります。ws://またはwss://の選択が、"OCPP Server TLS "パラメータ(上記参照)の選択と一致していることを確認してください。ws://の場合、"OCPP Server TLS "パラメータは "Off "または "Recognise "に設定する必要があり、wss://の場合は "On "または "Recognise "に設定する必要があります。

チャージング・マネージャーで選択した ChargeBox ID をウォールボックスにも入力する必要があります。自由に選択できないウォールボックスもありますが、固定されており、例えばボックスのシリアル番号に対応しています。この場合、チャージングマネージャーにもそれに合わせて入力する必要があります。

一部のウォールボックスでは、ポートは別のフィールドに入力されます。デバイスによっては、ws://を省略できるものもあれば、省略しなければならないものもあります。ほとんどのウォールボックスは、OCPP設定を変更した後に再起動する必要があります。

ローディングプロファイルの削除

cFos Charging Manager は OCPP を使用して、接続されたウォールボックスや充電ステーションに充電プロ ファイルを設定します。デフォルトのプロファイルでは、充電は許可されていません。一部の充電ステーションは、リセット後もこれらの充電プロファイルを保存します。そのような充電ステーションを cFos Charging Manager なしで後日操作する場合は、まずその充電プロファイルを削除する必要があります。これは cFos 充電マネージャで以下のように行うことができます:

- 充電ステーションを OCPP 経由で充電マネージャに接続する。充電マネージャの対応するタイルの下部に充電ステーションの識別子が表示されていること。

- 充電マネージャの "Settings ﹑ Parameters ﹑ For device deactivation "で "Cancel charging current limit "を選択し、設定を保存します。

- 充電マネージャで、充電ステーションに属するタイルの緑色の歯車をクリックします。左上の "Activated "スイッチをオフにし、設定を保存します。これでステーションのすべての充電プロファイルが削除されます。

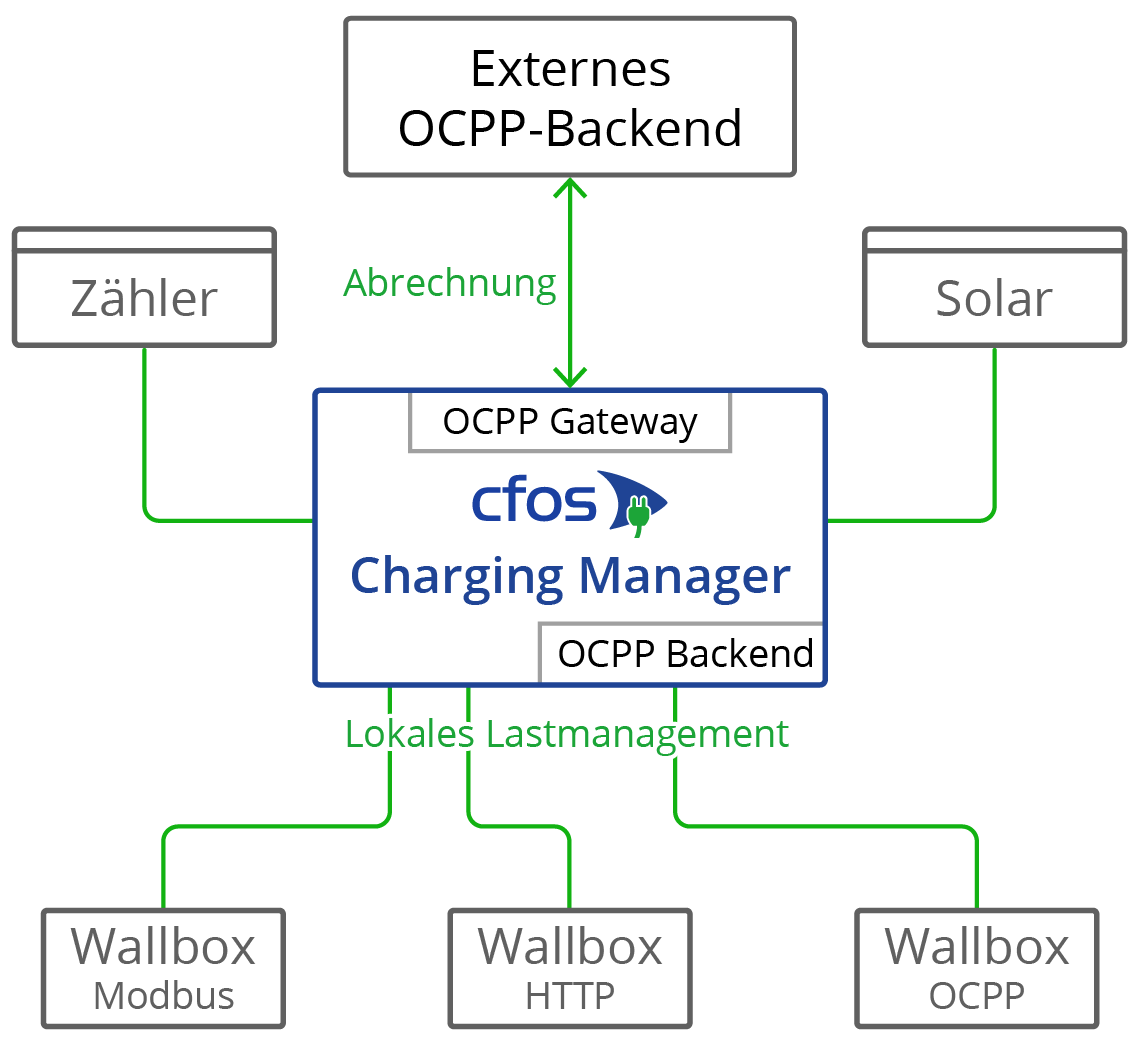

cFosチャージング・マネージャーのOCPPゲートウェイ

、特定のウォールボックスができることに関係なく、標準化されたインターフェースをバックエンドに提供します。

もしウォールボックスがOCPPをサポートしていれば、cFosチャージングマネージャーはバックエンドの弱点を補うことができます。 OCPPゲートウェイの機能:

- OCPPを使用できないウォールボックスが、OCPPを使用できるウォールボックスとしてバックエンドに表示されるようにする。

- ローカル負荷管理でOCPPを使用して、外部バックエンド(課金目的など)にログインしているOCPP対応ウォールボックスを制御します。

Innogy eBox professional SやMennekes AmtronのようなOCPP付きウォールボックスは、較正法に従ってメーターデータをOCPPバックエンドに送信することができます。cFosチャージングマネージャーのOCPPゲートウェイは、このようなメーターデータをバックエンドに透過的に転送することができます。

OCPPを搭載した一部のウォールボックスは、ECカード端末からバックエンドにGiro-Eデータを送信できる。cFos Charging Managerはこのデータをバックエンドに透過的に転送します。

cFos Power Brain Wallboxは、認証と課金のためのバックエンドへのOCPPと負荷管理のためのModbusを同時に操作することができるため、cFos Power Brain Wallboxを操作するためにゲートウェイは必要ありません。これを行うには、"cFos Power Brain Configuration "でOCPPクライアントを設定し、Modbusも有効にします。次に "Start "でcFos Power Brain Wallboxを入力し、アドレスまたはCOMポートデータとModbus IDを入力します。

ゲートウェイを設定する場合、以下のパラメータを設定する必要があります。そのためには、該当するEVSEの「設定」をクリックし、以下を入力します。

| OCPPゲートウェイURL | OCPPアカウンティング・バックエンドのURL。例えば、暗号化されていない接続の場合はws://ocpp.backend.com/、TLS暗号化接続の場合はwss://ocpp.secure-backend.com/です。バックエンドによっては、ws://ocpp.backend.com/path/to/resource/のように、パスを指定する必要がある場合もあります。 |

| OCPPゲートウェイのパスワード | バックエンド・オペレータがOCPP接続のパスワードを指定する場合、ここに入力する必要がある。バックエンドオペレータがパスワードを指定しない場合、このフィールドは空のままでもかまいません。 |

| OCPPゲートウェイ・クライアントID | ゲートウェイがバックエンドに報告する ID。この ID は通常バックエンドのオペレータが指定します。バックエンドによっては、ws://xyz123.backend.com/ や ws://ocpp.backend.com/xyz123/のように、URLの一部である個々のキーでクライアントを識別するものもあります。この場合、顧客はクライアントIDを自由に選ぶことができる。 |

OCPPクライアントとサーバーの証明書

証明書は、クライアントとサーバーの間で暗号化されたTLS接続を使用するときに使用されます。このような接続を正常に確立するために、サーバーは常に証明書と関連する秘密鍵が必要です。cFosチャージングマネージャーには、すでに自己署名入りの証明書が搭載されています。したがって、独自の証明書をインポートする必要はありません。ただし、このオプションはサーバー側とクライアント側の両方に存在します。

サーバー側では、独自の証明書とそれに対応する秘密鍵をインポートできます。この証明書は、自分で署名したものでも、公式の認証局(CA)によって署名されたものでもかまいません。CA証明書がクライアントに保存されていない場合は、どのような場合でもTLS接続が確立されます。クライアントに1つ以上のCA証明書が格納されている場合、それぞれのサーバ証明書は一致しなければならない(OCPPセキュリティ・プロファイル2)。サーバ証明書自体をCA証明書として格納することもできる。クライアントがインターネットに接続されている場合、サーバ証明書に署名した認証局のルート証明書もクライアントに格納できます。ただし、サーバ証明書に署名した独自のルート証明書を格納することもできます。

追加のセキュリティ・レベルとして、証明書は逆方向(OCPP セキュリティ・プロトコル 3)にも使用できます。この目的のために、証明書と対応する秘密鍵はクライアントに保存される。CA証明書のうち、サーバはこの証明書またはクライアント証明書に署名したルート証明書も受け取ります。つまり、サーバもクライアント証明書を検証できる場合にのみ、TLS接続が確立される。

WindowsやLinuxで無料で利用できるプログラムOpenSSLなどを使って、自分で証明書を作成することができます。以下に、OpenSSLを使用した例をいくつか示します。この例では、UTF8形式で保存された設定ファイルを-configパラメータと一緒に使用しています。これにより、ウムラウトなどのUnicode文字も証明書に使用できる利点があります。設定ファイルは常に次のような形式になっています。

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

ルート証明書の秘密鍵rootCA.keyを作成する。openssl genrsa -des3 -out rootCA.key 4096

上記で作成した秘密鍵rootCA.keyと設定ファイルrootCA.cnf(パラメータ-daysで証明書の有効日数を指定)を使用して、自己署名ルート証明書rootCA.crtを作成します。openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

クライアント証明書の秘密鍵client.keyを作成する。openssl genrsa -out client.key 2048

上記で作成した秘密鍵client.keyと設定ファイルclient.cnfを使用して、クライアント証明書のCSR(Certificate Signing Request)client.csrを作成します。openssl req -new -key client.key -out client.csr -config client.cnf -utf8

クライアント証明書 client1.crt を作成する。この証明書は、上記のルート証明書 rootCA.crt と関連する秘密鍵 rootCA.key で署名される(パラメータ -days は、再び証明書の有効期限を指定する)。openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

OCPPとModbusの並列運転

例えば、Modbus経由でローカルの負荷管理に統合し、OCPP経由で課金バックエンドに接続するなど、cFos Power Brain WallboxをModbusとOCPPで並行して操作することができます。これを行うには、cFos Power Brain Wallboxの設定で "Enable Modbus "をオンにし、ウォールボックスがModbus経由でアドレス指定できるようにTCPポートまたはCOMパラメータを設定する必要があります。さらに、OCPPバックエンドへのURL、OCPPクライアントID、および該当する場合はOCPPコネクタIDをOCPP設定で設定する必要があります。その後、OCPP はプロセスのロード、つまりトランザクションを開始します。そのため、OCPP は送信された RFID を使用してトランザクショ ンが承認されているかどうかを判断し、必要に応じてロードを開始します。RFIDリーダーがない場合は、OCPPバックエンドが知っている固定RFIDを設定することができます。充電電流は、Modbus 経由の負荷管理によって調整することができます。充電プロファイルは最大充電電流を指定します。充電電流は常にModbusとOCPPによって指定された充電電流の最小値となります。充電は一時的に停止し、Modbus または OCPP 経由で再度開始することもできます。充電は Modbus と OCPP のバックエンドが充電を許可している場合のみ行われます。