Documentação

Configuração OCPP

funcionamento da Wallbox cFos Power Brain como cliente OCPP num backend

Na Wallbox cFos Power Brain, tem de definir a gestão de carga para "monitor" nas definições do Charging Manager. Em seguida, clique na roda dentada no mosaico da Wallbox para aceder às definições. Aí, desloque-se para a área "OCPP gateway settings".

| URL do gateway OCPP | O URL do backend OCPP, por exemplo, ws://ocpp.backend.com/ para ligações não encriptadas ou wss://ocpp.secure-backend.com/ para ligações encriptadas por TLS. Para alguns backends, também é necessário especificar um caminho, por exemplo, ws://ocpp.backend.com/path/to/resource/. |

| Palavra-passe da gateway OCPP | Se o operador backend especificar uma palavra-passe para a ligação OCPP, esta deve ser introduzida aqui. Se o operador backend não especificar uma palavra-passe, este campo pode permanecer vazio. |

| ID do cliente da gateway OCPP | O ID com o qual a porta de ligação reporta ao backend. Este ID deve normalmente ser especificado pelo operador do backend. Alguns backends identificam os seus clientes através de chaves individuais que fazem parte do URL, por exemplo, ws://xyz123.backend.com/ ou ws://ocpp.backend.com/xyz123/. Neste caso, o cliente pode escolher livremente o ID do cliente. |

Operar uma Wallbox OCPP com o gestor de carregamento cFos

Para o fazer, clique em "Definições" do EVSE correspondente e introduza o seguinte:

| Tipo de dispositivo | EVSE com OCPP 1.6 |

| Endereço | Aqui tem de introduzir o ChargeBox ID que foi configurado na Wallbox. |

| Id | Tem de introduzir aqui o ID do conetor. Para wallboxes com um ponto de carregamento, é sempre 1, para dois pontos de carregamento é 1 ou 2, etc. |

Nas definições do Charging Manager (Gestor de carregamento), seleccione a opção "Off" (Desligado) em "OCPP Server TLS" (TLS do servidor OCPP) se não forem aceites ligações encriptadas, "Detect" (Detetar) se forem aceites ligações encriptadas e não encriptadas e "On" (Ligado) se apenas forem aceites ligações encriptadas. Em "OCPP Server Port" (Porta do servidor OCPP), selecionar a porta TCP na qual as ligações OCPP devem ser aceites (predefinição 19520). A palavra-passe do servidor OCPP é opcional e tem de ser introduzida na Wallbox se for especificada.

Na Wallbox, configure o protocolo OCPP-1.6J nas definições OCPP. Introduza o endereço IP do Charging Manager e a porta OCPP selecionada como servidor. Isto é normalmente precedido por ws://. Por exemplo, ws://192.168.178.42:19520/

O ws:// precedente indica que a ligação será estabelecida sem encriptação. Normalmente, isto deve ser suficiente, desde que a Wallbox e o cFos Charging Manager estejam na mesma rede local. No entanto, se a ligação tiver de ser encriptada, deve ser utilizado wss://. Certifique-se de que a seleção de ws:// ou wss:// corresponde à seleção do parâmetro "OCPP Server TLS" (ver acima). Para ws://, o parâmetro "OCPP Server TLS" deve ser definido como "Off" ou "Recognise", para wss:// deve ser definido como "On" ou "Recognise".

A ID da ChargeBox selecionada no Charging Manager tem de ser igualmente introduzida na Wallbox. Há caixas de parede em que esta não pode ser selecionada livremente, mas é fixa e corresponde, por exemplo, ao número de série da caixa. Este tem de ser introduzido em conformidade no Gestor de carregamento.

Em algumas Wallboxes, a porta é introduzida num campo separado. Para alguns aparelhos, o ws:// pode ou deve ser omitido, para outros é obrigatório. A maioria das Wallboxes tem de ser reiniciada depois de as configurações OCPP terem sido alteradas.

Eliminar perfis de carga

O gestor de carregamento cFos utiliza o OCPP para definir perfis de carregamento numa Wallbox ou posto de carregamento a ele ligado. O perfil predefinido indica que o carregamento não é permitido. Alguns postos de carregamento guardam estes perfis de carregamento mesmo após uma reinicialização. Se um posto de carregamento deste tipo tiver de ser operado mais tarde sem o cFos Charging Manager, os perfis de carga têm de ser eliminados primeiro. Isto pode ser feito com o Gestor de carregamento cFos da seguinte forma

- Ligue a estação de carregamento ao gestor de carregamento através do OCPP. O identificador da estação de carregamento tem de aparecer na parte inferior do mosaico correspondente no gestor de carregamento.

- Seleccione "Cancel charging current limit" no gestor de carregamento em Settings \ Parameters \ For device deactivation e guarde as definições.

- No Gestor de carregamento, clique na roda dentada verde no mosaico que pertence à estação de carregamento. Desligue o interrutor "Activated" (Ativado) no canto superior esquerdo e guarde as definições. Isto elimina todos os perfis de carregamento na estação.

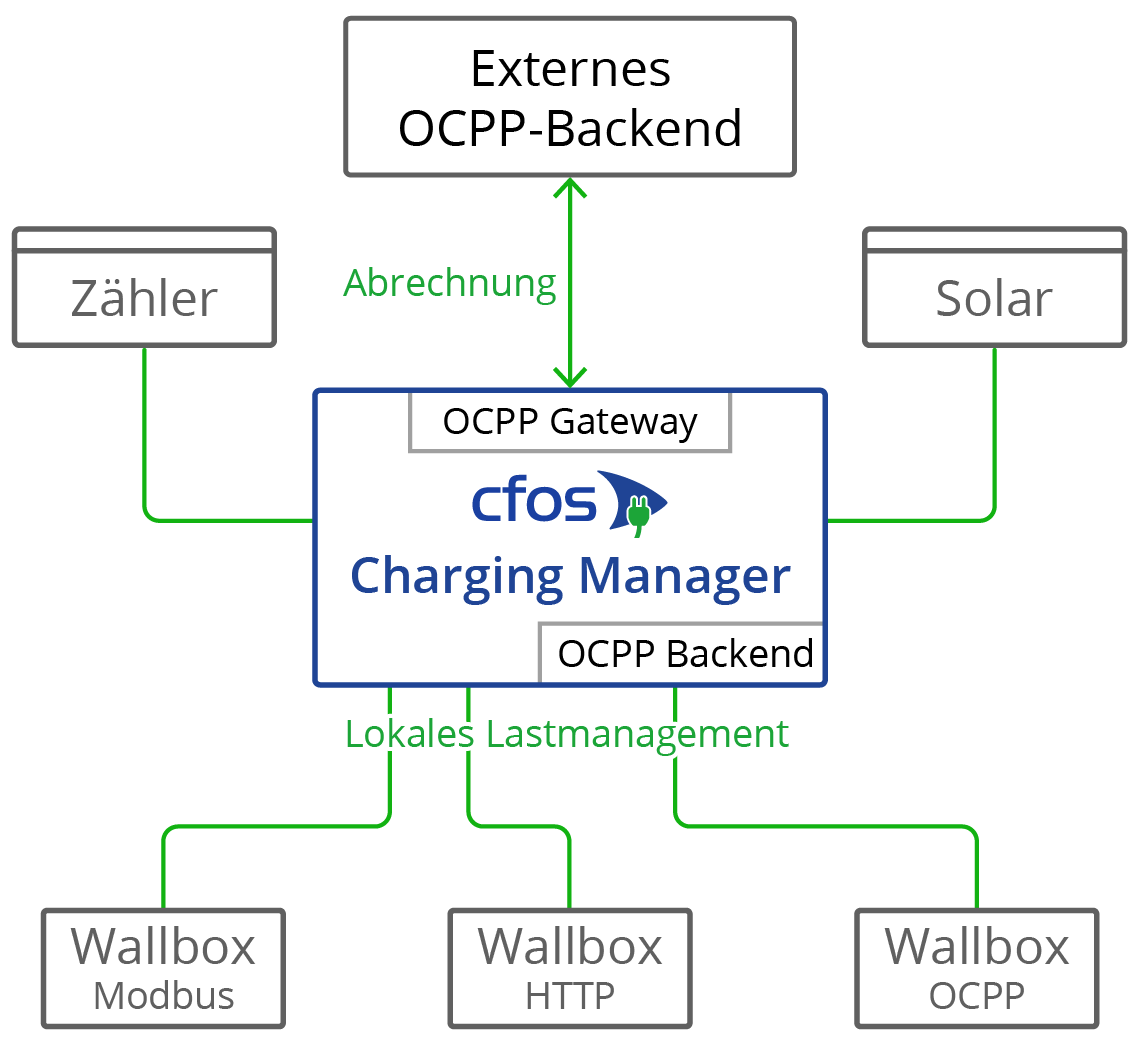

Gateway OCPP no gestor de carregamento cFos

Fornece ao backend uma interface normalizada, independentemente do que a wallbox específica possa fazer. A wallbox só precisa de ser controlável remotamente pelo cFos Charging Manager, não sendo necessário o suporte OCPP.

Se a wallbox suportar OCPP, o cFos Charging Manager pode compensar algumas fraquezas em relação ao backend. Funções do gateway OCPP:

- Fazer com que uma wallbox que não pode utilizar o OCPP apareça no backend como uma wallbox com OCPP

- Controlar uma caixa de parede com OCPP que está ligada a um backend externo (por exemplo para fins de facturação) usando OCPP na gestão de carga local

Algumas Wallboxes com OCPP, como a Innogy eBox professional S ou a Mennekes Amtron, podem transmitir dados de contadores para o backend OCPP em conformidade com a lei de calibração. O gateway OCPP do cFos Charging Manager pode encaminhar esses dados do contador de forma transparente para o backend.

Algumas Wallboxes com OCPP podem enviar dados Giro-E do terminal de cartões EC para o backend. O cFos Charging Manager encaminha estes dados de forma transparente para o backend.

A gateway não é necessária para operar uma Wallbox cFos Power Brain, uma vez que a Wallbox cFos Power Brain permite a operação simultânea de OCPP para o backend para autorização e faturação, bem como Modbus para gestão de carga. Para isso, configure o cliente OCPP em "Configuração cFos Power Brain" e active também o Modbus. Em seguida, introduza uma Wallbox cFos Power Brain em "Start" e introduza o endereço ou os dados da porta COM e o ID Modbus.

Se quiser configurar a porta de entrada, deve configurar os seguintes parâmetros. Para o fazer, clicar em "Definições" do EVSE correspondente e introduzir o seguinte:

| URL do gateway OCPP | O URL do backend contabilístico do OCPP, por exemplo ws://ocpp.backend.com/ para ligações não encriptadas ou wss://ocpp.secure-backend.com/ para ligações encriptadas em TLS. Para alguns backends, é também necessário especificar um caminho, por exemplo ws://ocpp.backend.com/path/to/resource/. |

| Palavra-passe do gateway OCPP | Se o operador backend especificar uma senha para a ligação OCPP, esta deve ser introduzida aqui. Se o operador backend não especificar uma palavra-passe, este campo pode permanecer vazio. |

| ID do cliente da gateway OCPP | O ID com o qual a porta de ligação reporta ao backend. Este ID deve normalmente ser especificado pelo operador do backend. Alguns backends identificam os seus clientes através de chaves individuais que fazem parte do URL, por exemplo, ws://xyz123.backend.com/ ou ws://ocpp.backend.com/xyz123/. Neste caso, o cliente pode escolher livremente o ID do cliente. |

Certificados para clientes e servidores OCPP

Os certificados são utilizados quando se utilizam ligações TLS encriptadas entre cliente e servidor. Para estabelecer com sucesso tal ligação, o servidor necessita sempre de um certificado e de uma chave privada associada. O Gestor de Carregamento cFos já tem um certificado autoassinado a bordo. Por conseguinte, nenhum certificado próprio tem de ser importado. No entanto, esta opção existe tanto do lado do servidor como do lado do cliente.

No lado do servidor, pode importar o seu próprio certificado e a chave privada correspondente. Este certificado pode ser auto-assinado ou assinado por uma autoridade de certificação oficial (CA). Se nenhum certificado CA estiver armazenado no cliente, é estabelecida uma ligação TLS em qualquer caso. Se um ou mais certificados CA estiverem armazenados no cliente, os respectivos certificados do servidor devem corresponder (Perfil de Segurança OCPP 2). O próprio certificado do servidor pode ser armazenado como certificado CA. Se o cliente tiver uma ligação à Internet, os certificados de raiz das autoridades de certificação que assinaram o certificado do servidor também podem ser aí armazenados. No entanto, também é possível armazenar o seu próprio certificado de raiz que assinou o certificado do servidor.

Como nível de segurança adicional, um certificado pode também ser utilizado na direção oposta (Protocolo de Segurança OCPP 3). Para o efeito, um certificado e a chave privada correspondente são armazenados no cliente. Entre os certificados CA, o servidor também recebe este certificado ou um certificado raiz que assinou o certificado do cliente. Isto significa que a ligação TLS só é estabelecida se o servidor também puder verificar o certificado do cliente.

Pode criar certificados você mesmo, por exemplo, com o programa OpenSSL, que está disponível gratuitamente para Windows e Linux. Seguem-se alguns exemplos que utilizam OpenSSL. Os exemplos utilizam um ficheiro de configuração guardado em formato UTF8 em conjunto com o parâmetro -config. Isto tem a vantagem de umlauts e outros caracteres Unicode também poderem ser utilizados no certificado. O ficheiro de configuração tem sempre o seguinte formato:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Criação de uma chave privada raizCA.key para um certificado de raiz:openssl genrsa -des3 -out rootCA.key 4096

Criar um certificado rootCA.crt autoassinado usando a chave privada rootCA.key criada acima e o ficheiro de configuração rootCA.cnf (o parâmetro -days especifica para quantos dias o certificado é válido):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Criação de uma chave privada client.key para um certificado de cliente:openssl genrsa -out client.key 2048

Criar um pedido de assinatura de certificado (CSR) client.csr para um certificado de cliente usando a chave privada client.key criada acima e o ficheiro de configuração client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Criação de um certificado cliente cliente1.crt, que é assinado com o certificado raiz raizCA.crt acima e a chave privada raizCA.key associada (o parâmetro -dias volta a especificar por quanto tempo o certificado é válido):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Operação paralela OCPP e Modbus

Pode operar uma Wallbox Power Brain cFos em paralelo com Modbus e OCPP, por exemplo, para a integrar na gestão de carga local via Modbus e ligá-la a um backend de faturação via OCPP. Para tal, a opção "Enable Modbus" tem de ser activada nas definições da Wallbox Power Brain cFos e tem de ser configurada uma porta TCP ou um parâmetro COM para que a Wallbox possa ser endereçada via Modbus. Além disso, nas definições do OCPP, tem de ser definido um URL para o backend OCPP, o ID do cliente OCPP e, se aplicável, o ID do conetor OCPP. O OCPP inicia então os processos de carregamento, ou seja, as transacções. Assim, utiliza o RFID transmitido para determinar se a transação é autorizada e, se necessário, inicia o carregamento. Se não estiver disponível um leitor RFID, é possível configurar um RFID fixo que seja conhecido pelo backend do OCPP. A corrente de carga pode agora ser regulada pela gestão de carga via Modbus, ou seja, a corrente de carga especificada pelo perfil de carga OCPP pode ser reduzida. O perfil de carga especifica a corrente de carga máxima. A corrente de carga é, portanto, sempre o mínimo das correntes de carga especificadas por Modbus e OCPP. O carregamento também pode ser temporariamente desativado e reativado via Modbus ou OCPP. O carregamento só é efectuado se tanto o Modbus como o backend OCPP permitirem o carregamento.