Documentazione

Configurazione OCPP

funzionamento di cFos Power Brain Wallbox come client OCPP su un backend

Nella Wallbox cFos Power Brain, è necessario impostare la gestione del carico su "monitor" nelle impostazioni del Charging Manager. Fare quindi clic sulla ruota dentata nel riquadro della wallbox per accedere alle impostazioni. Scorrere fino all'area "Impostazioni gateway OCPP".

| URL del gateway OCPP | L'URL del backend OCPP, ad esempio ws://ocpp.backend.com/ per connessioni non criptate o wss://ocpp.secure-backend.com/ per connessioni criptate TLS. Per alcuni backend è necessario specificare anche un percorso, ad esempio ws://ocpp.backend.com/path/to/resource/. |

| Password del gateway OCPP | Se l'operatore del backend specifica una password per la connessione OCPP, questa deve essere inserita qui. Se l'operatore del backend non specifica una password, questo campo può rimanere vuoto. |

| ID cliente gateway OCPP | L'ID con cui il gateway viene segnalato al backend. Questo ID dovrebbe di solito essere specificato dall'operatore del backend. Alcuni backend identificano i propri clienti tramite chiavi individuali che fanno parte dell'URL, ad esempio ws://xyz123.backend.com/ o ws://ocpp.backend.com/xyz123/. In questo caso, il cliente può scegliere liberamente l'ID del cliente. |

Gestione di una wallbox OCPP con il Charging Manager cFos

A tal fine, fare clic su "Impostazioni" del relativo EVSE e inserire i seguenti dati:

| Tipo di dispositivo | EVSE con OCPP 1.6 |

| Indirizzo | Qui è necessario inserire l'ID ChargeBox configurato nella wallbox. |

| Id | È necessario inserire qui l'ID del connettore. Per le wallbox con un punto di ricarica è sempre 1, per due punti di ricarica è 1 o 2, ecc. |

Nelle impostazioni del Charging Manager, selezionare l'opzione "Off" in "OCPP Server TLS" se non devono essere accettate connessioni criptate, "Detect" se devono essere accettate sia connessioni criptate che non criptate e "On" se devono essere accettate solo connessioni criptate. In "Porta server OCPP", selezionare la porta TCP su cui accettare le connessioni OCPP (default 19520). La password del server OCPP è facoltativa e, se specificata, deve essere inserita anche nella wallbox.

Nella wallbox, configurare OCPP-1.6J come protocollo nelle impostazioni OCPP. Inserire l'indirizzo IP del Charging Manager e la porta OCPP selezionata come server. Di solito è preceduto da ws://. Ad esempio, ws://192.168.178.42:19520/

Il precedente ws:// indica che la connessione sarà stabilita in chiaro. Questo dovrebbe essere sufficiente se la wallbox e il cFos Charging Manager si trovano nella stessa rete locale. Tuttavia, se la connessione deve essere criptata, si deve utilizzare wss://. Assicurarsi che la scelta di ws:// o wss:// corrisponda alla scelta del parametro "OCPP Server TLS" (vedi sopra). Per ws://, il parametro "OCPP Server TLS" deve essere impostato su "Off" o "Recognise", per wss:// deve essere impostato su "On" o "Recognise".

L'ID del ChargeBox selezionato nel Charging Manager deve essere inserito anche nella wallbox. In alcuni wallbox questo non può essere selezionato liberamente, ma è fisso e corrisponde, ad esempio, al numero di serie del box. Questo deve essere inserito di conseguenza nel Charging Manager.

In alcuni wallbox, la porta viene inserita in un campo separato. Per alcuni dispositivi, il ws:// può o deve essere omesso, per altri è obbligatorio. La maggior parte delle wallbox deve essere riavviata dopo la modifica delle impostazioni OCPP.

Cancellare i profili di caricamento

Il Charging Manager di cFos utilizza OCPP per impostare i profili di ricarica in una wallbox o in una stazione di ricarica ad esso collegata. Il profilo predefinito indica che la ricarica non è consentita. Alcune stazioni di ricarica memorizzano questi profili di ricarica anche dopo un reset. Se una stazione di ricarica di questo tipo deve essere utilizzata in un secondo momento senza il cFos Charging Manager, i profili di ricarica devono essere prima cancellati. Questo può essere fatto con il Charging Manager cFos come segue

- Collegare la stazione di ricarica al Charging Manager tramite OCPP. L'identificativo della stazione di ricarica deve comparire in fondo al riquadro corrispondente nel Charging Manager.

- Selezionare "Annulla limite corrente di carica" nel Charging Manager in Impostazioni \ Parametri \ Per la disattivazione del dispositivo e salvare le impostazioni.

- Nella Gestione ricarica, fare clic sulla ruota dentata verde sulla piastrella della stazione di ricarica. Disattivare l'interruttore "Attivato" nell'angolo in alto a sinistra e salvare le impostazioni. In questo modo verranno cancellati tutti i profili di ricarica della stazione.

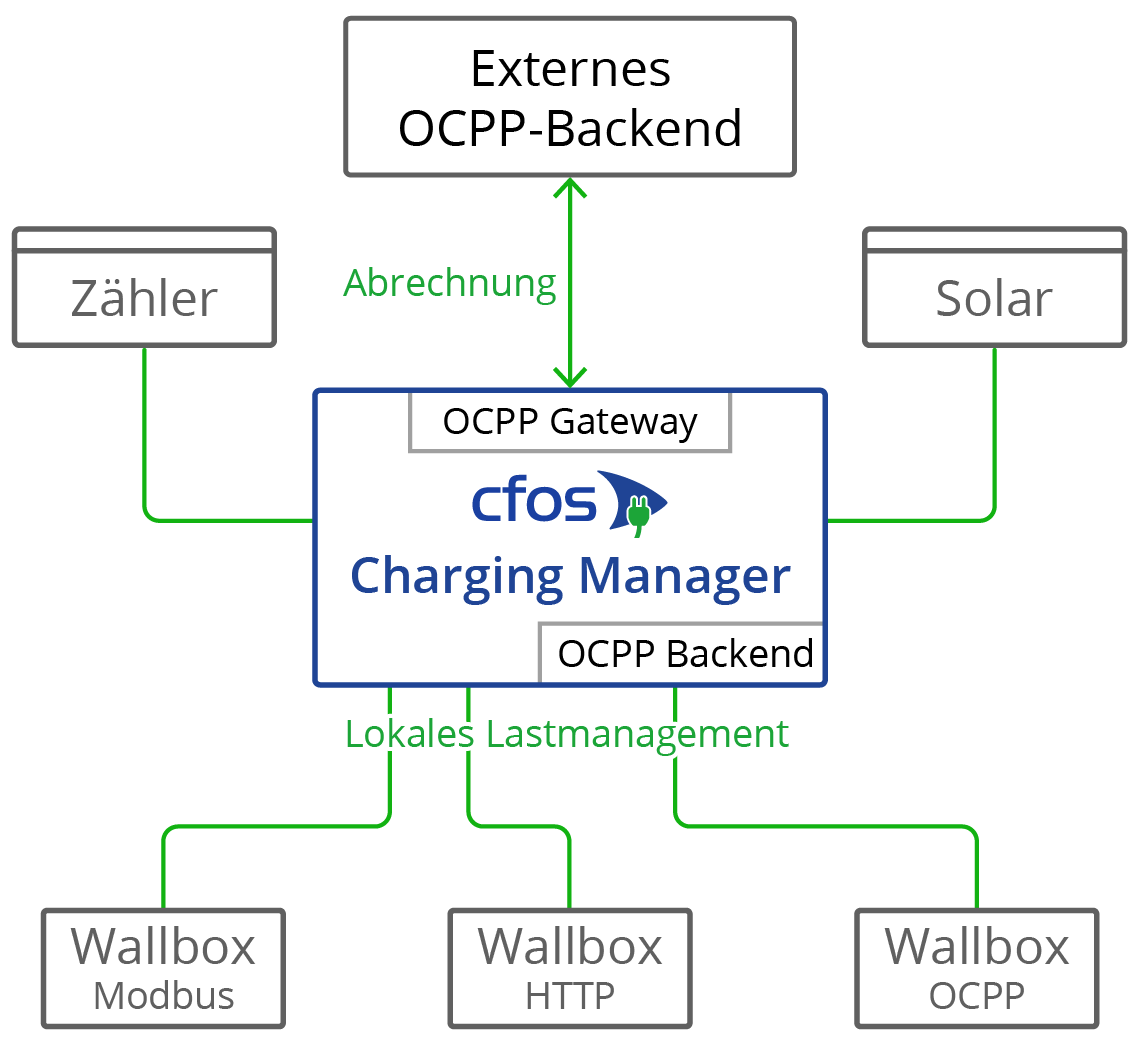

Gateway OCPP nel Charging Manager di cFos

Fornisce al backend un'interfaccia standardizzata, indipendentemente da ciò che la wallbox specifica può fare. La wallbox deve solo essere controllabile in remoto dal cFos Charging Manager, mentre non è richiesto il supporto OCPP.

Se la wallbox supporta OCPP, il cFos Charging Manager può compensare alcune debolezze rispetto al backend. Funzioni del gateway OCPP:

- Fare in modo che una wallbox che non può usare OCPP appaia al backend come una wallbox con OCPP

- Controllare una wallbox abilitata OCPP che è registrata in un backend esterno (ad esempio per scopi di fatturazione) utilizzando OCPP nella gestione del carico locale

Alcune wallbox con OCPP, come Innogy eBox professional S o Mennekes Amtron, possono trasmettere i dati dei contatori al backend OCPP in conformità alla legge sulla calibrazione. Il gateway OCPP del Charging Manager cFos può inoltrare tali dati del contatore in modo trasparente al backend.

Alcune wallbox con OCPP possono inviare i dati Giro-E dal terminale della carta EC al backend. Il cFos Charging Manager inoltra questi dati in modo trasparente al backend.

Il gateway non è necessario per il funzionamento di una Wallbox cFos Power Brain, poiché quest'ultima consente il funzionamento simultaneo di OCPP verso il backend per l'autorizzazione e la fatturazione, nonché di Modbus per la gestione del carico. A tal fine, configurare il client OCPP in "Configurazione cFos Power Brain" e attivare anche Modbus. Quindi inserire una Wallbox cFos Power Brain in "Start" e inserire l'indirizzo o i dati della porta COM e l'ID Modbus.

Se si desidera impostare il gateway, è necessario configurare i seguenti parametri. A tal fine, cliccare su "Impostazioni" del corrispondente EVSE e inserire i seguenti dati:

| URL del gateway OCPP | L'URL del backend contabile OCPP, ad esempio ws://ocpp.backend.com/ per le connessioni non criptate o wss://ocpp.secure-backend.com/ per le connessioni criptate TLS. Per alcuni backend è necessario specificare anche un percorso, ad esempio ws://ocpp.backend.com/path/to/resource/. |

| Password del gateway OCPP | Se l'operatore del backend specifica una password per la connessione OCPP, questa deve essere inserita qui. Se l'operatore del backend non specifica una password, questo campo può rimanere vuoto. |

| ID cliente gateway OCPP | L'ID con cui il gateway viene segnalato al backend. Questo ID dovrebbe di solito essere specificato dall'operatore del backend. Alcuni backend identificano i propri clienti tramite chiavi individuali che fanno parte dell'URL, ad esempio ws://xyz123.backend.com/ o ws://ocpp.backend.com/xyz123/. In questo caso, il cliente può scegliere liberamente l'ID del cliente. |

Certificati per client e server OCPP

I certificati sono utilizzati quando si utilizzano connessioni TLS crittografate tra client e server. Per stabilire con successo una connessione di questo tipo, il server ha sempre bisogno di un certificato e di una chiave privata associata. Il cFos Charging Manager dispone già di un certificato autofirmato. Pertanto, non è necessario importare certificati propri. Tuttavia, questa opzione esiste sia sul lato server che sul lato client.

Sul lato server, è possibile importare il proprio certificato e la corrispondente chiave privata. Il certificato può essere autofirmato o firmato da un'autorità di certificazione (CA) ufficiale. Se nel client non è memorizzato alcun certificato CA, la connessione TLS viene stabilita in ogni caso. Se nel client sono memorizzati uno o più certificati CA, i rispettivi certificati del server devono corrispondere (OCPP Security Profile 2). Il certificato del server stesso può essere memorizzato come certificato CA. Se il client dispone di una connessione a Internet, è possibile memorizzare anche i certificati root delle autorità di certificazione che hanno firmato il certificato del server. Tuttavia, è possibile memorizzare anche il proprio certificato root che ha firmato il certificato del server.

Come ulteriore livello di sicurezza, un certificato può essere utilizzato anche nella direzione opposta (OCPP Security Protocol 3). A tal fine, nel client vengono memorizzati un certificato e la relativa chiave privata. Tra i certificati CA, anche il server riceve questo certificato o un certificato radice che ha firmato il certificato del client. Ciò significa che la connessione TLS viene stabilita solo se il server può verificare anche il certificato del client.

È possibile creare certificati autonomamente, ad esempio con il programma OpenSSL, disponibile gratuitamente per Windows e Linux. Seguono alcuni esempi di utilizzo di OpenSSL. Gli esempi utilizzano un file di configurazione salvato in formato UTF8 insieme al parametro -config. Questo ha il vantaggio di poter utilizzare nel certificato anche gli umlaut e altri caratteri Unicode. Il file di configurazione ha sempre il seguente formato:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Creazione di una chiave privata rootCA.key per un certificato root:openssl genrsa -des3 -out rootCA.key 4096

Creare un certificato root autofirmato rootCA.crt utilizzando la chiave privata rootCA.key creata in precedenza e il file di configurazione rootCA.cnf (il parametro -days specifica per quanti giorni è valido il certificato):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Creazione di una chiave privata client.key per un certificato client:openssl genrsa -out client.key 2048

Creare una Certificate Signing Request (CSR) client.csr per un certificato client utilizzando la chiave privata client.key creata in precedenza e il file di configurazione client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Creazione di un certificato client client1.crt, firmato con il certificato root rootCA.crt di cui sopra e con la relativa chiave privata rootCA.key (il parametro -days specifica ancora una volta la durata di validità del certificato):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Funzionamento in parallelo OCPP e Modbus

È possibile utilizzare una Wallbox cFos Power Brain in parallelo con Modbus e OCPP, ad esempio per integrarla nella gestione locale del carico tramite Modbus e collegarla a un backend di fatturazione tramite OCPP. A tal fine, nelle impostazioni di cFos Power Brain Wallbox deve essere attivata la funzione "Abilita Modbus" e deve essere configurata una porta TCP o un parametro COM in modo che la wallbox possa essere indirizzata tramite Modbus. Inoltre, nelle impostazioni di OCPP è necessario impostare l'URL del backend OCPP, l'ID del client OCPP e, se applicabile, l'ID del connettore OCPP. OCPP inizia quindi a caricare i processi, cioè le transazioni. Utilizza quindi l'RFID trasmesso per determinare se la transazione è autorizzata e quindi avvia il caricamento, se necessario. Se non è disponibile un lettore RFID, è possibile configurare un RFID fisso noto al backend di OCPP. La corrente di carica può ora essere regolata dalla gestione del carico via Modbus, cioè la corrente di carica specificata dal profilo di carica OCPP può essere ridotta. Il profilo di carica specifica la corrente di carica massima. La corrente di carica è quindi sempre la minima delle correnti di carica specificate da Modbus e OCPP. La carica può anche essere temporaneamente disattivata e riattivata tramite Modbus o OCPP. La ricarica avviene solo se entrambi i backend Modbus e OCPP consentono la ricarica.