Dokumentáció

OCPP konfiguráció

a cFos Power Brain Wallbox OCPP-kliensként való üzemeltetése egy backendben

A cFos Power Brain Wallboxban a töltéskezelő beállításai között a terheléskezelést "monitorozásra" kell állítani. Ezután kattintson a fogaskerékre a wallbox csempén a beállítások eléréséhez. Ott görgessen az "OCPP átjáró beállításai" területre.

| OCPP átjáró URL címe | Az OCPP backend URL címe, pl. ws://ocpp.backend.com/ a titkosítatlan kapcsolatokhoz vagy wss://ocpp.secure-backend.com/ a TLS-titkosított kapcsolatokhoz. Néhány backend esetében egy elérési útvonal megadása is szükséges, pl. ws://ocpp.backend.com/path/to/resource/. |

| OCPP átjáró jelszó | Ha a backend-üzemeltető jelszót ad meg az OCPP-kapcsolathoz, akkor azt itt kell megadni. Ha a backend-üzemeltető nem ad meg jelszót, ez a mező üresen maradhat. |

| OCPP Gateway ügyfél azonosító | Az azonosító, amellyel az átjáró jelentést tesz a háttértárnak. Ezt az azonosítót általában a backend üzemeltetőjének kell megadnia. Néhány backend az ügyfeleket az URL részét képező egyedi kulcsok segítségével azonosítja, pl. ws://xyz123.backend.com/ vagy ws://ocpp.backend.com/xyz123/. Ebben az esetben az ügyfél szabadon választhatja meg az ügyfél azonosítóját. |

OCPP wallbox működtetése a cFos Charging Managerrel

Ehhez kattintson a megfelelő EVSE "Beállítások" gombjára, és adja meg a következőket:

| Eszköz típusa | EVSE OCPP-vel 1.6 |

| Cím | Itt kell megadni a Wallboxban konfigurált ChargeBox azonosítót. |

| Id | Itt kell megadni a csatlakozó azonosítóját. Egy töltőpontos fali dobozok esetében ez mindig 1, két töltőpont esetén 1 vagy 2 stb. |

A Charging Manager beállításaiban az "OCPP Server TLS" alatt válassza a "Ki" opciót, ha nem kíván titkosított kapcsolatokat elfogadni, az "Érzékelés" opciót, ha titkosított és titkosítatlan kapcsolatokat is el kíván fogadni, és a "Be" opciót, ha csak titkosított kapcsolatokat kíván elfogadni. Az "OCPP Server Port" alatt válassza ki azt a TCP-portot, amelyen az OCPP-kapcsolatokat fogadni kell (alapértelmezett 19520). Az OCPP-kiszolgáló jelszava opcionális, és ha meg van adva, akkor azt is be kell írni a faliújságon.

A wallboxban az OCPP-beállítások között konfigurálja az OCPP-1.6J protokollt. Adja meg a Charging Manager IP-címét és a kiválasztott OCPP portot szerverként. Ezt általában a ws:// előtag előzi meg. Például: ws://192.168.178.42:19520/

Az ezt megelőző ws:// azt jelzi, hogy a kapcsolat kódolatlanul jön létre. Ez általában elegendő, amíg a wallbox és a cFos Charging Manager ugyanabban a helyi hálózatban van. Ha azonban a kapcsolatot titkosítani kell, akkor a wss://-t kell használni. Kérjük, győződjön meg arról, hogy a ws:// vagy wss:// kiválasztása megegyezik az "OCPP Server TLS" paraméter kiválasztásával (lásd fent). A ws:// esetében az "OCPP Server TLS" paramétert "Off" vagy "Recognise" értékre kell állítani, a wss:// esetében pedig "On" vagy "Recognise" értékre.

A töltéskezelőben kiválasztott ChargeBox ID-t a wallboxban is meg kell adni. Vannak olyan wallboxok, ahol ez nem választható szabadon, hanem fixen meg van határozva, és megfelel például a doboz sorozatszámának. Ezt a Charging Managerben ennek megfelelően kell megadni.

Egyes fali dobozoknál a portot külön mezőben kell megadni. Egyes készülékeknél a ws:// elhagyható vagy elhagyandó, másoknál kötelező. A legtöbb wallboxot újra kell indítani az OCPP beállítások módosítása után.

Betöltési profilok törlése

A cFos Charging Manager az OCPP-t használja a töltési profilok beállításához a hozzá csatlakoztatott wallboxban vagy töltőállomásban. Az alapértelmezett profil szerint a töltés nem engedélyezett. Egyes töltőállomások ezeket a töltési profilokat a visszaállítás után is elmentik. Ha egy ilyen töltőállomást később a cFos Charging Manager nélkül kíván üzemeltetni, akkor az ottani töltési profilokat először törölni kell. Ez a cFos Charging Managerrel a következőképpen tehető meg:

- Csatlakoztassa a töltőállomást a Charging Managerhez az OCPP-n keresztül. A töltőállomás azonosítójának meg kell jelennie a Charging Manager megfelelő csempéjének alján.

- Válassza ki a töltéskezelőben a Beállítások \ Paraméterek \ A készülék deaktiválásához \ Beállítások \ Paraméterek \ A töltési áramkorlátozás megszüntetése menüpontot, és mentse el a beállításokat.

- A Töltéskezelőben kattintson a zöld fogaskerékre a töltőállomáshoz tartozó csempén. Kapcsolja ki a bal felső sarokban lévő "Aktiválva" kapcsolót, és mentse a beállításokat. Ezáltal az állomás összes töltési profilja törlődik.

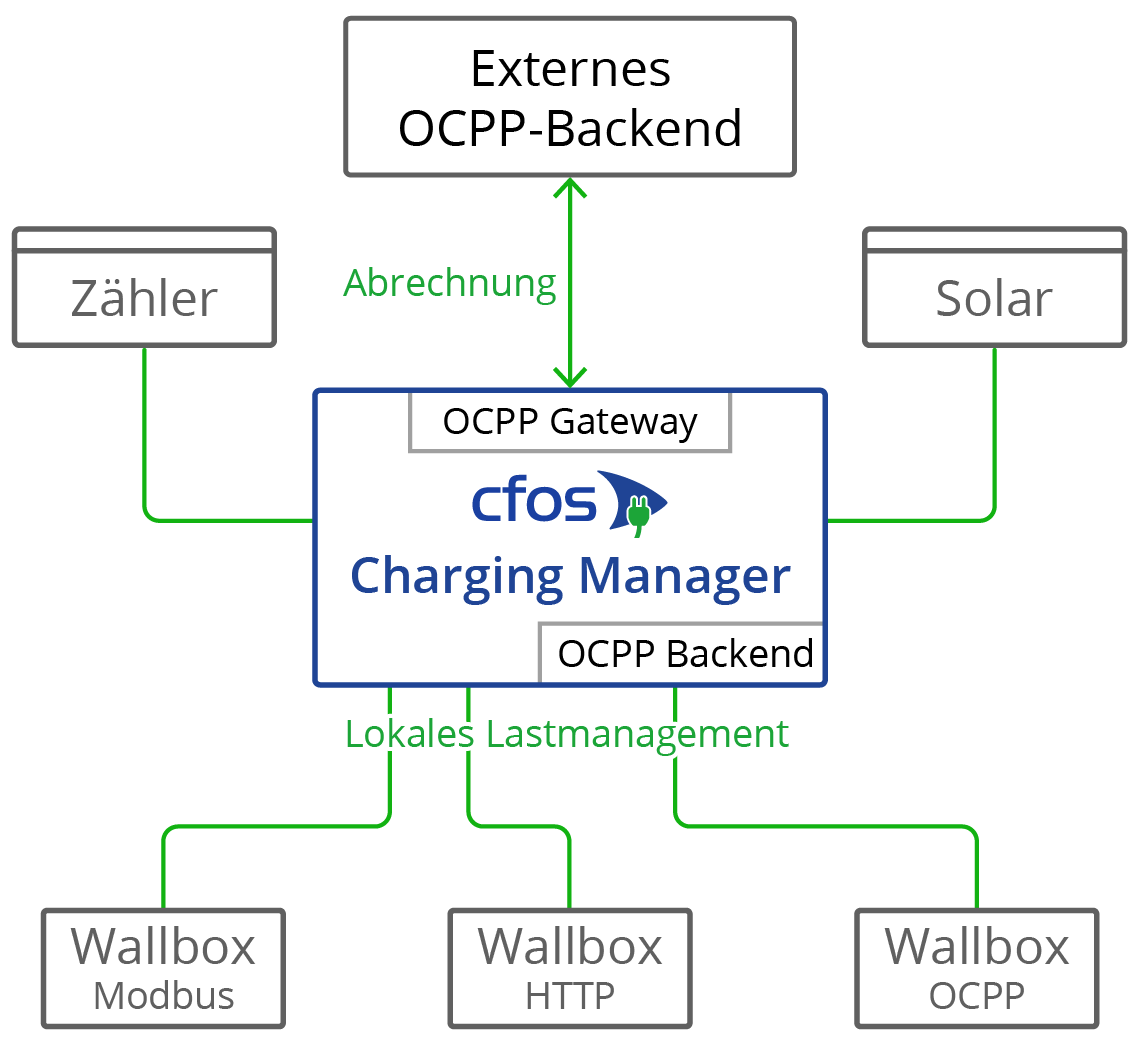

OCPP átjáró a cFos Charging Managerben

A backend számára szabványosított interfészt biztosít, függetlenül attól, hogy az adott faliszekrény mit tud. A wallboxnak csak távolról kell vezérelhetőnek lennie a cFos Charging Manager által, míg az OCPP-támogatás nem szükséges.

Ha a wallbox támogatja az OCPP-t, a cFos Charging Manager kompenzálhat néhány gyengeséget a backenddel szemben. Az OCPP átjáró funkciói:

- Az OCPP-t nem használó wallbox a backend számára OCPP-vel rendelkező wallboxként jelenjen meg

- Egy OCPP-kompatibilis fali doboz vezérlése, amely egy külső háttérrendszerbe van bejelentkezve (pl. számlázási célokra), az OCPP használatával a helyi terheléskezelésben

Egyes OCPP-vel rendelkező fali dobozok, mint például az Innogy eBox professional S vagy a Mennekes Amtron, a kalibrálási törvénynek megfelelően képesek a mérési adatokat az OCPP backendre továbbítani. A cFos Charging Manager OCPP-átjárója képes az ilyen mérőadatokat átláthatóan továbbítani a backend felé.

Egyes OCPP-vel rendelkező fali dobozok képesek Giro-E adatokat küldeni az EC-kártya terminálról a backendre. A cFos Charging Manager ezeket az adatokat átláthatóan továbbítja a backend felé.

Az átjáró nem szükséges a cFos Power Brain Wallbox működtetéséhez, mivel a cFos Power Brain Wallbox lehetővé teszi az OCPP egyidejű működését a backend felé az engedélyezéshez és a számlázáshoz, valamint a Modbus-t a terheléskezeléshez. Ehhez konfigurálja az OCPP klienst a "cFos Power Brain konfiguráció" alatt, és aktiválja a Modbus-t is. Ezután adja meg a cFos Power Brain Wallboxot a "Start" alatt, és adja meg a címet vagy a COM port adatait és a Modbus azonosítót.

Ha be kívánja állítani az átjárót, akkor a következő paramétereket kell beállítania. Ehhez kattintson a megfelelő EVSE "Settings" (Beállítások) gombjára, és adja meg a következőket:

| OCPP átjáró URL címe | Az OCPP könyvelési háttértár URL-címe, pl. ws://ocpp.backend.com/ a titkosítatlan kapcsolatokhoz vagy wss://ocpp.secure-backend.com/ a TLS-titkosított kapcsolatokhoz. Egyes háttértárak esetében egy elérési útvonal megadása is szükséges, pl. ws://ocpp.backend.com/path/to/resource/. |

| OCPP átjáró jelszó | Ha a backend-üzemeltető jelszót ad meg az OCPP-kapcsolathoz, akkor azt itt kell megadni. Ha a backend-üzemeltető nem ad meg jelszót, ez a mező üresen maradhat. |

| OCPP Gateway ügyfél azonosító | Az azonosító, amellyel az átjáró jelentést tesz a háttértárnak. Ezt az azonosítót általában a backend üzemeltetőjének kell megadnia. Néhány backend az ügyfeleket az URL részét képező egyedi kulcsok segítségével azonosítja, pl. ws://xyz123.backend.com/ vagy ws://ocpp.backend.com/xyz123/. Ebben az esetben az ügyfél szabadon választhatja meg az ügyfél azonosítóját. |

Tanúsítványok OCPP-ügyfelek és -kiszolgálók számára

A tanúsítványok akkor használatosak, ha titkosított TLS-kapcsolatokat használnak az ügyfél és a kiszolgáló között. Egy ilyen kapcsolat sikeres létrehozásához a kiszolgálónak mindig szüksége van egy tanúsítványra és a hozzá tartozó privát kulcsra. A cFos Charging Manager már rendelkezik egy saját aláírású tanúsítvánnyal. Ezért nem kell saját tanúsítványokat importálni. Ez a lehetőség azonban mind a szerver, mind az ügyfél oldalán létezik.

A szerveroldalon importálhatja saját tanúsítványát és a hozzá tartozó privát kulcsot. Ez a tanúsítvány lehet saját aláírású vagy egy hivatalos hitelesítésszolgáltató (CA) által aláírt. Ha nincs CA-tanúsítvány tárolva az ügyfélben, a TLS-kapcsolat minden esetben létrejön. Ha az ügyfélben egy vagy több CA-tanúsítvány van tárolva, a megfelelő kiszolgálói tanúsítványoknak meg kell egyezniük (OCPP Security Profile 2). Maga a kiszolgálói tanúsítvány tárolható CA-tanúsítványként. Ha az ügyfél rendelkezik internetkapcsolattal, akkor a kiszolgálói tanúsítványt aláíró hitelesítésszolgáltatók gyökértanúsítványai is tárolhatók ott. Ugyanakkor a kiszolgálói tanúsítványt aláíró saját gyökértanúsítvány is tárolható.

További biztonsági szintként a tanúsítvány ellenkező irányban is használható (OCPP Security Protocol 3). Ebből a célból a tanúsítványt és a hozzá tartozó magánkulcsot az ügyfél tárolja. A kiszolgáló a hitelesítésszolgáltatói tanúsítványok közül szintén megkapja ezt a tanúsítványt vagy egy gyökértanúsítványt, amely aláírta az ügyfél tanúsítványát. Ez azt jelenti, hogy a TLS-kapcsolat csak akkor jön létre, ha a kiszolgáló a kliens tanúsítványát is ellenőrizni tudja.

A tanúsítványokat saját maga is létrehozhatja, például az OpenSSL programmal, amely ingyenesen elérhető Windows és Linux operációs rendszerekhez. Néhány példa az OpenSSL használatára. A példák egy UTF8 formátumban mentett konfigurációs fájlt használnak a -config paraméterrel együtt. Ennek előnye, hogy a tanúsítványban umlautok és más Unicode karakterek is használhatók. A konfigurációs fájl mindig a következő formátumú:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

A rootCA.key magánkulcs létrehozása egy gyökértanúsítványhoz:openssl genrsa -des3 -out rootCA.key 4096

Hozzon létre egy saját aláírású root tanúsítványt rootCA.crt a fent létrehozott rootCA.key magánkulcs és a rootCA.cnf konfigurációs fájl segítségével (a -days paraméter megadja, hogy a tanúsítvány hány napig érvényes):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Egy ügyféltanúsítványhoz tartozó client.key magánkulcs létrehozása:openssl genrsa -out client.key 2048

Hozzon létre egy tanúsítványaláírási kérelmet (CSR) client.csr egy ügyféltanúsítványhoz a fent létrehozott client.key magánkulcs és a client.cnf konfigurációs fájl használatával:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Egy ügyféltanúsítvány létrehozása client1.crt, amely a fenti root-tanúsítvánnyal rootCA.crt és a hozzá tartozó rootCA.key magánkulccsal van aláírva (a -days paraméter ismét megadja, hogy a tanúsítvány meddig érvényes):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Párhuzamos működés OCPP és Modbus

A cFos Power Brain Wallboxot párhuzamosan működtetheti Modbus és OCPP segítségével, például a Modbuson keresztül a helyi terheléskezelésbe integrálhatja, és OCPP-n keresztül egy számlázási backendhez csatlakoztathatja. Ehhez a cFos Power Brain Wallbox beállításaiban be kell kapcsolni a "Modbus engedélyezése" opciót, és be kell állítani egy TCP portot vagy COM paramétert, hogy a Wallbox a Modbuson keresztül megszólítható legyen. Ezenkívül az OCPP beállítások között be kell állítani az OCPP backend URL-címét, az OCPP kliens azonosítót és adott esetben az OCPP csatlakozó azonosítóját. Az OCPP ezután megkezdi a folyamatok, azaz a tranzakciók betöltését. Ezért az átvitt RFID-azonosítót használja annak megállapítására, hogy a tranzakció engedélyezett-e, majd szükség esetén elindítja a betöltést. Ha nem áll rendelkezésre RFID-olvasó, akkor beállíthat egy rögzített RFID-t, amelyet az OCPP backend ismer. A töltési áramot most már a Modbuson keresztül a terheléskezelés szabályozhatja, azaz az OCPP töltési profil által meghatározott töltési áram csökkenthető. A töltési profil meghatározza a maximális töltési áramot. A töltési áram tehát mindig a Modbus és az OCPP által meghatározott töltési áramok minimumát jelenti. A töltés ideiglenesen kikapcsolható és újra aktiválható a Modbuson vagy az OCPP-n keresztül. A töltés csak akkor történik meg, ha a Modbus és az OCPP backend egyaránt engedélyezi a töltést.