प्रलेखन

ओसीपीपी विन्यास

बैकएंड पर OCPP क्लाइंट के रूप में cFos पावर ब्रेन वॉलबॉक्स को संचालित करें

आपको cFos पावर ब्रेन वॉलबॉक्स में चार्जिंग मैनेजर सेटिंग्स में लोड प्रबंधन को "मॉनिटर" पर सेट करना होगा। फिर सेटिंग्स में जाने के लिए वॉलबॉक्स टाइल में गियर पर क्लिक करें। वहां आप "ओसीपीपी गेटवे सेटिंग्स" क्षेत्र तक स्क्रॉल करें।

| ओसीपीपी गेटवे यूआरएल | OCPP बैकएंड/ URL, उदाहरण के लिए अनएन्क्रिप्टेड कनेक्शन के लिए ws///या TLS-एन्क्रिप्टेड कनेक्शन के लिए wss://। कुछ बैकएंड के लिए पथ निर्दिष्ट करने की भी आवश्यकता होती है, उदाहरण के लिए ws:///path/to/resource/। |

| ओसीपीपी गेटवे पासवर्ड | यदि बैकएंड ऑपरेटर OCPP कनेक्शन के लिए पासवर्ड निर्दिष्ट करता है, तो इसे यहां दर्ज किया जाना चाहिए। यदि बैकएंड ऑपरेटर पासवर्ड निर्दिष्ट नहीं करता है, तो यह फ़ील्ड खाली रह सकती है। |

| ओसीपीपी गेटवे क्लाइंट आईडी | वह आईडी जिसके साथ गेटवे बैकएंड को रिपोर्ट करता है। यह आईडी आमतौर पर बैकएंड के ऑपरेटर द्वारा निर्दिष्ट की जानी चाहिए। कुछ बैकएंड अपने ग्राहकों की पहचान अलग-अलग कुंजियों के माध्यम से करते हैं जो URL का हिस्सा हैं, उदाहरण के लिए ws://xyz123.backend.com/ या ws://ocpp.backend.com/xyz123/। इस मामले में, ग्राहक स्वतंत्र रूप से क्लाइंट आईडी चुनने में सक्षम हो सकता है। |

cFos चार्जिंग मैनेजर के साथ OCPP वॉलबॉक्स संचालित करें

ऐसा करने के लिए, संबंधित वॉलबॉक्स के लिए "सेटिंग" पर क्लिक करें और निम्नलिखित दर्ज करें:

| उपकरण का प्रकार | OCPP 1.6 . के साथ EVSE |

| पता | यहां आपको चार्जबॉक्स आईडी दर्ज करनी होगी जो वॉलबॉक्स में कॉन्फ़िगर की गई थी। |

| ईद | यहां आपको कनेक्टर आईडी दर्ज करनी होगी। एक चार्जिंग पॉइंट वाले वॉलबॉक्स के लिए यह हमेशा 1 होता है, दो चार्जिंग पॉइंट के लिए यह 1 या 2 होता है, आदि। |

चार्जिंग मैनेजर सेटिंग्स में, "ओसीपीपी सर्वर टीएलएस" के अंतर्गत, यदि कोई एन्क्रिप्टेड कनेक्शन स्वीकार नहीं किया जाना है तो "ऑफ" विकल्प चुनें, यदि एन्क्रिप्टेड और अनएन्क्रिप्टेड दोनों कनेक्शन स्वीकार किए जाने हैं तो "पता लगाएं" और यदि केवल एन्क्रिप्टेड कनेक्शन स्वीकार किए जाने हैं तो "चालू" विकल्प चुनें। स्वीकृत होना। "ओसीपीपी सर्वर पोर्ट" के अंतर्गत उस टीसीपी पोर्ट का चयन करें जिस पर ओसीपीपी कनेक्शन स्वीकार किया जाना चाहिए (मानक 19520)। OCPP सर्वर पासवर्ड वैकल्पिक है और, यदि निर्दिष्ट किया गया है, तो उसे वॉलबॉक्स में भी दर्ज किया जाना चाहिए।

वॉलबॉक्स में, OCPP-1.6J को OCPP सेटिंग्स में प्रोटोकॉल के रूप में कॉन्फ़िगर करें। सर्वर के रूप में, चार्जिंग मैनेजर का आईपी पता और चयनित ओसीपीपी पोर्ट दर्ज करें। यह आमतौर पर a ws:// से पहले होता है। तो उदाहरण के लिए ws://:19520/

पूर्ववर्ती ws:// इंगित करता है कि कनेक्शन अनएन्क्रिप्टेड स्थापित है। यह आमतौर पर तब तक पर्याप्त होना चाहिए जब तक वॉलबॉक्स और सीएफओ चार्जिंग मैनेजर एक ही स्थानीय नेटवर्क में हों। हालाँकि, यदि कनेक्शन को एन्क्रिप्टेड रूप में स्थापित किया जाना है, तो इसके बजाय wss:// उपसर्ग किया जाना चाहिए। कृपया सुनिश्चित करें कि आपकी पसंद ws:// या wss:// आपकी पसंद "OCPP सर्वर TLS" पैरामीटर से मेल खाती है (ऊपर देखें)। ws:// के लिए "OCPP सर्वर TLS" पैरामीटर को "ऑफ" या "डिटेक्ट" पर सेट किया जाना चाहिए, wss:// के लिए इसे "ऑन" या "डिटेक्ट" पर सेट किया जाना चाहिए।

चार्जिंग मैनेजर में चयनित चार्जबॉक्स आईडी को वॉलबॉक्स में भी दर्ज किया जाना चाहिए। ऐसे वॉलबॉक्स हैं जहां इसे स्वतंत्र रूप से नहीं चुना जा सकता है, लेकिन यह तय है और उदाहरण के लिए, बॉक्स के सीरियल नंबर से मेल खाता है। इसके बाद इसे चार्जिंग मैनेजर में तदनुसार दर्ज किया जाना चाहिए।

कुछ वॉलबॉक्स में पोर्ट को एक अलग फ़ील्ड में दर्ज किया गया है। कुछ उपकरणों पर ws:// छोड़ा जा सकता है या छोड़ा जाना चाहिए, अन्य पर यह अनिवार्य है। OCPP सेटिंग्स बदलने के बाद अधिकांश वॉलबॉक्स को पुनः आरंभ करने की आवश्यकता होती है।

चार्जिंग प्रोफ़ाइल हटाएँ

सीएफओएस चार्जिंग मैनेजर ओसीपीपी के माध्यम से तथाकथित चार्जिंग प्रोफाइल को वॉलबॉक्स या उससे जुड़े चार्जिंग स्टेशन में सेट करता है। डिफ़ॉल्ट प्रोफ़ाइल कहती है कि लोडिंग की अनुमति नहीं है. कुछ चार्जिंग स्टेशन रीसेट के बाद भी इन चार्जिंग प्रोफाइल को संग्रहीत करते हैं। यदि ऐसे चार्जिंग स्टेशन को बाद में cFos चार्जिंग मैनेजर के बिना संचालित किया जाना है, तो पहले वहां की चार्जिंग प्रोफाइल को हटाना होगा। इसे cFos चार्जिंग मैनेजर के साथ निम्नानुसार किया जा सकता है:

- OCPP के माध्यम से चार्जिंग स्टेशन को चार्जिंग मैनेजर से कनेक्ट करें। चार्जिंग स्टेशन पहचानकर्ता चार्जिंग मैनेजर में संबंधित टाइल के नीचे दिखाई देना चाहिए।

- सेटिंग \ पैरामीटर \ के अंतर्गत चार्जिंग मैनेजर में डिवाइस निष्क्रिय होने पर: "चार्जिंग वर्तमान सीमा रद्द करें" चुनें और सेटिंग्स सहेजें।

- चार्जिंग मैनेजर में, चार्जिंग स्टेशन से संबंधित टाइल के हरे गियर पर क्लिक करें। वहां आप ऊपर बाईं ओर "सक्रिय" स्विच को बंद करें और सेटिंग्स को सहेजें। इससे स्टेशन के सभी चार्जिंग प्रोफ़ाइल हटा दिए जाएंगे.

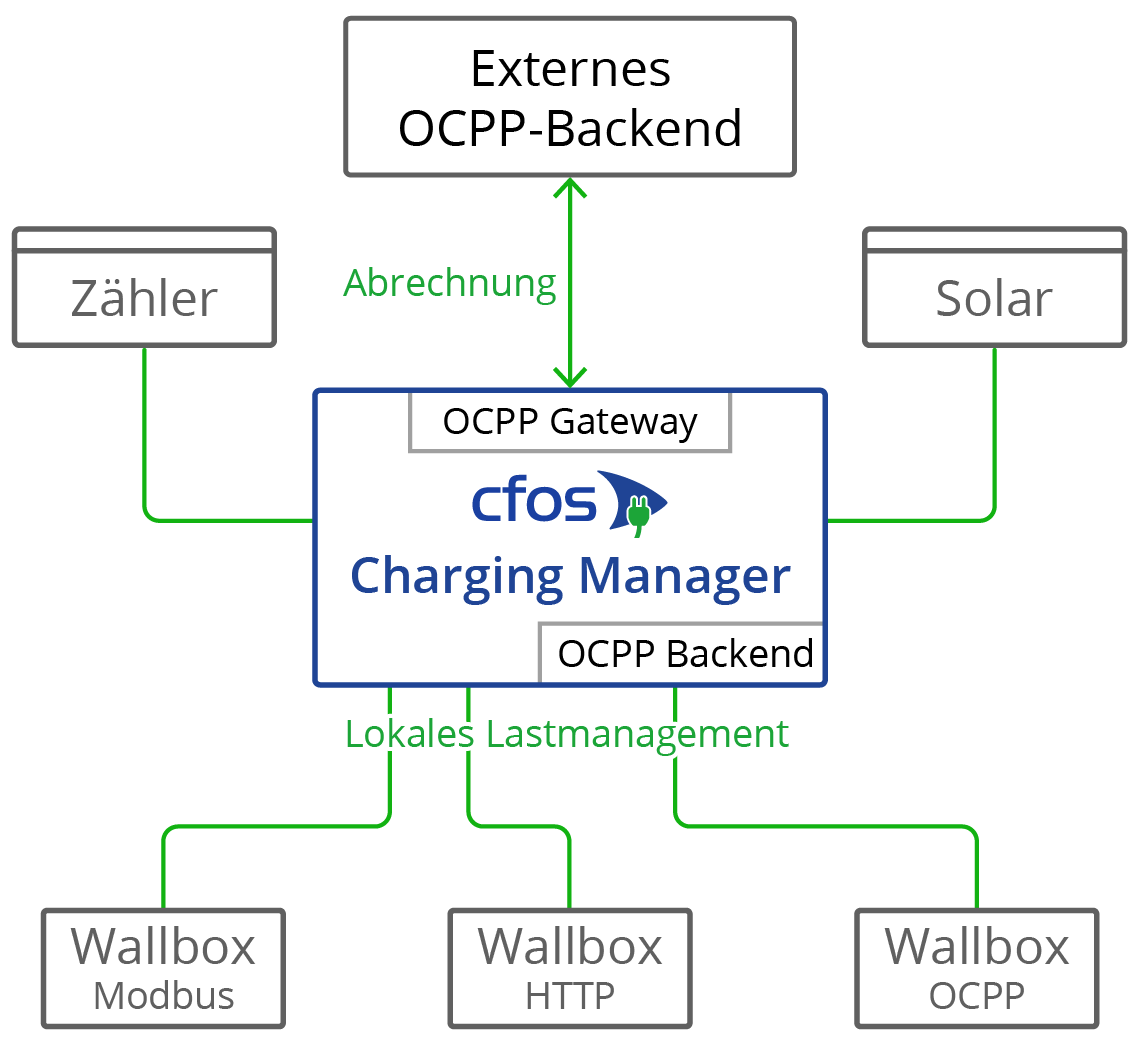

cFos चार्जिंग मैनेजर में OCPP गेटवे

यह बैकएंड को एक समान इंटरफ़ेस प्रदान करता है, भले ही विशिष्ट वॉलबॉक्स क्या कर सकता है। वॉलबॉक्स को केवल cFos चार्जिंग मैनेजर द्वारा दूरस्थ रूप से नियंत्रित करने की आवश्यकता है, जबकि OCPP समर्थन की आवश्यकता नहीं है।

यदि वॉलबॉक्स OCPP का समर्थन करता है, तो cFos चार्जिंग मैनेजर बैकएंड की तुलना में कुछ कमजोरियों की भरपाई कर सकता है। ओसीपीपी गेटवे विशेषताएं:

- ऐसा वॉलबॉक्स बनाएं जो OCPP का उपयोग न कर सके, बैकएंड पर OCPP वाले वॉलबॉक्स की तरह दिखाई दे

- स्थानीय लोड प्रबंधन में OCPP का उपयोग करके एक बाहरी बैकएंड (जैसे बिलिंग उद्देश्यों के लिए) में लॉग इन किए गए OCPP-सक्षम वॉलबॉक्स को नियंत्रित करें

ओसीपीपी वाले कुछ वॉलबॉक्स, जैसे इनोजी ईबॉक्स प्रोफेशनल एस या मेनेकेस एमट्रॉन, अंशांकन कानून का अनुपालन करने वाले मीटर डेटा को ओसीपीपी बैकएंड पर प्रसारित कर सकते हैं। सीएफओएस चार्जिंग मैनेजर का ओसीपीपी गेटवे ऐसे मीटर डेटा को पारदर्शी रूप से बैकएंड पर अग्रेषित कर सकता है।

OCPP वाले कुछ वॉलबॉक्स EC कार्ड टर्मिनल से गिरो-ई डेटा को बैकएंड पर भेज सकते हैं। सीएफओएस चार्जिंग मैनेजर इसे पारदर्शी रूप से बैकएंड पर अग्रेषित करता है।

cFos पावर ब्रेन वॉलबॉक्स को संचालित करने के लिए गेटवे की आवश्यकता नहीं है, क्योंकि cFos पावर ब्रेन वॉलबॉक्स प्राधिकरण और बिलिंग के लिए बैकएंड पर OCPP के साथ-साथ लोड प्रबंधन के लिए मॉडबस के एक साथ संचालन की अनुमति देता है। ऐसा करने के लिए, OCPP क्लाइंट को "cFos पावर ब्रेन कॉन्फ़िगरेशन" के अंतर्गत कॉन्फ़िगर करें और मॉडबस को भी सक्रिय करें। फिर "स्टार्ट" के अंतर्गत एक सीएफओएस पावर ब्रेन वॉलबॉक्स दर्ज करें और पता या COM पोर्ट डेटा और मोडबस आईडी दर्ज करें।

यदि आप गेटवे सेट करना चाहते हैं, तो आपको निम्न पैरामीटर कॉन्फ़िगर करने होंगे। ऐसा करने के लिए, संबंधित EVSE के लिए "सेटिंग" पर क्लिक करें और निम्नलिखित दर्ज करें:

| ओसीपीपी गेटवे यूआरएल | OCPP बिलिंग बैकएंड का URL, उदाहरण के लिए ws///अनएन्क्रिप्टेड कनेक्शन के लिए या wss///एन्क्रिप्टेड कनेक्शन के लिए। कुछ बैकएंड को पथ निर्दिष्ट करने की भी आवश्यकता होती है, उदाहरण के लिए ws://ocpp.backend.com/पथ/से/संसाधन/। |

| ओसीपीपी गेटवे पासवर्ड | यदि बैकएंड ऑपरेटर ओसीपीपी कनेक्शन के लिए पासवर्ड निर्दिष्ट करता है, तो इसे यहां दर्ज किया जाना चाहिए। यदि बैकएंड ऑपरेटर पासवर्ड निर्दिष्ट नहीं करता है, तो यह फ़ील्ड खाली रह सकती है। |

| ओसीपीपी गेटवे क्लाइंट आईडी | वह आईडी जिसके साथ गेटवे बैकएंड को रिपोर्ट करता है। यह आईडी आमतौर पर बैकएंड के ऑपरेटर द्वारा निर्दिष्ट की जानी चाहिए। कुछ बैकएंड अपने ग्राहकों की पहचान अलग-अलग कुंजियों के माध्यम से करते हैं जो URL का हिस्सा हैं, उदाहरण के लिए ws://xyz123.backend.com/ या ws://ocpp.backend.com/xyz123/। इस मामले में, ग्राहक स्वतंत्र रूप से क्लाइंट आईडी चुनने में सक्षम हो सकता है। |

OCPP क्लाइंट और सर्वर के लिए प्रमाणपत्र

क्लाइंट और सर्वर के बीच एन्क्रिप्टेड टीएलएस कनेक्शन का उपयोग करते समय प्रमाणपत्रों का उपयोग किया जाता है। इस तरह के कनेक्शन को सफलतापूर्वक स्थापित करने के लिए, सर्वर को हमेशा एक प्रमाणपत्र और एक संबद्ध निजी कुंजी की आवश्यकता होती है। cFos चार्जिंग मैनेजर के पास पहले से ही बोर्ड पर एक स्व-हस्ताक्षरित प्रमाणपत्र है। इसलिए अपने स्वयं के प्रमाणपत्र आयात करना आवश्यक नहीं है। हालाँकि, यह विकल्प सर्वर और क्लाइंट दोनों तरफ मौजूद है।

सर्वर साइड पर, आपका अपना प्रमाणपत्र और संबंधित निजी कुंजी आयात की जा सकती है। यह प्रमाणपत्र स्व-हस्ताक्षरित या आधिकारिक प्रमाणन प्राधिकरण (सीए) द्वारा हस्ताक्षरित हो सकता है। यदि क्लाइंट में कोई CA प्रमाणपत्र संग्रहीत नहीं है, तो एक TLS कनेक्शन हमेशा स्थापित किया जाएगा। यदि क्लाइंट में एक या अधिक CA प्रमाणपत्र संग्रहीत हैं, तो संबंधित सर्वर प्रमाणपत्र का मिलान होना चाहिए (OCPP सुरक्षा प्रोफ़ाइल 2)। सर्वर प्रमाणपत्र को ही CA प्रमाणपत्र के रूप में संग्रहीत किया जा सकता है। यदि क्लाइंट के पास इंटरनेट से कनेक्शन है, तो सर्वर प्रमाणपत्र पर हस्ताक्षर करने वाले प्रमाणन प्राधिकारियों के रूट प्रमाणपत्र भी वहां संग्रहीत किए जा सकते हैं। हालाँकि, आप अपना स्वयं का रूट प्रमाणपत्र भी संग्रहीत कर सकते हैं जिसने सर्वर प्रमाणपत्र पर हस्ताक्षर किया है।

अतिरिक्त सुरक्षा स्तर के रूप में, प्रमाणपत्र का उपयोग विपरीत दिशा (OCPP सुरक्षा प्रोटोकॉल 3) में भी किया जा सकता है। इस प्रयोजन के लिए, एक प्रमाणपत्र और संबंधित निजी कुंजी क्लाइंट में संग्रहीत की जाती है। CA प्रमाणपत्रों के बीच, सर्वर को यह प्रमाणपत्र या क्लाइंट प्रमाणपत्र पर हस्ताक्षर करने वाला रूट प्रमाणपत्र भी प्राप्त होता है। इसका मतलब यह है कि टीएलएस कनेक्शन केवल तभी स्थापित होता है जब सर्वर क्लाइंट प्रमाणपत्र को सत्यापित कर सकता है।

आप स्वयं प्रमाण पत्र बना सकते हैं, उदाहरण के लिए ओपनएसएसएल प्रोग्राम के साथ, जो विंडोज और लिनक्स के लिए नि:शुल्क उपलब्ध है। ओपनएसएसएल का उपयोग करने वाले कुछ उदाहरण यहां दिए गए हैं। उदाहरण -config पैरामीटर के संयोजन के साथ UTF8 प्रारूप में सहेजी गई कॉन्फ़िगरेशन फ़ाइल का उपयोग करते हैं। इसका यह फायदा है कि प्रमाण पत्र में umlauts और अन्य यूनिकोड वर्णों का भी उपयोग किया जा सकता है। कॉन्फ़िगरेशन फ़ाइल में हमेशा निम्न प्रारूप होता है:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

रूट प्रमाणपत्र के लिए निजी कुंजी rootCA.key का निर्माण:openssl genrsa -des3 -out rootCA.key 4096

ऊपर बनाई गई निजी कुंजी rootCA.key का उपयोग करके एक स्व-हस्ताक्षरित रूट प्रमाणपत्र rootCA.crt बनाएं और कॉन्फ़िगरेशन फ़ाइल rootCA.cnf (-दिन पैरामीटर निर्दिष्ट करता है कि प्रमाणपत्र कितने दिनों तक मान्य है):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

क्लाइंट प्रमाणपत्र के लिए निजी कुंजी क्लाइंट.की बनाना:openssl genrsa -out client.key 2048

ऊपर बनाई गई client.key निजी कुंजी और client.cnf कॉन्फ़िगरेशन फ़ाइल का उपयोग करके क्लाइंट प्रमाणपत्र के लिए प्रमाणपत्र हस्ताक्षर अनुरोध (CSR) client.csr बनाना:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

क्लाइंट प्रमाणपत्र का निर्माण क्लाइंट1.crt, जो उपरोक्त रूट प्रमाणपत्र rootCA.crt और संबद्ध निजी कुंजी rootCA.key के साथ हस्ताक्षरित है (फिर से, -days पैरामीटर निर्दिष्ट करता है कि प्रमाणपत्र कितने समय तक वैध है):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

समानांतर ऑपरेशन ओसीपीपी और मोडबस

आप मॉडबस और ओसीपीपी के समानांतर एक सीएफओएस पावर ब्रेन वॉलबॉक्स संचालित कर सकते हैं, उदाहरण के लिए इसे मॉडबस के माध्यम से स्थानीय लोड प्रबंधन में एकीकृत करना और इसे ओसीपीपी के माध्यम से बिलिंग बैकएंड से जोड़ना। ऐसा करने के लिए, cFos पावर ब्रेन वॉलबॉक्स की सेटिंग्स में "एक्टिवेट मोस्बस" को चालू किया जाना चाहिए और एक टीसीपी पोर्ट या COM पैरामीटर को कॉन्फ़िगर किया जाना चाहिए ताकि वॉलबॉक्स को मॉडबस के माध्यम से संबोधित किया जा सके। इसके अलावा, OCPP बैकएंड के लिए एक URL, OCPP क्लाइंट आईडी और, यदि आवश्यक हो, तो OCPP कनेक्टर आईडी को OCPP सेटिंग्स के तहत सेट किया जाना चाहिए। OCPP फिर लोड, यानी लेनदेन शुरू करता है। प्रेषित आरएफआईडी के आधार पर, यह निर्धारित करता है कि लेनदेन की अनुमति है या नहीं और यदि आवश्यक हो तो लोड करना शुरू कर देता है। यदि कोई आरएफआईडी रीडर नहीं है, तो आप एक निश्चित आरएफआईडी कॉन्फ़िगर कर सकते हैं जो ओसीपीपी बैकएंड को ज्ञात है। चार्जिंग करंट को अब मॉडबस का उपयोग करके लोड प्रबंधन द्वारा नियंत्रित किया जा सकता है, यानी ओसीपीपी चार्जिंग प्रोफाइल द्वारा निर्दिष्ट चार्जिंग करंट को कम किया जा सकता है। चार्जिंग प्रोफ़ाइल अधिकतम चार्जिंग करंट निर्दिष्ट करती है। इसलिए चार्जिंग करंट हमेशा मोडबस और ओसीपीपी के माध्यम से निर्दिष्ट चार्जिंग करंट का न्यूनतम होता है। चार्जिंग को मोडबस या ओसीपीपी के माध्यम से अस्थायी रूप से निष्क्रिय और पुनः सक्रिय भी किया जा सकता है। हम केवल तभी लोड करते हैं जब दोनों - मॉडबस और ओसीपीपी बैकएंड - लोडिंग की अनुमति देते हैं।