Dökümantasyon

OCPP yapılandırması

cFos Power Brain Wallbox'un bir arka uçta OCPP istemcisi olarak çalıştırılması

CFos Power Brain Wallbox'ta, Şarj Yöneticisi ayarları altında yük yönetimini "monitör" olarak ayarlamalısınız. Ardından ayarlara erişmek için wallbox kutucuğundaki dişli çarka tıklayın. Orada, "OCPP ağ geçidi ayarları" alanına ilerleyin.

| OCPP ağ geçidi URL'si | OCPP arka ucunun URL'si, örneğin şifrelenmemiş bağlantılar için ws://ocpp.backend.com/ veya TLS şifreli bağlantılar için wss://ocpp.secure-backend.com/. Bazı arka uçlar için bir yol da belirtmek gerekir, örneğin ws://ocpp.backend.com/path/to/resource/. |

| OCPP ağ geçidi parolası | Arka uç operatörü OCPP bağlantısı için bir parola belirtirse, bu parola buraya girilmelidir. Arka uç operatörü bir parola belirtmezse, bu alan boş kalabilir. |

| OCPP Ağ Geçidi İstemci Kimliği | Ağ geçidinin arka uca bildirdiği kimlik. Bu kimlik genellikle arka uç operatörü tarafından belirtilmelidir. Bazı arka uçlar müşterilerini URL'nin bir parçası olan ayrı anahtarlar aracılığıyla tanımlar, örneğin ws://xyz123.backend.com/ veya ws://ocpp.backend.com/xyz123/. Bu durumda, müşteri istemci kimliğini serbestçe seçebilir. |

CFos Şarj Yöneticisi ile bir OCPP wallbox'ın çalıştırılması

Bunu yapmak için, ilgili EVSE'nin "Ayarlar "ına tıklayın ve aşağıdakileri girin:

| Cihaz tipi | OCPP 1.6 ile EVSE |

| Adres | Burada, Wallbox'ta yapılandırılmış olan ChargeBox ID'sini girmelisiniz. |

| Kimlik | Buraya konektör kimliğini girmelisiniz. Bir şarj noktası olan duvar kutuları için bu her zaman 1'dir, iki şarj noktası için 1 veya 2'dir, vb. |

Şarj Yöneticisi ayarlarında, şifreli bağlantılar kabul edilmeyecekse "OCPP Sunucusu TLS" altında "Kapalı", hem şifreli hem de şifresiz bağlantılar kabul edilecekse "Algıla" ve yalnızca şifreli bağlantılar kabul edilecekse "Açık" seçeneğini seçin. "OCPP Sunucu Bağlantı Noktası" altında, OCPP bağlantılarının kabul edileceği TCP bağlantı noktasını seçin (varsayılan 19520). OCPP sunucu parolası isteğe bağlıdır ve belirtilmişse wallbox'a da girilmelidir.

Wallbox'ta OCPP ayarlarında protokol olarak OCPP-1.6J'yi yapılandırın. Charging Manager'ın IP adresini ve sunucu olarak seçilen OCPP portunu girin. Bu genellikle ws:// ile öncelenir. Örneğin, ws://192.168.178.42:19520/

Önceki ws:// bağlantının şifrelenmeden kurulacağını gösterir. Wallbox ve cFos Charging Manager aynı yerel ağda olduğu sürece bu genellikle yeterli olacaktır. Ancak, bağlantı şifrelenecekse, bunun yerine wss:// kullanılmalıdır. Lütfen ws:// veya wss:// seçiminizin "OCPP Server TLS" parametresi seçiminizle eşleştiğinden emin olun (yukarıya bakın). Ws:// için "OCPP Server TLS" parametresi "Off" veya "Recognise" olarak ayarlanmalıdır, wss:// için "On" veya "Recognise" olarak ayarlanmalıdır.

Charging Manager'da seçilen ChargeBox ID'si wallbox'a da girilmelidir. Bunun serbestçe seçilemediği, ancak sabit olduğu ve örneğin kutunun seri numarasına karşılık geldiği duvar kutuları vardır. Bu daha sonra Şarj Yöneticisi'nde uygun şekilde girilmelidir.

Bazı Wallbox'larda bağlantı noktası ayrı bir alana girilir. Bazı cihazlar için ws:// atlanabilir veya atlanmalıdır, diğerleri için zorunludur. OCPP ayarları değiştirildikten sonra çoğu Wallbox yeniden başlatılmalıdır.

Yükleme profillerini silme

CFos Şarj Yöneticisi, kendisine bağlı bir wallbox veya şarj istasyonunda şarj profillerini ayarlamak için OCPP kullanır. Varsayılan profil, şarj işlemine izin verilmediğini belirtir. Bazı şarj istasyonları sıfırlandıktan sonra bile bu şarj profillerini kaydeder. Böyle bir şarj istasyonu daha sonraki bir tarihte cFos Şarj Yöneticisi olmadan çalıştırılacaksa, önce buradaki şarj profilleri silinmelidir. Bu işlem cFos Şarj Yöneticisi ile aşağıdaki şekilde yapılabilir

- Şarj istasyonunu OCPP aracılığıyla Şarj Yöneticisine bağlayın. Şarj istasyonunun tanımlayıcısı, Şarj Yöneticisi'ndeki ilgili kutucuğun altında görünmelidir.

- Şarj Yöneticisinde Ayarlar \ Parametreler \ Cihaz devre dışı bırakma için: "Şarj akımı sınırını iptal et" seçeneğini seçin ve ayarları kaydedin.

- Şarj Yöneticisi'nde, şarj istasyonuna ait kutucuktaki yeşil dişli çarka tıklayın. Sol üst köşedeki "Etkinleştirildi" anahtarını kapatın ve ayarları kaydedin. Bu işlem istasyondaki tüm şarj profillerini silecektir.

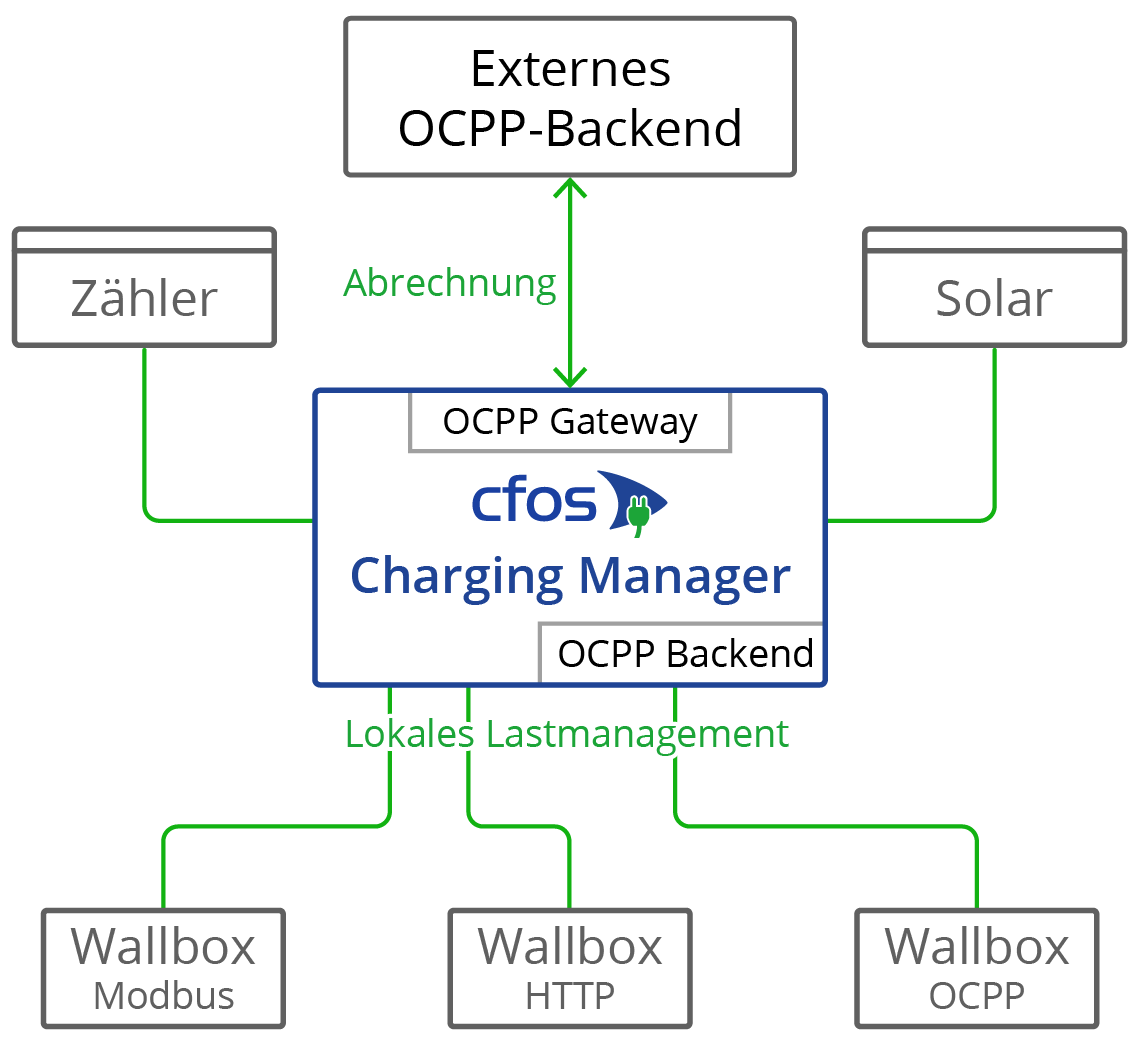

CFos Ücretlendirme Yöneticisinde OCPP ağ geçidi

Arka uca, belirli duvar kutusunun ne yapabildiğinden bağımsız olarak standart bir arayüz sağlar. Wallbox'un sadece cFos Charging Manager tarafından uzaktan kontrol edilebilir olması gerekirken OCPP desteği gerekli değildir.

Wallbox OCPP'yi destekliyorsa, cFos Charging Manager arka uçla karşılaştırıldığında bazı zayıflıkları telafi edebilir. OCPP ağ geçidinin işlevleri:

- OCPP kullanamayan bir duvar kutusunun arka uçta OCPP'li bir duvar kutusu olarak görünmesini sağlayın

- Yerel yük yönetiminde OCPP kullanarak harici bir arka uçta (örneğin faturalama amacıyla) oturum açmış OCPP özellikli bir wallbox'ı kontrol edin

Innogy eBox professional S veya Mennekes Amtron gibi OCPP'li bazı duvar kutuları, kalibrasyon yasasına uygun olarak sayaç verilerini OCPP arka ucuna iletebilir. CFos Charging Manager'ın OCPP ağ geçidi, bu tür sayaç verilerini şeffaf bir şekilde arka uca iletebilir.

OCPP'li bazı Wallbox'lar Giro-E verilerini EC kart terminalinden arka uca gönderebilir. CFos Şarj Yöneticisi bu verileri şeffaf bir şekilde arka uca iletir.

CFos Power Brain Wallbox'u çalıştırmak için ağ geçidi gerekli değildir, çünkü cFos Power Brain Wallbox yetkilendirme ve faturalama için arka uçta OCPP'nin yanı sıra yük yönetimi için Modbus'ın eşzamanlı çalışmasına izin verir. Bunu yapmak için, OCPP istemcisini "cFos Power Brain Yapılandırması" altında yapılandırın ve Modbus'ı da etkinleştirin. Ardından "Başlat" altında bir cFos Power Brain Wallbox girin ve adresi veya COM port verilerini ve Modbus ID'sini girin.

Ağ geçidini kurmak istiyorsanız, aşağıdaki parametreleri yapılandırmanız gerekir. Bunu yapmak için, ilgili EVSE'nin "Ayarlar "ına tıklayın ve aşağıdakileri girin:

| OCPP ağ geçidi URL'si | OCPP muhasebe arka ucunun URL'si, örneğin şifrelenmemiş bağlantılar için ws://ocpp.backend.com/ veya TLS şifreli bağlantılar için wss://ocpp.secure-backend.com/. Bazı arka uçlar için bir yol belirtmek de gereklidir, örneğin ws://ocpp.backend.com/path/to/resource/. |

| OCPP ağ geçidi parolası | Arka uç operatörü OCPP bağlantısı için bir şifre belirtirse, bu şifre buraya girilmelidir. Arka uç operatörü bir parola belirtmezse, bu alan boş kalabilir. |

| OCPP Ağ Geçidi İstemci Kimliği | Ağ geçidinin arka uca bildirdiği kimlik. Bu kimlik genellikle arka uç operatörü tarafından belirtilmelidir. Bazı arka uçlar müşterilerini URL'nin bir parçası olan ayrı anahtarlar aracılığıyla tanımlar, örneğin ws://xyz123.backend.com/ veya ws://ocpp.backend.com/xyz123/. Bu durumda, müşteri istemci kimliğini serbestçe seçebilir. |

OCPP istemcileri ve sunucuları için sertifikalar

Sertifikalar, istemci ve sunucu arasında şifrelenmiş TLS bağlantıları kullanılırken kullanılır. Böyle bir bağlantıyı başarılı bir şekilde kurmak için sunucunun her zaman bir sertifikaya ve ilişkili bir özel anahtara ihtiyacı vardır. cFos Charging Manager zaten kendinden imzalı bir sertifikaya sahiptir. Bu nedenle, kendi sertifikalarının içe aktarılmasına gerek yoktur. Ancak, bu seçenek hem sunucu hem de istemci tarafında mevcuttur.

Sunucu tarafında, kendi sertifikanızı ve ilgili özel anahtarı içe aktarabilirsiniz. Bu sertifika kendinden imzalı veya resmi bir sertifika yetkilisi (CA) tarafından imzalanmış olabilir. İstemcide herhangi bir CA sertifikası depolanmamışsa, her durumda bir TLS bağlantısı kurulur. İstemcide bir veya daha fazla CA sertifikası saklanıyorsa, ilgili sunucu sertifikaları eşleşmelidir (OCPP Güvenlik Profili 2). Sunucu sertifikasının kendisi CA sertifikası olarak saklanabilir. İstemcinin İnternet bağlantısı varsa, sunucu sertifikasını imzalayan sertifika yetkililerinin kök sertifikaları da burada saklanabilir. Ancak, sunucu sertifikasını imzalayan kendi kök sertifikanızı da depolayabilirsiniz.

Ek bir güvenlik seviyesi olarak, bir sertifika ters yönde de kullanılabilir (OCPP Güvenlik Protokolü 3). Bu amaçla, bir sertifika ve ilgili özel anahtar istemcide saklanır. CA sertifikaları arasında sunucu da bu sertifikayı veya istemci sertifikasını imzalayan bir kök sertifikayı alır. Bu, TLS bağlantısının yalnızca sunucu da istemci sertifikasını doğrulayabilirse kurulduğu anlamına gelir.

Sertifikaları kendiniz oluşturabilirsiniz, örneğin Windows ve Linux için ücretsiz olarak sunulan OpenSSL programı ile. OpenSSL kullanan birkaç örnek aşağıda verilmiştir. Örneklerde -config parametresi ile birlikte UTF8 formatında kaydedilmiş bir yapılandırma dosyası kullanılmaktadır. Bunun avantajı umlaut ve diğer Unicode karakterlerin de sertifikada kullanılabilmesidir. Yapılandırma dosyası her zaman aşağıdaki biçime sahiptir:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Bir kök sertifika için özel anahtar rootCA.key'in oluşturulması:openssl genrsa -des3 -out rootCA.key 4096

Yukarıda oluşturulan rootCA.key özel anahtarını ve rootCA.cnf yapılandırma dosyasını kullanarak kendinden imzalı bir kök sertifika rootCA.crt oluşturun (-days parametresi sertifikanın kaç gün geçerli olacağını belirtir):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Bir istemci sertifikası için özel anahtar client.key'in oluşturulması:openssl genrsa -out client.key 2048

Yukarıda oluşturulan client.key özel anahtarını ve client.cnf yapılandırma dosyasını kullanarak bir istemci sertifikası için bir Sertifika İmzalama İsteği (CSR) client.csr oluşturun:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Yukarıdaki kök sertifika rootCA.crt ve ilişkili özel anahtar rootCA.key ile imzalanmış bir istemci sertifikası client1.crt'nin oluşturulması (-days parametresi yine sertifikanın ne kadar süreyle geçerli olacağını belirtir):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Paralel çalışma OCPP ve Modbus

Bir cFos Power Brain Wallbox'u Modbus ve OCPP ile paralel olarak çalıştırabilirsiniz, örneğin Modbus üzerinden yerel yük yönetimine entegre etmek ve OCPP üzerinden bir faturalama arka ucuna bağlamak için. Bunu yapmak için, cFos Power Brain Wallbox'un ayarlarında "Modbus'u Etkinleştir" açılmalı ve Wallbox'un Modbus üzerinden adreslenebilmesi için bir TCP portu veya COM parametresi yapılandırılmalıdır. Ayrıca, OCPP ayarları altında OCPP arka ucuna bir URL, OCPP istemci kimliği ve varsa OCPP konektör kimliği ayarlanmalıdır. OCPP daha sonra yükleme işlemlerini, yani işlemleri başlatır. Bu nedenle, işlemin yetkili olup olmadığını belirlemek için iletilen RFID'yi kullanır ve ardından gerekirse yüklemeyi başlatır. RFID okuyucu mevcut değilse, OCPP arka ucu tarafından bilinen sabit bir RFID yapılandırabilirsiniz. Şarj akımı artık Modbus üzerinden yük yönetimi tarafından düzenlenebilir, yani OCPP şarj profili tarafından belirtilen şarj akımı azaltılabilir. Şarj profili maksimum şarj akımını belirtir. Bu nedenle şarj akımı her zaman Modbus ve OCPP tarafından belirtilen şarj akımlarının minimumudur. Şarj işlemi ayrıca Modbus veya OCPP aracılığıyla geçici olarak devre dışı bırakılabilir ve yeniden etkinleştirilebilir. Şarj işlemi yalnızca hem Modbus hem de OCPP arka ucu şarj işlemine izin veriyorsa gerçekleşir.