بالشرح الوثائقي

تكوين OCPP

تشغيل cFos Power Brain Wallbox كعميل OCPP على الواجهة الخلفية

في cFos Power Brain Wallbox، يجب ضبط إدارة التحميل على "مراقبة" ضمن إعدادات مدير الشحن. ثم انقر على العجلة المسننة في لوحة wallbox للوصول إلى الإعدادات. هناك، قم بالتمرير إلى منطقة "إعدادات بوابة OCPP".

| عنوان URL لبوابة OCPP | عنوان URL الخاص بالواجهة الخلفية ل OCPP، على سبيل المثال ws://ocpp.backend.com/ للاتصالات غير المشفرة أو wss://ocpp.secure-backend.com/ للاتصالات المشفرة بواسطة TLS. تتطلب بعض الوصلات الخلفية أيضًا تحديد مسار، على سبيل المثال ws://ocpp.backend.com/path/to/resource/. |

| كلمة مرور بوابة OCPP | إذا حدد مشغل الواجهة الخلفية كلمة مرور لاتصال OCPP، فيجب إدخالها هنا. إذا لم يحدد مشغل الواجهة الخلفية كلمة مرور، يمكن ترك هذا الحقل فارغاً. |

| معرّف عميل بوابة OCPP | المعرف الذي تقدم به البوابة تقاريرها إلى الواجهة الخلفية. يجب تحديد هذا المعرف عادةً من قبل مشغل الواجهة الخلفية. تحدد بعض الواجهات الخلفية عملاءها عبر مفاتيح فردية تشكل جزءًا من عنوان URL، على سبيل المثال ws://xyz123.backend.com/ أو ws://ocpp.backend.com/xyz123/. في هذه الحالة، قد يتمكن العميل من اختيار معرف العميل بحرية. |

تشغيل علبة حائط OCPP مع مدير الشحن cFOS

للقيام بذلك، انقر فوق "إعدادات" لصندوق الحائط المقابل وأدخل ما يلي:

| نوع الجهاز | بطارية كهربائية كهربائية كهربائية كهربائية مزودة ب OCPP 1.6 |

| العنوان | هنا يجب إدخال معرف صندوق الشحن الذي تم تكوينه في صندوق الحائط. |

| المعرف | يجب إدخال معرّف الموصل هنا. بالنسبة لصناديق الحائط التي تحتوي على نقطة شحن واحدة، يكون هذا دائماً 1، وبالنسبة لنقطتي شحن يكون 1 أو 2، إلخ. |

في إعدادات مدير الشحن، حدد الخيار "إيقاف" تحت "OCPP Server TLS" إذا لم يتم قبول أي اتصالات مشفرة، و"كشف" إذا كان سيتم قبول الاتصالات المشفرة وغير المشفرة على حد سواء، و"تشغيل" إذا كان سيتم قبول الاتصالات المشفرة فقط. تحت "منفذ خادم OCPP"، حدد منفذ TCP الذي سيتم قبول اتصالات OCPP عليه (الافتراضي 19520). كلمة مرور خادم OCPP اختيارية ويجب إدخالها أيضًا في صندوق الحائط إذا تم تحديدها.

في صندوق الحائط، قم بتكوين OCPP-1.6J كبروتوكول في إعدادات OCPP. أدخل عنوان IP لمدير الشحن ومنفذ OCPP المحدد كخادم. يسبق ذلك عادةً ws://. على سبيل المثال، ws://192.168.178.42:19520/

يشير ws:// السابق إلى أنه سيتم إنشاء الاتصال بدون تشفير. يجب أن يكون هذا كافياً عادةً طالما أن صندوق الحائط ومدير الشحن cFos Charging Manager في نفس الشبكة المحلية. ومع ذلك، إذا كان الاتصال سيتم تشفيره، فيجب استخدام wss:// بدلاً من ذلك. يُرجى التأكد من أن اختيارك لـ ws:// أو wss:// يطابق اختيارك لمعلمة "OCPP Server TLS" (انظر أعلاه). بالنسبة ل ws:///، يجب تعيين معلمة "OCPP Server TLS" على "إيقاف" أو "التعرف"، أما بالنسبة ل wss:// فيجب تعيينها على "تشغيل" أو "التعرف".

يجب أيضًا إدخال معرف صندوق الشحن المحدد في مدير الشحن في صندوق الحائط. هناك صناديق حائط حيث لا يمكن تحديد ذلك بحرية، ولكنه ثابت ويتوافق مع الرقم التسلسلي للصندوق، على سبيل المثال. يجب إدخال هذا بعد ذلك وفقًا لذلك في مدير الشحن.

في بعض الصناديق الحائطية، يتم إدخال المنفذ في حقل منفصل. بالنسبة لبعض الأجهزة، يمكن أو يجب حذف ws://، وبالنسبة للبعض الآخر يكون إلزاميًا. يجب إعادة تشغيل معظم صناديق الحائط بعد تغيير إعدادات OCPP.

حذف ملفات تعريف التحميل

يستخدم cFos Charging Manager OCPP لتعيين ملفات تعريف الشحن في صندوق حائط أو محطة شحن متصلة به. ينص ملف التعريف الافتراضي على أن الشحن غير مسموح به. تحفظ بعض محطات الشحن ملفات تعريف الشحن هذه حتى بعد إعادة التعيين. إذا كان سيتم تشغيل محطة الشحن هذه في وقت لاحق بدون مدير الشحن cFos، فيجب أولاً حذف ملفات تعريف الشحن الموجودة هناك. يمكن القيام بذلك باستخدام مدير الشحن cFos Charging Manager على النحو التالي

- قم بتوصيل محطة الشحن بمدير الشحن عبر OCPP. يجب أن يظهر معرّف محطة الشحن في الجزء السفلي من اللوحة المقابلة في مدير الشحن.

- في مدير الشحن ضمن الإعدادات \ المعلمات \ لإلغاء تنشيط الجهاز: حدد "إلغاء حد تيار الشحن" واحفظ الإعدادات.

- في مدير الشحن، انقر على العجلة المسننة الخضراء على اللوحة التي تنتمي إلى محطة الشحن. أوقف تشغيل مفتاح "مفعل" في الزاوية العلوية اليسرى واحفظ الإعدادات. سيؤدي ذلك إلى حذف جميع ملفات تعريف الشحن في المحطة.

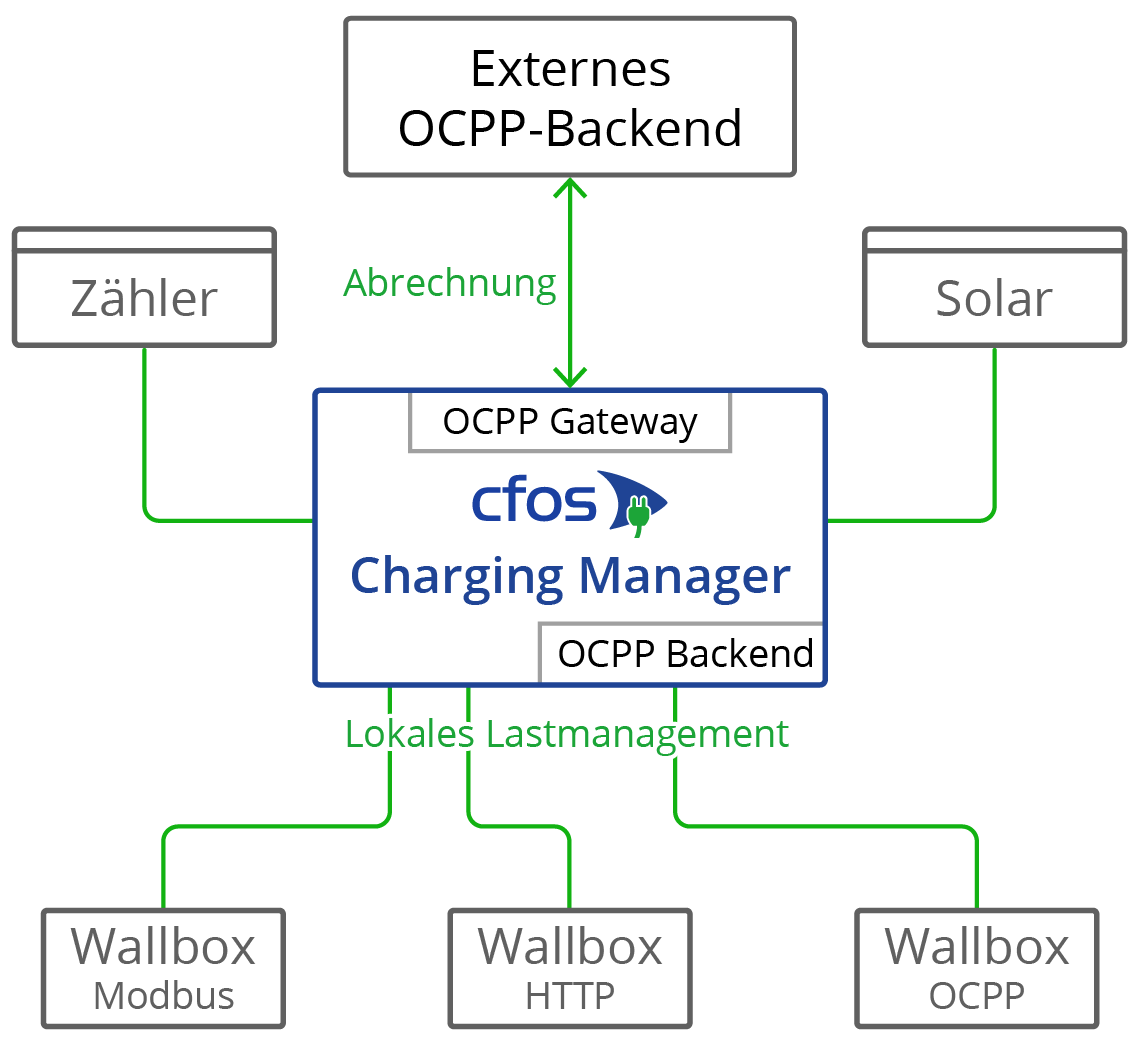

بوابة OCPP في مدير شحن cFOS

يوفر للواجهة الخلفية واجهة موحدة، بغض النظر عما يمكن أن يفعله صندوق الحائط المحدد. يحتاج صندوق الحائط فقط إلى أن يكون قابلاً للتحكم عن بُعد بواسطة مدير شحن cFos، بينما لا يلزم دعم OCPP.

إذا كان صندوق الحائط يدعم OCPP، يمكن لمدير شحن cFos تعويض بعض نقاط الضعف مقارنة بالواجهة الخلفية. وظائف بوابة OCPP:

- اجعل صندوق الحائط الذي لا يمكنه استخدام OCPP يظهر للواجهة الخلفية كصندوق حائط مع OCPP

- التحكم في صندوق حائط ممكّن لـ OCPP تم تمكينه في صندوق حائط تم تسجيله في واجهة خلفية خارجية (لأغراض الفوترة على سبيل المثال) باستخدام OCPP في إدارة الأحمال المحلية

يمكن لبعض الصناديق الحائطية المزودة ببرنامج OCPP، مثل Innogy eBox professional S أو Mennekes Amtron، نقل بيانات العداد إلى الواجهة الخلفية لبرنامج OCPP بما يتوافق مع قانون المعايرة. يمكن لبوابة OCPP الخاصة بمدير الشحن cFos Charging Manager إعادة توجيه بيانات العدادات هذه بشفافية إلى الواجهة الخلفية.

يمكن لبعض الصناديق الحائطية المزودة ببرنامج OCPP إرسال بيانات Giro-E من محطة بطاقة EC إلى الواجهة الخلفية. يقوم مدير الشحن cFOS بإعادة توجيه هذه البيانات بشفافية إلى الواجهة الخلفية.

البوابة ليست مطلوبة لتشغيل صندوق حائط cFos Power Brain Wallbox، حيث يتيح صندوق حائط cFos Power Brain التشغيل المتزامن لـ OCPP إلى الواجهة الخلفية للترخيص والفوترة، بالإضافة إلى Modbus لإدارة الأحمال. للقيام بذلك، قم بتهيئة عميل OCPP ضمن "تكوين cFos Power Brain" وتفعيل Modbus أيضًا. ثم أدخل cFos Power Brain Wallbox ضمن "ابدأ" وأدخل العنوان أو بيانات منفذ COM ومعرف Modbus.

إذا كنت ترغب في إعداد البوابة، يجب عليك تكوين المعلمات التالية. للقيام بذلك، انقر على "إعدادات" لصندوق الحائط المقابل وأدخل ما يلي:

| عنوان URL لبوابة OCPP | عنوان URL الخاص بالواجهة الخلفية لفوترة OCPP، على سبيل المثال ws://ocpp.backend.com/ للاتصالات غير المشفرة أو wss://ocpp.secure-backend.com/ للاتصالات المشفرة بواسطة TLS. تتطلب بعض الواجهات الخلفية أيضًا تحديد مسار، على سبيل المثال ws://ocpp.backend.com/path/to/resource/. |

| كلمة مرور بوابة OCPP | إذا حدد مشغل الواجهة الخلفية كلمة مرور لاتصال OCPP، فيجب إدخالها هنا. إذا لم يحدد مشغل الواجهة الخلفية كلمة مرور، يمكن ترك هذا الحقل فارغاً. |

| معرّف عميل بوابة OCPP | المعرف الذي تقدم به البوابة تقاريرها إلى الواجهة الخلفية. يجب تحديد هذا المعرف عادةً من قبل مشغل الواجهة الخلفية. تحدد بعض الواجهات الخلفية عملاءها عبر مفاتيح فردية تكون جزءًا من عنوان URL، على سبيل المثال ws://xyz123.backend.com/ أو ws://ocpp.backend.com/xyz123/. في هذه الحالة، قد يتمكن العميل من اختيار معرف العميل بحرية. |

الشهادات الخاصة بعملاء وخوادم OCPP

تُستخدم الشهادات لاتصالات TLS المشفرة بين العميل والخادم. ولإنشاء مثل هذا الاتصال بنجاح، يتطلب الخادم دائماً شهادة ومفتاحاً خاصاً مرتبطاً به. يحتوي مدير شحن cFos Charging Manager بالفعل على شهادة موقعة ذاتياً لهذا الغرض. وهذا يعني أنك لست بحاجة إلى استيراد شهاداتك الخاصة. ومع ذلك، يتوفر هذا الخيار على كل من جانب الخادم والعميل.

على جانب الخادم، يمكنك استيراد شهادتك الخاصة والمفتاح الخاص المقابل. يمكن أن تكون هذه الشهادة موقعة ذاتياً أو موقعة من قبل مرجع مصدق رسمي (CA). إذا لم يتم تخزين شهادة CA في العميل، يتم إنشاء اتصال TLS في أي حال من الأحوال. في حالة تخزين شهادة CA واحدة أو أكثر في العميل، يجب أن تتطابق شهادات الخادم المعنية (ملف تعريف أمان OCPP 2). يمكن تخزين شهادة الخادم نفسها كشهادة CA. إذا كان العميل متصلاً بالإنترنت، يمكن أيضاً تخزين الشهادات الجذرية من المراجع المصدقة التي وقعت على شهادة الخادم هناك. ومع ذلك، يمكنك أيضاً تخزين الشهادة الجذر الخاصة بك التي وقعت على شهادة الخادم.

وكمستوى أمان إضافي، يمكن أيضاً استخدام الشهادة في الاتجاه المعاكس (بروتوكول أمان OCPP 3). ولهذا الغرض، يتم تخزين شهادة والمفتاح الخاص المقابل في العميل. ومن بين شهادات المرجع المصدق CA، يتلقى الخادم أيضاً هذه الشهادة أو شهادة الجذر التي وقعت شهادة العميل. وهذا يعني أنه لا يتم إنشاء اتصال TLS إلا إذا كان بإمكان الخادم أيضاً التحقق من شهادة العميل.

يمكنك إنشاء الشهادات بنفسك، على سبيل المثال باستخدام برنامج OpenSSL، المتوفر مجاناً لنظامي التشغيل ويندوز ولينكس. فيما يلي بعض الأمثلة على استخدام OpenSSL. تستخدم الأمثلة ملف تكوين محفوظ بتنسيق UTF8 مع معلمة -config. يتميز هذا الأمر بإمكانية استخدام أحرف Umlauts وغيرها من أحرف Unicode في الشهادة. يحتوي ملف التكوين دائمًا على التنسيق التالي:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

إنشاء مفتاح خاص rootCA.key.key لمفتاح خاص لشهادة جذر:openssl genrsa -des3 -out rootCA.key 4096

إنشاء شهادة جذر موقعة ذاتيًا rootCA.crt باستخدام المفتاح الخاص rootCA.key الذي تم إنشاؤه أعلاه وملف التكوين rootCA.cnf (تحدد المعلمة -days عدد الأيام التي تكون الشهادة صالحة فيها):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

إنشاء مفتاح عميل مفتاح خاص لشهادة عميل:openssl genrsa -out client.key 2048

إنشاء طلب توقيع شهادة (CSR) العميل.csr لشهادة عميل باستخدام المفتاح الخاص client.key الذي تم إنشاؤه أعلاه وملف التكوين client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

إنشاء شهادة عميل client1.crt، والتي يتم توقيعها بشهادة الجذر أعلاه rootCA.crt والمفتاح الخاص المقابل rootCA.key (تحدد المعلمة -days مرة أخرى مدة صلاحية الشهادة):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

التشغيل المتوازي OCPP و Modbus

يمكنك تشغيل cFos Power Brain Wallbox بالتوازي مع Modbus و OCPP، على سبيل المثال لدمجه في إدارة الأحمال المحلية عبر Modbus وتوصيله بالواجهة الخلفية للفوترة عبر OCPP. للقيام بذلك، يجب تشغيل "تمكين Modbus" في إعدادات cFos Power Brain Wallbox ويجب تكوين منفذ TCP أو معلمة COM بحيث يمكن معالجة صندوق الحائط عبر Modbus. وبالإضافة إلى ذلك، يجب تعيين عنوان URL للواجهة الخلفية لـ OCPP، ومعرف عميل OCPP، ومعرف موصل OCPP، إن أمكن، ضمن إعدادات OCPP. ثم يبدأ OCPP بعد ذلك في تحميل العمليات، أي المعاملات. وبالتالي فإنه يستخدم معرف التردد اللاسلكي المرسل لتحديد ما إذا كانت المعاملة مصرح بها أم لا، ثم يبدأ التحميل إذا لزم الأمر. إذا لم يتوفر قارئ RFID، فيمكنك تكوين RFID ثابت معروف للواجهة الخلفية لـ OCPP. يمكن الآن تنظيم تيار الشحن عن طريق إدارة الأحمال باستخدام Modbus، أي يمكن تقليل تيار الشحن المحدد بواسطة ملف تعريف الشحن OCPP. يحدد ملف تعريف الشحن الحد الأقصى لتيار الشحن. وبالتالي فإن تيار الشحن هو دائمًا الحد الأدنى لتيارات الشحن المحددة بواسطة Modbus و OCPP. يمكن أيضًا إلغاء تنشيط الشحن مؤقتًا وإعادة تنشيطه عبر Modbus أو OCPP. لا يتم الشحن إلا إذا كانت الواجهة الخلفية Modbus و OCPP تسمح بالشحن.