Documentatie

OCPP-configuratie

de cFos Power Brain Wallbox gebruiken als OCPP-client op een backend

In de cFos Power Brain Wallbox moet je het laadbeheer instellen op "monitor" onder de instellingen van de laadmanager. Klik vervolgens op het tandwieltje in de wallboxtegel om naar de instellingen te gaan. Scroll daar naar het gebied "OCPP gateway instellingen".

| OCPP gateway URL | De URL van het OCPP backend, bijvoorbeeld ws://ocpp.backend.com/ voor niet-versleutelde verbindingen of wss://ocpp.secure-backend.com/ voor TLS-versleutelde verbindingen. Voor sommige backends is het ook nodig om een pad op te geven, bijvoorbeeld ws://ocpp.backend.com/path/to/resource/. |

| OCPP gateway wachtwoord | Als de backend operator een wachtwoord opgeeft voor de OCPP verbinding, moet dat hier worden ingevuld. Als de backend operator geen wachtwoord opgeeft, kan dit veld leeg blijven. |

| OCPP Gateway Client ID | Het ID waarmee de gateway rapporteert aan het backend. Dit ID moet gewoonlijk worden opgegeven door de beheerder van het backend. Sommige backends identificeren hun klanten via individuele sleutels die deel uitmaken van de URL, bijvoorbeeld ws://xyz123.backend.com/ of ws://ocpp.backend.com/xyz123/. In dit geval kan de klant de client-ID vrij kiezen. |

Een OCPP wallbox bedienen met de cFos Charging Manager

Klik hiervoor op "Instellingen" van de betreffende EVSE en voer het volgende in:

| Type apparaat | EVSE met OCPP 1.6 |

| Adres | Hier moet je de ChargeBox ID invoeren die in de wallbox is geconfigureerd. |

| Id | Je moet hier de connector-ID invoeren. Voor wallboxen met één laadpunt is dit altijd 1, voor twee laadpunten is dit 1 of 2, enz. |

Selecteer in de instellingen van Charging Manager de optie "Off" onder "OCPP Server TLS" als geen versleutelde verbindingen moeten worden geaccepteerd, "Detect" als zowel versleutelde als niet-versleutelde verbindingen moeten worden geaccepteerd en "On" als alleen versleutelde verbindingen moeten worden geaccepteerd. Selecteer onder "OCPP Server Port" de TCP-poort waarop de OCPP-verbindingen moeten worden geaccepteerd (standaard 19520). Het OCPP-serverwachtwoord is optioneel en moet ook worden ingevoerd in de wallbox als het wordt opgegeven.

In de wallbox configureer je OCPP-1.6J als protocol in de OCPP-instellingen. Voer het IP-adres van de Laadmanager in en de geselecteerde OCPP-poort als server. Dit wordt meestal voorafgegaan door ws://. Bijvoorbeeld, ws://192.168.178.42:19520/

Het voorafgaande ws:// geeft aan dat de verbinding onversleuteld tot stand wordt gebracht. Dit zou meestal voldoende moeten zijn zolang de wallbox en cFos Charging Manager zich in hetzelfde lokale netwerk bevinden. Als de verbinding echter versleuteld moet worden, moet wss:// gebruikt worden. Zorg ervoor dat de keuze voor ws:// of wss:// overeenkomt met de keuze van de "OCPP Server TLS" parameter (zie hierboven). Bij ws:// moet de parameter "OCPP Server TLS" op "Off" of "Recognise" staan, bij wss:// op "On" of "Recognise".

De ChargeBox ID die is geselecteerd in de Charging Manager moet ook worden ingevoerd in de wallbox. Er zijn wallboxen waarbij dit niet vrij gekozen kan worden, maar vast staat en bijvoorbeeld overeenkomt met het serienummer van de box. Dit moet dan dienovereenkomstig worden ingevoerd in de Charging Manager.

Bij sommige wallboxen wordt de poort in een apart veld ingevoerd. Voor sommige apparaten kan of moet de ws:// worden weggelaten, voor andere is het verplicht. De meeste wallboxen moeten opnieuw worden opgestart nadat de OCPP-instellingen zijn gewijzigd.

Laadprofielen verwijderen

De cFos Laadmanager gebruikt OCPP om laadprofielen in te stellen in een wallbox of laadstation dat erop aangesloten is. Het standaardprofiel geeft aan dat opladen niet is toegestaan. Sommige laadstations bewaren deze laadprofielen ook na een reset. Als zo'n laadstation later zonder de cFos Laadmanager gebruikt moet worden, moeten de laadprofielen daar eerst gewist worden. Dit kan als volgt worden gedaan met de cFos Laadmanager

- Verbind het laadstation met de Laadmanager via OCPP. De identifier van het laadstation moet onderaan de overeenkomstige tegel in de Laadmanager verschijnen.

- Selecteer "Annuleer laadstroomlimiet" in de Laadmanager onder Instellingen \ Parameters \ Voor apparaat deactivering en sla de instellingen op.

- Klik in de Laadmanager op het groene tandwiel op de tegel die bij het laadstation hoort. Schakel de schakelaar "Geactiveerd" linksboven uit en sla de instellingen op. Hierdoor worden alle laadprofielen in het station verwijderd.

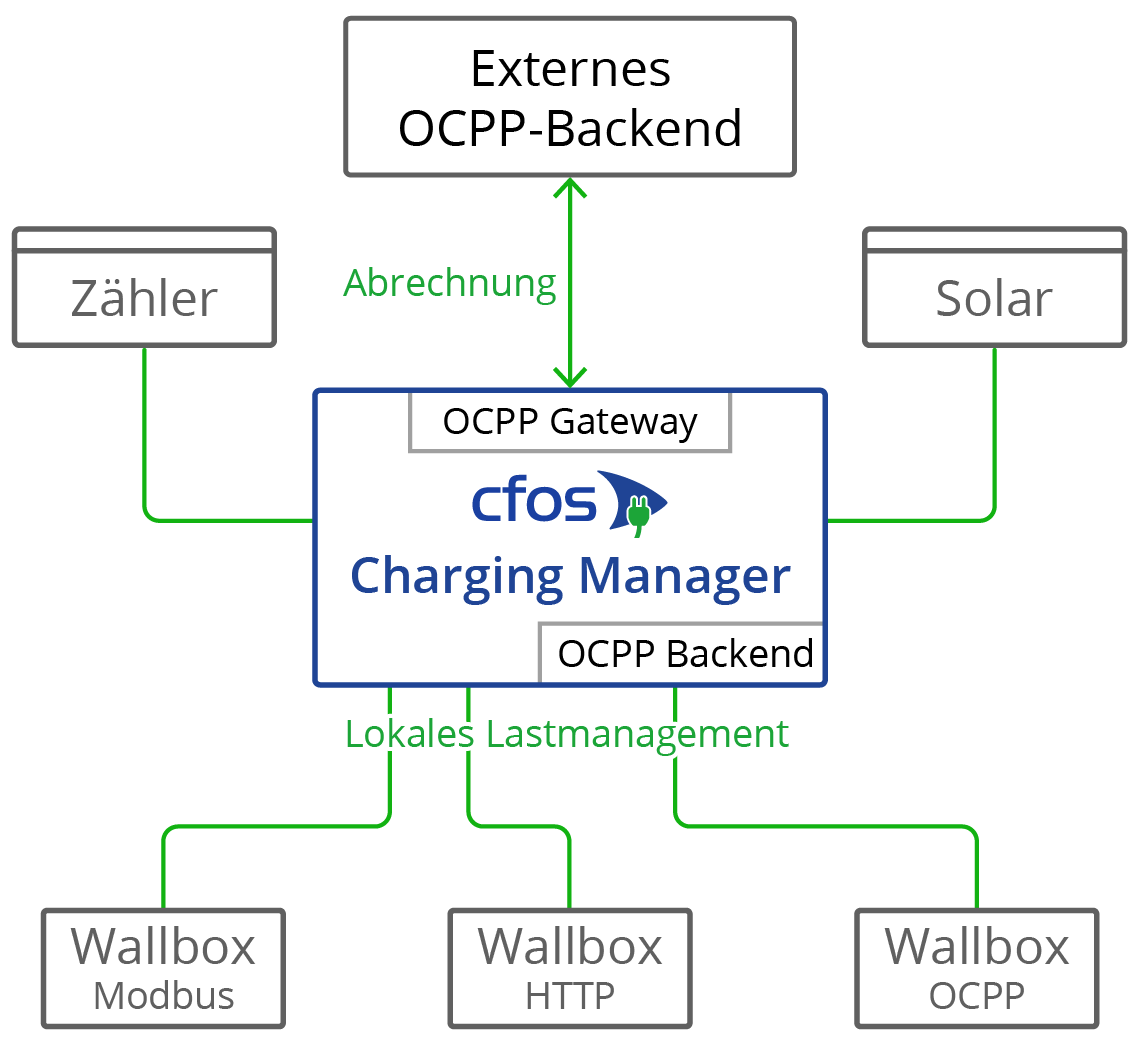

OCPP gateway in de cFos Charging Manager

Het voorziet de backend van een gestandaardiseerde interface, ongeacht wat de specifieke wallbox kan. De wallbox hoeft alleen op afstand bestuurbaar te zijn door de cFos Charging Manager, OCPP ondersteuning is niet vereist.

Als de wallbox OCPP ondersteunt, kan de cFos Charging Manager enkele zwakke punten ten opzichte van de backend compenseren. Functies van de OCPP gateway:

- Laat een wallbox die geen OCPP kan gebruiken aan de backend verschijnen als een wallbox met OCPP

- Een OCPP-enabled wallbox die is aangemeld bij een externe backend (bv. voor facturatiedoeleinden) besturen met OCPP in lokaal belastingsbeheer

Sommige wallboxen met OCPP, zoals de Innogy eBox professional S of Mennekes Amtron, kunnen metergegevens doorsturen naar de OCPP backend in overeenstemming met de kalibratiewet. De OCPP-gateway van de cFos Charging Manager kan dergelijke metergegevens transparant doorsturen naar het backend.

Sommige wallboxen met OCPP kunnen Giro-E gegevens van de EC-kaartterminal naar de backend sturen. De cFos Charging Manager stuurt deze gegevens transparant door naar het backend.

De gateway is niet vereist om een cFos Power Brain Wallbox te gebruiken, aangezien de cFos Power Brain Wallbox gelijktijdige werking van OCPP naar de backend voor autorisatie en facturatie, en Modbus voor belastingsbeheer mogelijk maakt. Configureer hiervoor de OCPP client onder "cFos Power Brain Configuration" en activeer ook Modbus. Voer vervolgens een cFos Power Brain Wallbox in onder "Start" en voer het adres of de COM-poort gegevens en Modbus ID in.

Als u de gateway wilt instellen, moet u de volgende parameters configureren. Klik hiervoor op "Instellingen" van de betreffende EVSE en voer het volgende in:

| OCPP gateway URL | De URL van het OCPP accounting backend, bijv. ws://ocpp.backend.com/ voor niet-versleutelde verbindingen of wss://ocpp.secure-backend.com/ voor TLS-versleutelde verbindingen. Voor sommige backends is het ook nodig om een pad op te geven, bijvoorbeeld ws://ocpp.backend.com/path/to/resource/. |

| OCPP gateway wachtwoord | Indien de backend operator een wachtwoord opgeeft voor de OCPP-verbinding, moet dat hier worden ingevuld. Als de backend operator geen wachtwoord opgeeft, kan dit veld leeg blijven. |

| OCPP Gateway Client ID | Het ID waarmee de gateway rapporteert aan het backend. Dit ID moet gewoonlijk worden opgegeven door de beheerder van het backend. Sommige backends identificeren hun klanten via individuele sleutels die deel uitmaken van de URL, bijvoorbeeld ws://xyz123.backend.com/ of ws://ocpp.backend.com/xyz123/. In dit geval kan de klant de client-ID vrij kiezen. |

Certificaten voor OCPP-clients en -servers

Certificaten worden gebruikt bij het gebruik van versleutelde TLS-verbindingen tussen client en server. Om zo'n verbinding succesvol tot stand te brengen, heeft de server altijd een certificaat en een bijbehorende private sleutel nodig. De cFos Charging Manager heeft al een zelf-ondertekend certificaat aan boord. Er hoeven dus geen eigen certificaten te worden geïmporteerd. Deze mogelijkheid bestaat echter zowel aan de server- als aan de clientzijde.

Aan de serverkant kun je je eigen certificaat en de bijbehorende privésleutel importeren. Dit certificaat kan zelf ondertekend zijn of ondertekend zijn door een officiële certificaatautoriteit (CA). Als er geen CA-certificaat is opgeslagen in de client, wordt er sowieso een TLS-verbinding opgezet. Als er een of meer CA-certificaten zijn opgeslagen in de client, moeten de respectievelijke servercertificaten overeenkomen (OCPP Security Profile 2). Het servercertificaat zelf kan worden opgeslagen als CA-certificaat. Als de client een internetverbinding heeft, kunnen daar ook root-certificaten worden opgeslagen van certificeringsinstanties die het servercertificaat hebben ondertekend. Je kunt echter ook je eigen root-certificaat opslaan dat het servercertificaat heeft ondertekend.

Als extra beveiligingsniveau kan een certificaat ook in omgekeerde richting worden gebruikt (OCPP Security Protocol 3). Hiervoor worden een certificaat en de bijbehorende private key opgeslagen in de client. Onder de CA-certificaten ontvangt de server ook dit certificaat of een root-certificaat dat het certificaat van de client heeft ondertekend. Dit betekent dat de TLS-verbinding alleen tot stand komt als de server ook het cliëntcertificaat kan verifiëren.

U kunt zelf certificaten maken, bijvoorbeeld met het programma OpenSSL, dat gratis beschikbaar is voor Windows en Linux. Hieronder volgen enkele voorbeelden van het gebruik van OpenSSL. De voorbeelden gebruiken een configuratiebestand dat is opgeslagen in UTF8-formaat in combinatie met de parameter -config. Dit heeft het voordeel dat umlauten en andere Unicode karakters ook gebruikt kunnen worden in het certificaat. Het configuratiebestand heeft altijd het volgende formaat:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Aanmaken van een private sleutel rootCA.key voor een rootcertificaat:openssl genrsa -des3 -out rootCA.key 4096

Maak een zelfondertekend root-certificaat rootCA.crt met de private sleutel rootCA.key die hierboven is aangemaakt en het configuratiebestand rootCA.cnf (de parameter -days geeft aan hoeveel dagen het certificaat geldig is):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Aanmaken van een private key client.key voor een cliëntcertificaat:openssl genrsa -out client.key 2048

Maak een Certificate Signing Request (CSR) client.csr voor een cliëntcertificaat met de privésleutel client.key die u hierboven hebt gemaakt en het configuratiebestand client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Aanmaken van een cliëntcertificaat client1.crt, dat ondertekend is met het rootcertificaat rootCA.crt hierboven en de bijhorende private sleutel rootCA.key (de parameter -days geeft opnieuw aan hoe lang het certificaat geldig is):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Parallelle werking OCPP en Modbus

Je kunt een cFos Power Brain Wallbox parallel gebruiken met Modbus en OCPP, bijvoorbeeld om hem te integreren in lokaal belastingsbeheer via Modbus en te verbinden met een factureringsbackend via OCPP. Hiervoor moet "Enable Modbus" ingeschakeld zijn in de instellingen van de cFos Power Brain Wallbox en moet een TCP-poort of COM-parameter geconfigureerd zijn zodat de wallbox via Modbus kan worden aangesproken. Daarnaast moet bij de OCPP instellingen een URL naar de OCPP backend, de OCPP client ID en eventueel de OCPP connector ID worden ingesteld. OCPP start vervolgens met het laden van processen, dus transacties. Hij bepaalt dus aan de hand van de verzonden RFID of de transactie geautoriseerd is en start dan eventueel het laden. Als er geen RFID lezer beschikbaar is, kun je een vaste RFID instellen die bekend is bij de OCPP backend. De laadstroom kan nu worden geregeld door het laadbeheer via Modbus, d.w.z. de laadstroom die is opgegeven in het OCPP laadprofiel kan worden verlaagd. Het laadprofiel specificeert de maximale laadstroom. De laadstroom is dus altijd het minimum van de laadstromen gespecificeerd door Modbus en OCPP. Lading kan ook tijdelijk uitgeschakeld en weer ingeschakeld worden via Modbus of OCPP. Laden vindt alleen plaats als zowel Modbus als OCPP backend laden toestaan.