Dokumentasjon

OCPP-konfigurasjon

bruk av cFos Power Brain Wallbox som en OCPP-klient på en backend

I cFos Power Brain Wallbox må du sette laststyringen til "monitor" under Charging Manager-innstillingene. Klikk deretter på tannhjulet i Wallbox-flisen for å få tilgang til innstillingene. Der blar du til området "Innstillinger for OCPP-gateway".

| URL til OCPP-gateway | URL-adressen til OCPP-backend, f.eks. ws://ocpp.backend.com/ for ukrypterte tilkoblinger eller wss://ocpp.secure-backend.com/ for TLS-krypterte tilkoblinger. For noen backends er det også nødvendig å angi en bane, f.eks. ws://ocpp.backend.com/path/to/resource/. |

| Passord for OCPP-gateway | Hvis backend-operatøren angir et passord for OCPP-tilkoblingen, må dette oppgis her. Hvis backend-operatøren ikke angir et passord, kan dette feltet stå tomt. |

| OCPP Gateway-klient-ID | ID-en som gatewayen rapporterer til backend. Denne ID-en bør vanligvis angis av operatøren av backend-enheten. Noen backends identifiserer kundene sine via individuelle nøkler som er en del av URL-adressen, f.eks. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I slike tilfeller kan kunden velge klient-ID fritt. |

Betjening av en OCPP Wallbox med cFos Charging Manager

For å gjøre dette klikker du på "Innstillinger" for den tilsvarende Wallbox-ladestasjonen og angir følgende:

| Enhetstype | EVSE med OCPP 1.6 |

| Adresse | Her må du angi ChargeBox-ID-en som ble konfigurert i Wallbox-ladestasjonen. |

| Id | Her må du angi kontakt-ID-en. For Wallbox-ladestasjoner med ett ladepunkt er dette alltid 1, for to ladepunkter er det 1 eller 2 osv. |

I Charging Manager-innstillingene velger du alternativet "Off" under "OCPP Server TLS" hvis ingen krypterte tilkoblinger skal aksepteres, "Detect" hvis både krypterte og ukrypterte tilkoblinger skal aksepteres og "On" hvis bare krypterte tilkoblinger skal aksepteres. Under "OCPP Server Port" velger du TCP-porten som OCPP-tilkoblingene skal aksepteres på (standard 19520). Passordet til OCPP-serveren er valgfritt og må også angis i Wallbox-ladestasjonen hvis det er spesifisert.

I Wallbox-ladestasjonen konfigurerer du OCPP-1.6J som protokoll i OCPP-innstillingene. Angi IP-adressen til Charging Manager og den valgte OCPP-porten som server. Dette innledes vanligvis med ws://. For eksempel: ws://192.168.178.42:19520/

Foran ws:// står det at forbindelsen skal opprettes ukryptert. Dette er vanligvis tilstrekkelig så lenge Wallbox-ladestasjonen og cFos Charging Manager befinner seg i samme lokale nettverk. Men hvis tilkoblingen skal krypteres, bør wss:// brukes i stedet. Sørg for at valget av ws:// eller wss:// samsvarer med valget av parameteren "OCPP Server TLS" (se ovenfor). For ws:// må parameteren "OCPP Server TLS" settes til "Off" eller "Recognise", for wss:// må den settes til "On" eller "Recognise".

ChargeBox-ID-en som er valgt i Charging Manager, må også angis i Wallbox-ladestasjonen. Det finnes Wallbox-ladestasjoner der denne ikke kan velges fritt, men er fast og tilsvarer f.eks. serienummeret til ladestasjonen. Dette må da legges inn tilsvarende i Charging Manager.

På noen Wallbox-ladestasjoner angis porten i et eget felt. For noen enheter kan eller må ws:// utelates, for andre er det obligatorisk. De fleste Wallbox-ladestasjoner må startes på nytt etter at OCPP-innstillingene er endret.

Slett lasteprofiler

CFos Charging Manager bruker OCPP til å angi ladeprofiler i en Wallbox eller ladestasjon som er koblet til den. Standardprofilen angir at lading ikke er tillatt. Noen ladestasjoner lagrer disse ladeprofilene selv etter en tilbakestilling. Hvis en slik ladestasjon senere skal brukes uten cFos Charging Manager, må ladeprofilene der først slettes. Dette kan gjøres med cFos Charging Manager på følgende måte

- Koble ladestasjonen til Charging Manager via OCPP. Identifikatoren til ladestasjonen må vises nederst på den tilsvarende flisen i Charging Manager.

- Velg "Cancel charging current limit" i Charging Manager under Settings \ Parameters \ For device deactivation og lagre innstillingene.

- I Charging Manager klikker du på det grønne tannhjulet på flisen som tilhører ladestasjonen. Slå av bryteren "Aktivert" øverst til venstre og lagre innstillingene. Dette vil slette alle ladeprofilene i stasjonen.

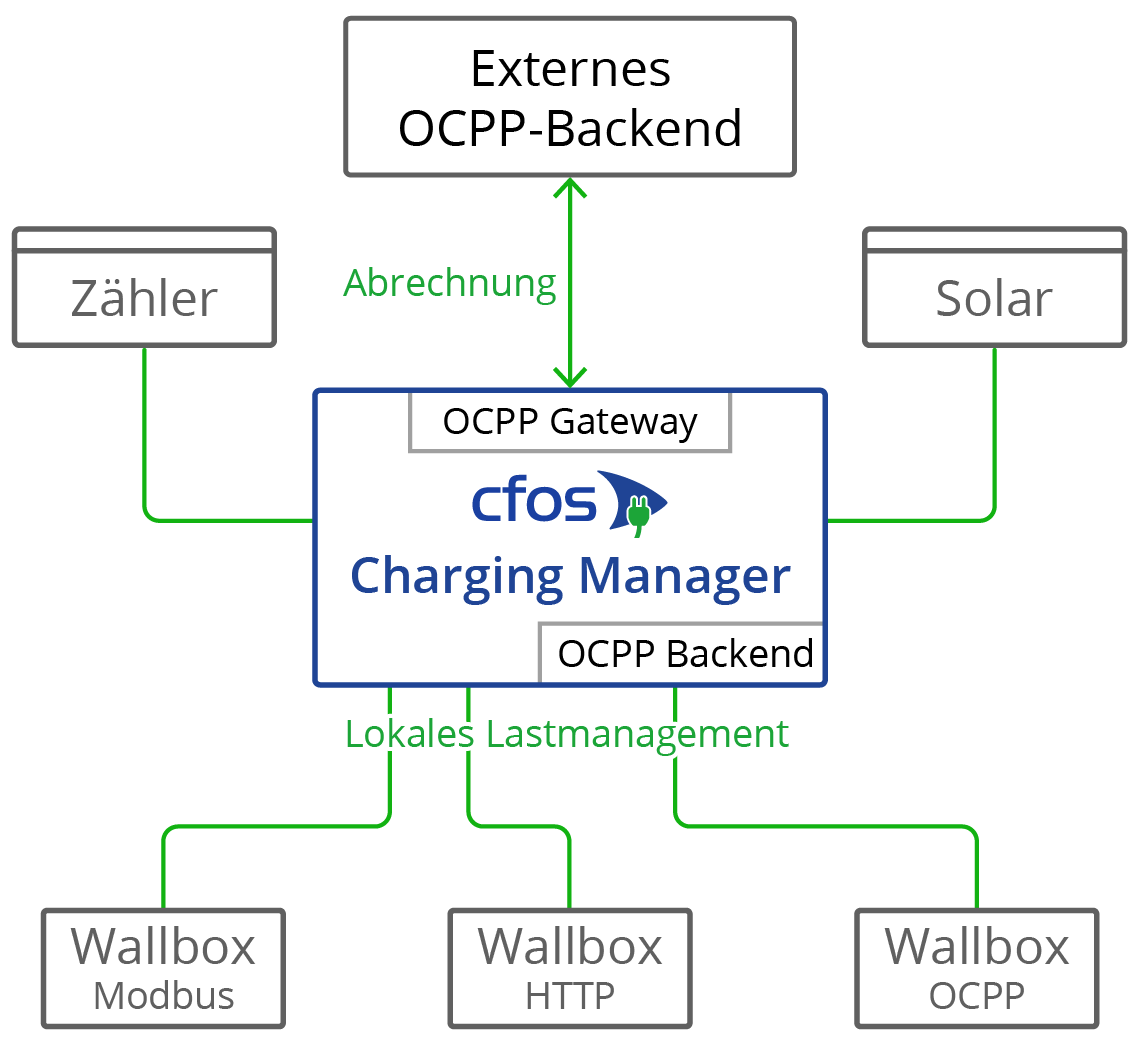

OCPP-gatewayen i cFos Charging Manager

Den gir backend et standardisert grensesnitt, uavhengig av hva den spesifikke Wallbox-ladestasjonen kan gjøre. Ladestasjonen trenger bare å kunne fjernstyres av cFos Charging Manager, mens OCPP-støtte ikke er nødvendig.

Hvis ladestasjonen støtter OCPP, kan cFos Charging Manager kompensere for noen svakheter i forhold til backend. Funksjonene til OCPP-gatewayen:

- Få en Wallbox-ladestasjon som ikke kan bruke OCPP, til å fremstå som en Wallbox-ladestasjon med OCPP i backend

- Kontroller en OCPP-aktivert ladestasjon som er logget inn i en ekstern backend (f.eks. for faktureringsformål) ved hjelp av OCPP i lokal laststyring

Noen Wallbox-ladestasjoner med OCPP, som Innogy eBox professional S eller Mennekes Amtron, kan overføre målerdata til OCPP-backend i samsvar med kalibreringsloven. OCPP-gatewayen i cFos Charging Manager kan videresende slike målerdata transparent til backend.

Noen Wallbox-ladestasjoner med OCPP kan sende Giro-E-data fra EC-kortterminalen til backend. CFos Charging Manager videresender disse dataene transparent til backend.

Gatewayen er ikke nødvendig for å betjene en cFos Power Brain Wallbox, ettersom cFos Power Brain Wallbox tillater samtidig bruk av OCPP til backend for autorisasjon og fakturering, samt Modbus for laststyring. For å gjøre dette må du konfigurere OCPP-klienten under "cFos Power Brain Configuration" og også aktivere Modbus. Legg deretter inn en cFos Power Brain Wallbox under "Start" og angi adresse eller COM-portdata og Modbus ID.

Hvis du vil konfigurere gatewayen, må du konfigurere følgende parametere. For å gjøre dette klikker du på "Innstillinger" for den tilsvarende Wallbox-ladestasjonen og angir følgende:

| URL til OCPP-gateway | Nettadressen til OCPP-regnskapets backend, f.eks. ws://ocpp.backend.com/ for ukrypterte tilkoblinger eller wss://ocpp.secure-backend.com/ for TLS-krypterte tilkoblinger. For noen backends er det også nødvendig å angi en bane, f.eks. ws://ocpp.backend.com/path/to/resource/. |

| Passord for OCPP-gateway | Hvis backend-operatøren angir et passord for OCPP-tilkoblingen, må dette oppgis her. Hvis backend-operatøren ikke angir et passord, kan dette feltet stå tomt. |

| OCPP Gateway-klient-ID | ID-en som gatewayen rapporterer til backend. Denne ID-en bør vanligvis angis av operatøren av backend-enheten. Noen backends identifiserer kundene sine via individuelle nøkler som er en del av URL-adressen, f.eks. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I slike tilfeller kan kunden velge klient-ID fritt. |

Sertifikater for OCPP-klienter og -servere

Sertifikater brukes ved bruk av krypterte TLS-forbindelser mellom klient og server. For å kunne opprette en slik forbindelse trenger serveren alltid et sertifikat og en tilhørende privat nøkkel. CFos Charging Manager har allerede et egensignert sertifikat om bord. Det er derfor ikke nødvendig å importere egne sertifikater. Dette alternativet finnes imidlertid både på server- og klientsiden.

På serversiden kan du importere ditt eget sertifikat og den tilhørende private nøkkelen. Dette sertifikatet kan være selvsignert eller signert av en offisiell sertifikatutsteder (CA). Hvis det ikke er lagret noe CA-sertifikat i klienten, opprettes det uansett en TLS-tilkobling. Hvis ett eller flere CA-sertifikater er lagret i klienten, må de respektive serversertifikatene samsvare (OCPP Security Profile 2). Selve serversertifikatet kan lagres som CA-sertifikat. Hvis klienten har forbindelse til Internett, kan det også lagres rotsertifikater fra sertifiseringsinstanser som har signert serversertifikatet. Du kan imidlertid også lagre ditt eget rotsertifikat som har signert serversertifikatet.

Som et ekstra sikkerhetsnivå kan et sertifikat også brukes i motsatt retning (OCPP Security Protocol 3). For dette formålet lagres et sertifikat og den tilhørende private nøkkelen i klienten. Blant CA-sertifikatene mottar serveren også dette sertifikatet eller et rotsertifikat som har signert klientsertifikatet. Dette betyr at TLS-tilkoblingen bare opprettes hvis serveren også kan verifisere klientsertifikatet.

Du kan opprette sertifikater selv, f.eks. med programmet OpenSSL, som er gratis tilgjengelig for Windows og Linux. Nedenfor følger noen eksempler på bruk av OpenSSL. Eksemplene bruker en konfigurasjonsfil som er lagret i UTF8-format sammen med parameteren -config. Dette har den fordelen at omlydstegn og andre Unicode-tegn også kan brukes i sertifikatet. Konfigurasjonsfilen har alltid følgende format:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Opprettelse av en privat nøkkel rootCA.key for et rotsertifikat:openssl genrsa -des3 -out rootCA.key 4096

Opprett et selvsignert rotsertifikat rootCA.crt ved hjelp av den private nøkkelen rootCA.key opprettet ovenfor og konfigurasjonsfilen rootCA.cnf (parameteren -days angir hvor mange dager sertifikatet er gyldig):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Opprettelse av en privat nøkkel client.key for et kundesertifikat:openssl genrsa -out client.key 2048

Opprett en Certificate Signing Request (CSR) client.csr for et kundesertifikat ved hjelp av den private nøkkelen client.key opprettet ovenfor og konfigurasjonsfilen client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Opprettelse av et klientsertifikat client1.crt, som er signert med rotsertifikatet rootCA.crt ovenfor og den tilhørende private nøkkelen rootCA.key (parameteren -days angir igjen hvor lenge sertifikatet er gyldig):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Parallell drift OCPP og Modbus

Du kan bruke en cFos Power Brain Wallbox parallelt med Modbus og OCPP, f.eks. for å integrere den i lokal laststyring via Modbus og koble den til en faktureringsbackend via OCPP. For å gjøre dette må "Enable Modbus" slås på i innstillingene til cFos Power Brain Wallbox, og en TCP-port eller COM-parameter må konfigureres slik at Wallbox-ladestasjonen kan adresseres via Modbus. I tillegg må en URL-adresse til OCPP-backend, OCPP-klient-ID og eventuelt OCPP-kontakt-ID angis under OCPP-innstillingene. OCPP starter deretter lasting av prosesser, dvs. transaksjoner. Den bruker derfor den overførte RFID-en til å avgjøre om transaksjonen er autorisert, og starter deretter innlastingen om nødvendig. Hvis ingen RFID-leser er tilgjengelig, kan du konfigurere en fast RFID som er kjent for OCPP-backend. Ladestrømmen kan nå reguleres av laststyringen via Modbus, dvs. at ladestrømmen som er angitt i OCPP-ladeprofilen, kan reduseres. Ladeprofilen angir den maksimale ladestrømmen. Ladestrømmen er derfor alltid minimum av ladestrømmene som er angitt av Modbus og OCPP. Lading kan også deaktiveres midlertidig og aktiveres på nytt via Modbus eller OCPP. Lading skjer bare hvis både Modbus og OCPP-backend tillater lading.